Active Directory Securisation

Installation du rôle ADDS | Sécuriser son environnement Active Directory | Windows LAPS | gMSA

Archives : Contrôleur de domaine Windows Server 2003 | Intégration Client Ubuntu sur AD Windows Server 2003 | Windows Server 2008

|

|

Cet article est en cours de rédaction. |

Outils d'évaluation

Les outils d'évaluation présentés sont exécutés sur un environnement Active Directory de test. Cet environnement est basé sur Windows Server 2019 Standard Edition avec les dernières mises à jour de sécurité (juillet 2024).

Auditer son environnement Active Directory permet d'identifier et de corriger des failles de sécurités. Si certaines failles de sécurités se corrigent à l'aide d'un patch ou d'une mise à jour, d'autres peuvent nécessiter de modifier la configuration standard de l'environnement Active Directory. Dans certains cas, cela peut avoir une incidence directe sur le bon fonctionnement de l'environnement Active Directory (clients et serveurs).

|

|

Il est vivement conseillé d'appliquer ces recommandations avec prudence. Cela peut affecter le bon fonctionnement de votre installation si ces modifications ne sont pas maîtrisées. |

PingCastle

|

|

PingCastle est un outil d'audit notant la vulnérabilité d'un environnement Active Directory en fonction du nombre de points collectés. Plus le score est élevé, plus l'infrastructure est vulnérable. Cet outil dispose d'une version gratuite. |

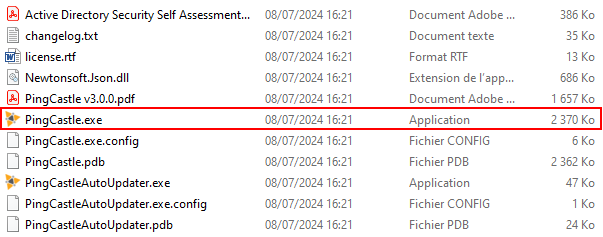

- Récupérer la dernière version de PingCastle depuis le site de l'éditeur https://www.pingcastle.com/.

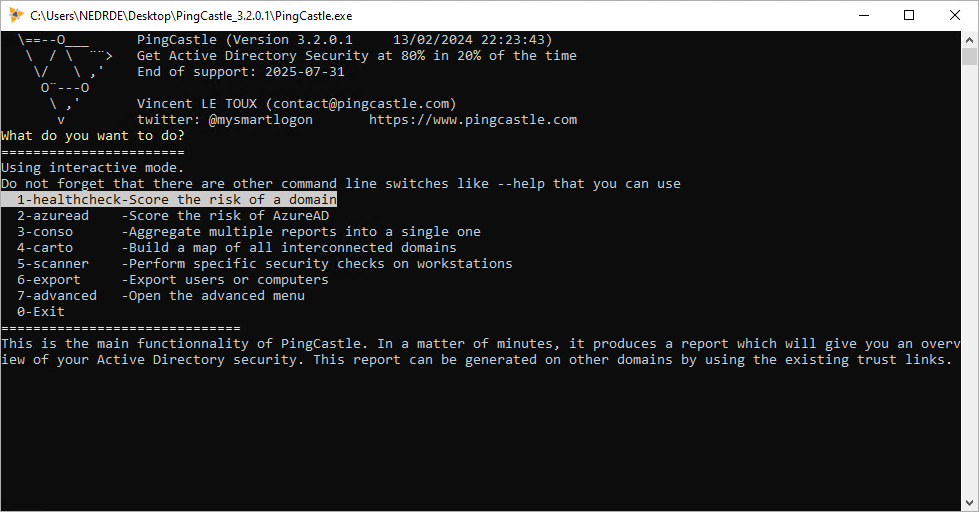

- Extraire le contenu de l'archive ZIP puis lancer l'exécution du fichier .

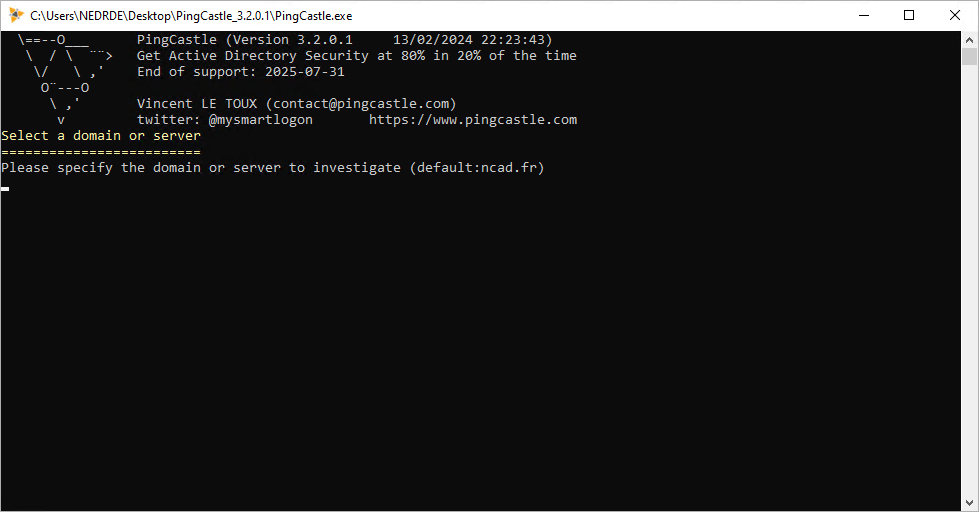

- Un terminal de commande s'affiche. Par défaut, la sélection courante est positionnée sur l'analyse de type healthcheck-Score the risk of a domain. Appuyer sur la touche Entrée pour poursuivre.

- À l'étape Select a domain or server, le script détecte automatiquement le domaine. Le cas échéant, renseigner le domaine à auditer. Appuyer sur la touche Entrée pour poursuivre.

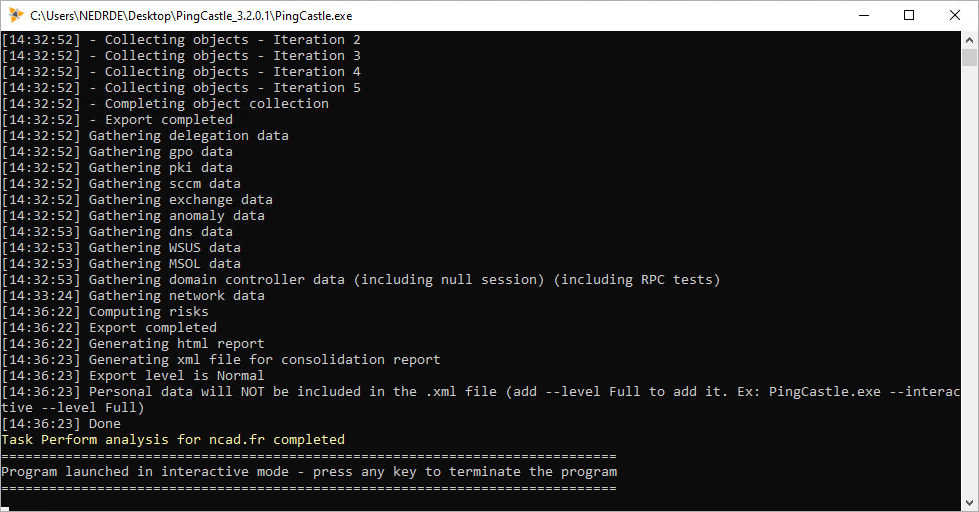

- Après quelques minutes d'analyse, le programme vous invitera à appuyer sur n'importe quelle touche pour quitter l'analyse.

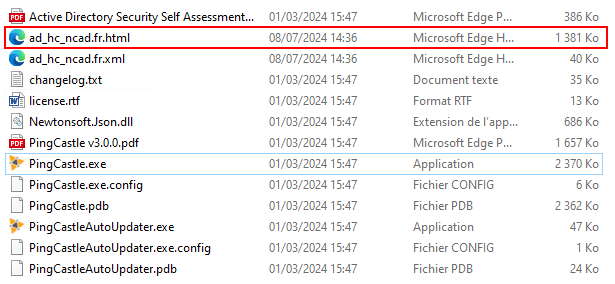

- Un rapport au format html est généré dans le dossier d'extraction de PingCastle. Ouvrir ce rapport à l'aide d'un navigateur web.

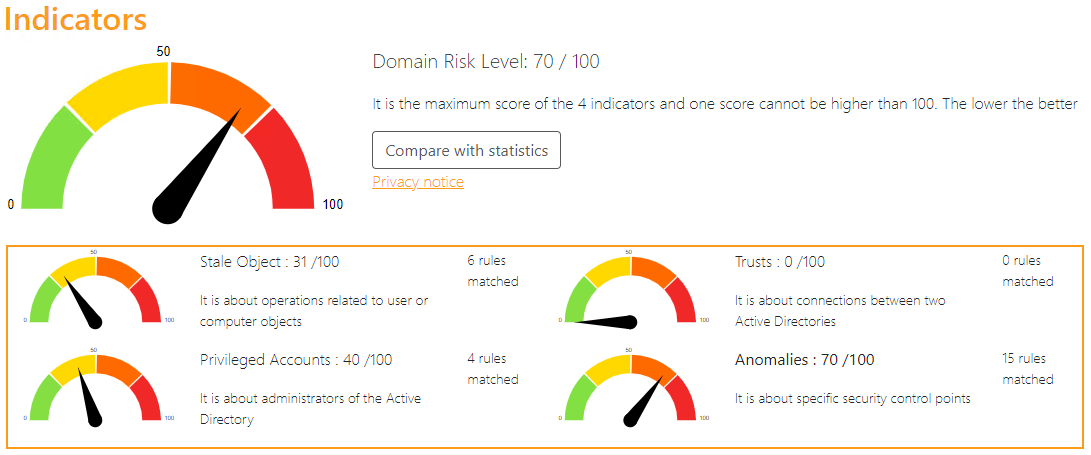

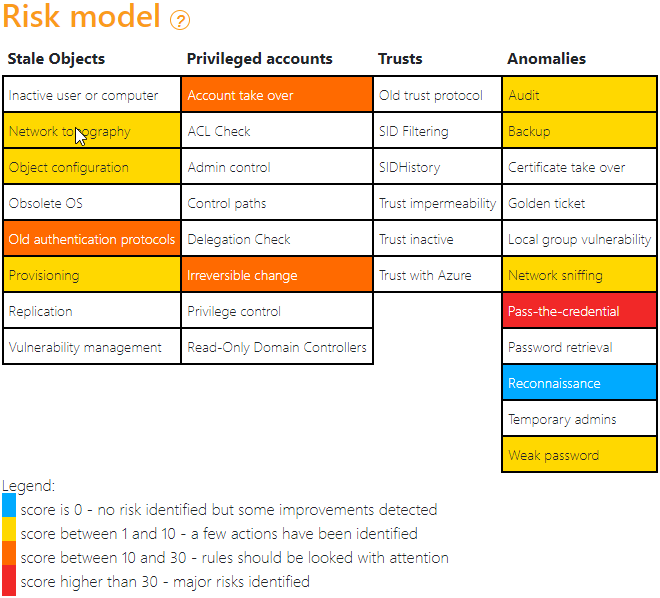

- Au début du rapport, la section Indicator nous indique le score affecté à notre environnement Active Directory. Ensuite, ce score est détaillé autour de quatre thématiques :

- Les objets, paramètres ou encore protocoles obsolètes.

- Les problèmes de configuration au niveau des privilèges utilisateurs.

- Le niveau de confiance entre les différentes composantes Active Directory (dans le cas des configurations avec plusieurs forêts).

- Les anomalies ou dysfonctionnements de l'infrastructure Active Directory.

- Les quatre thématiques décrites à l'instant sont ensuite détaillées dans un tableau d'analyse des risques.

- Le rapport détaille ensuite chacun des risque en reprenant chacune des vulnérabilité avec le niveau de criticité et une proposition de remédiation.

|

|

Il est vivement recommandé de traiter les points catégorisés INFO dans le rapport. Le traitement de ces points améliore de manière significative la sécurité de l'environnement. |

ORADAD

ORADAD est un outil d'audit fournit et maintenu par l'ANSSI (Agence Nationale de la Sécurité des Systèmes d'Informations).

Cet outil vérifie si la configuration de l'environnement Active Directory, à savoir s'il respecte les bonnes pratiques. Une note entre 1 et 5 est attribuée en fonction du niveau de sécurité de l'environnement. Sachant qu'une note de 3 correspond à la configuration d'origine Active Directory, un score inférieure équivaut à une infrastructure vulnérable présentant des carences importances.

L'outil est disponible pour les opérateurs règlementés et les organismes de la sphère publique gratuitement.

Les points de contrôle effectués par ORADAD sont consultables depuis la page web dédiée sur le site du CERT-FR.

Sécuriser l'exécution du service spouler d'impression

| Niveau ORADAD : | |

|---|---|

| Score PingCastle : | 10 Pt(s) |

| Mise en oeuvre : | {{{mo}}} |

| Criticité : | {{{criticite}}} |

| Compatibilité : | — |

| CVE : | CVE-2021-34527 |

| Correctif(s) : | KB5005010 |

Objet de la stratégie

Bien que le service spouleur d'impression semble inoffensif, tout utilisateur authentifié peut se connecter à distance au service du spouleur d’impression d’un contrôleur de domaine et demander une mise à jour sur les nouveaux travaux d’impression. En outre, les utilisateurs peuvent indiquer au contrôleur de domaine d’envoyer la notification au système avec une délégation non contrainte. Ces actions testent la connexion et exposent les informations d’identification du compte d’ordinateur du contrôleur de domaine (le spouleur d’impression appartient à SYSTEM).

— Source: Support Microsoft

Correction au niveau des Contrôleurs de Domaine

L'opération consiste à désactiver le service spouleur d'impression sur les contrôleurs de domaine.

Correction manuelle

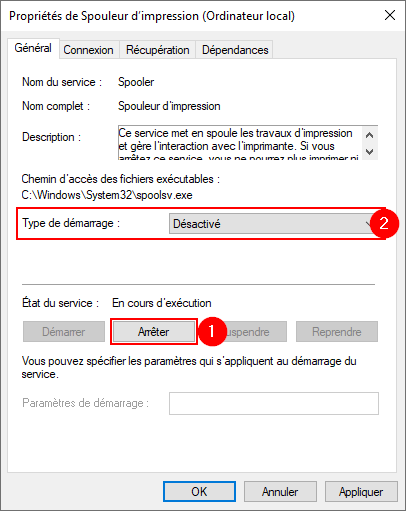

- Ouvrir le Tableau de bord du Gestionnaire de serveur puis depuis le menu Outils, cliquer sur Services.

- Accéder aux Propriétés du service nommé Spouleur d'impression.

- La boîte de dialogue Propriétés de Spouleur d'impression s'ouvre :

Correction via GPO

Correction au niveau des postes clients

L'opération consiste à demander une élévation du niveau de privilèges pour l'installation de pilotes d'impression sur la machine. L'utilisateur doit être membre du groupe Opérateurs d'impression pour pouvoir effectuer cette action.

- Ouvrir le Tableau de bord du Gestionnaire de serveur puis depuis le menu Outils, cliquer sur Gestions des stratégies de groupe.

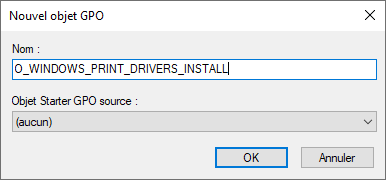

- Faire un clic droit l'objet NCAD.FR puis Créer un objet GPO dans ce domaine, et le lier ici... .

- Nommer la GPO O_WINDOWS_PRINT_DRIVERS_INSTALL puis cliquer sur le bouton OK.

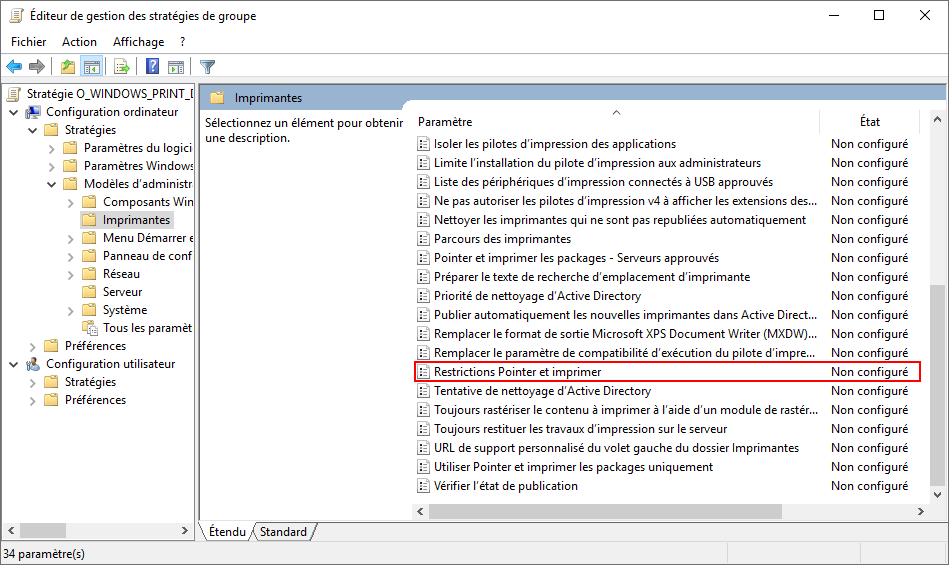

- Modifier la GPO puis accéder à la stratégie Configuration ordinateur / Stratégies / Modèles d'administration / Imprimantes1 puis accéder aux propriétés de la stratégie Restrictions Pointer et imprimer2.

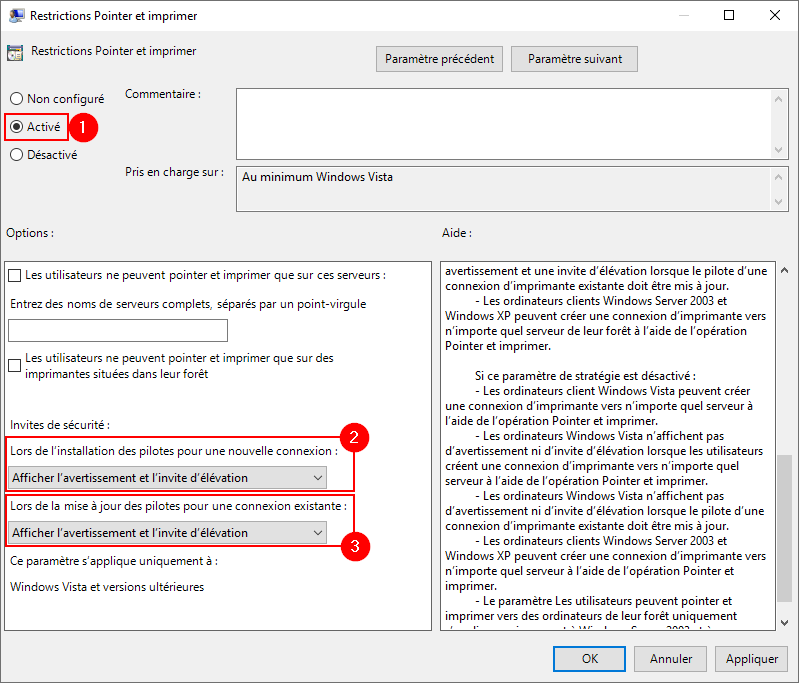

- Depuis la boîte de dialogue des Propriétés :

- Sélectionner l'option Activer1.

- À la section Invites de sécurité, depuis le menu de sélection Lors de l'installation des pilotes pour une nouvelle connexion, sélectionner la valeur Afficher l'avertissement et l'invite d'élévation2.

- Depuis le menu de sélection Lors de la mise à jour des pilotes pour une connexion existante, sélectionner la valeur Afficher l'avertissement et l'invite d'élévation3.

Activer la corbeille Active Directory

| Niveau ORADAD : | — |

|---|---|

| Score PingCastle : | 10 Pt(s) |

| Mise en oeuvre : | {{{mo}}} |

| Criticité : | {{{criticite}}} |

| Compatibilité : | Windows Server 2012 et ultérieure |

| CVE : | — |

| Correctif(s) : | Recommandations Microsoft M1047 |

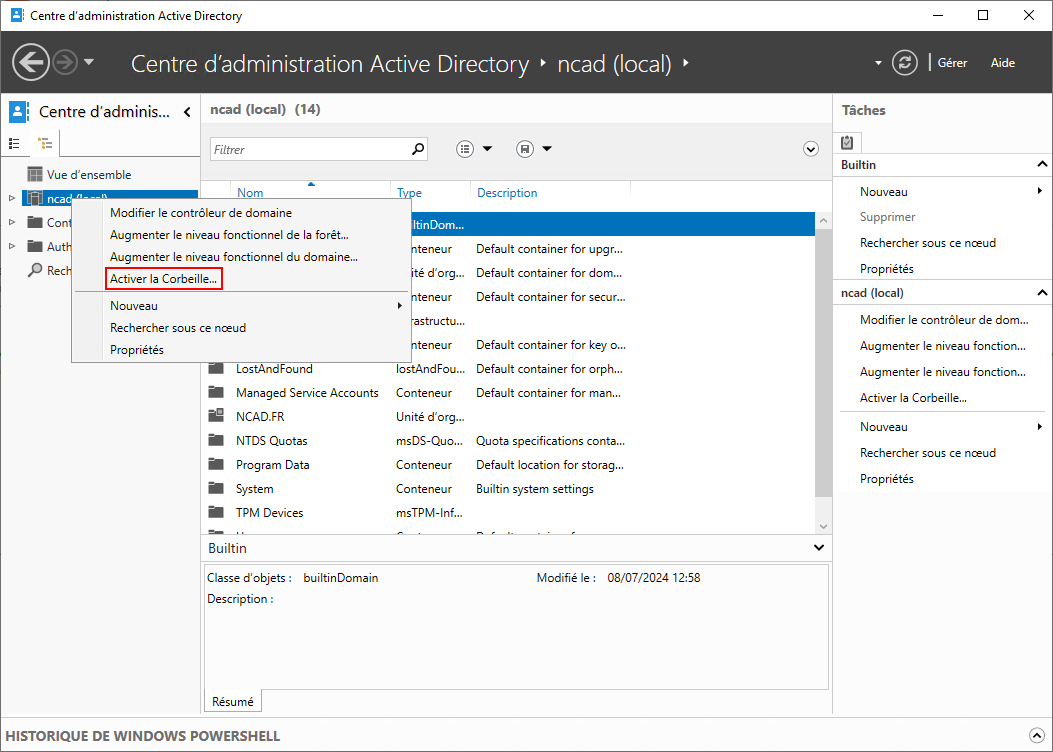

- Ouvrir le Centre d’administration Active Directory avec un compte de privilèges Administrateurs de l'Entreprise.

- Basculer sur la vue Arborescence en cliquant sur l’onglet liste.

- Effectuer un clic droit sur la racine du domaine puis cliquer sur Activer la corbeille....

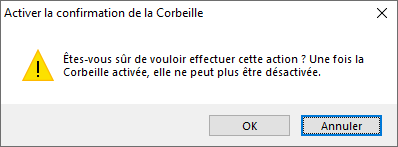

- Une boîte de dialogue de type avertissement s'affiche. Cliquer sur le bouton OK pour confirmer l'opération.

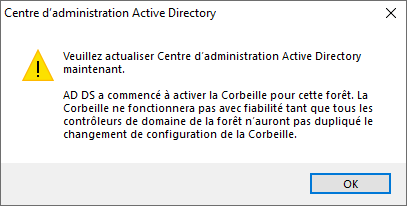

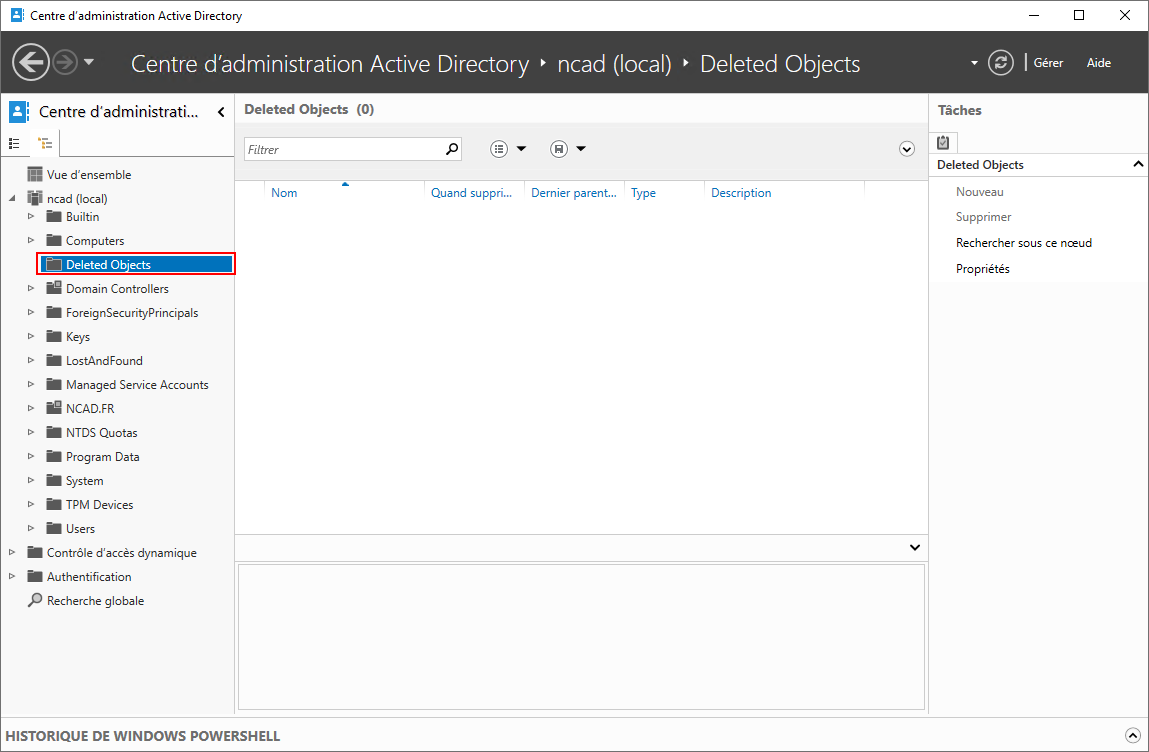

- La fonctionnalité ne sera pas opérationnelle avant la duplication du paramètre sur l'ensemble des contrôleurs de domaine.

- Lorsque la fonction est opérationnelle, un conteneur Deleted Objects doit apparaître dans l'arborescence du domaine.

Niveau d'authentification LAN Manager pour les clients

| Niveau ORADAD : | |

|---|---|

| Score PingCastle : | 15 Pt(s) |

| Mise en oeuvre : | {{{mo}}} |

| Criticité : | {{{criticite}}} |

| Compatibilité : | {{{compatibilite}}} |

| CVE : | {{{CVE}}} |

| Correctif(s) : | {{{correctifs}}} |

Objet de la stratégie

Ce paramètre de sécurité détermine quel est le protocole d’authentification de stimulation/réponse des ouvertures de session réseau utilisé. Ce choix a une incidence sur le niveau du protocole d’authentification qu’utilisent les clients, le niveau de sécurité de session que négocient les systèmes et le niveau d’authentification qu’acceptent les serveurs.

Auditer les connexion NTLMv.1

- À l’aide du script PowerShell ci-dessous, il est possible d’extraire la liste des authentifications réalisées avec le protocole NTLMv.1 :

|

|

|

|

|

Si le script PowerShell retourne un résultat, il n'est pas recommandé d'appliquer cette stratégie de sécurité. |

Mise en place de la stratégie

- Ouvrir le Tableau de bord du Gestionnaire de serveur puis depuis le menu Outils, cliquer sur Gestions des stratégies de groupe.

- Faire un clic droit l'objet domaine Active Directory puis Créer un objet GPO dans ce domaine, et le lier ici... .

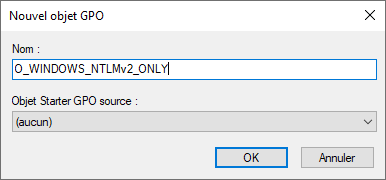

- Nommer la GPO O_WINDOWS_NTLMv2_ONLY puis cliquer sur le bouton OK.

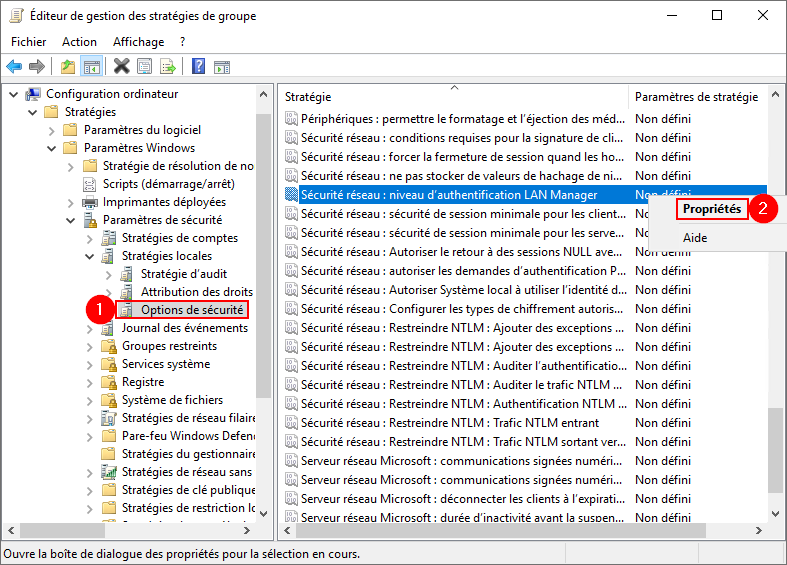

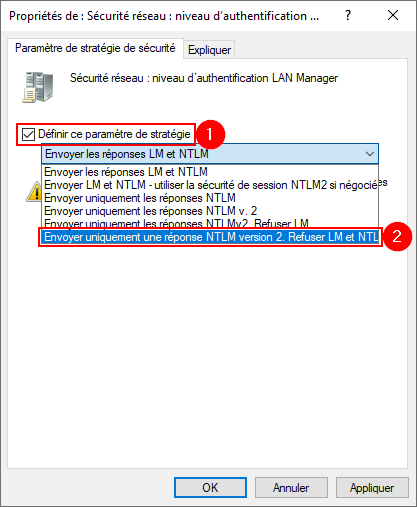

- Modifier la GPO puis accéder à la stratégie Configuration ordinateur / Stratégies / Paramètres Windows / Paramètres de sécurité / Stratégies locales / Options de sécurité1 puis accéder aux propriétés de la stratégie Sécurité réseau : niveau d'authentification LAN Manager2.

- Depuis la boîte de dialogue des Propriétés, activer l'option Définir ce paramètre de stratégie1 puis sélectionner Envoyer uniquement une réponse NTLM version 2. Refuser LM et NTLM2. Cliquer sur le bouton OK pour enregistrer les paramètres.

Blindage Kerberos

| Niveau ORADAD : | 1 2 |

|---|---|

| Score PingCastle : | 0 Pt(s) |

| Mise en oeuvre : | {{{mo}}} |

| Criticité : | {{{criticite}}} |

| Compatibilité : | Windows Server 2012 et ultérieure Windows 8 et ultérieure |

| CVE : | — |

| Correctif(s) : | — |

Le blindage Kerberos sécurise la transaction avec les informations du compte d’ordinateur. Sa mise en œuvre est opérée sur plusieurs niveaux :

- Au niveau des contrôleurs de domaine selon deux modes appelés hybride ou forcé (c.f. Application au niveau des contrôleurs de domaine (DC)).

- Au niveau du silo d’authentification (c.f. Exiger le blindage pour les comptes membres des groupes spéciaux).

La préauthentification permet de s'assurer que l'utilisateur connaît un de ses secrets d'authentification lors d'une demande de TGT (ticket Kerberos obtenu auprès d'un contrôleur de domaine). Sans préauthentification il est possible d'obtenir un ticket chiffré avec un des secrets associés au compte correspondant. Il est ensuite possible de lancer une attaque afin de retrouver le mot de passe de l'utilisateur, ce qui peut être facilité s'il n'est pas assez robuste. La propriété DONT_REQUIRE_PREAUTH doit être supprimée pour ces comptes et le mot de passe doit être changé. Par défaut, tous les comptes utilisateur imposent la préauthentification car la propriété DONT_REQUIRE_PREAUTH n'est pas positionnée. Cette propriété ne doit jamais être positionnée pour les comptes privilégiés du domaine. En cas d'incompatibilité avec une application, celle-ci doit faire l'objet d'une évolution applicative.

— Source : ANSSI / ORADAD vulnérabilité vuln_kerberos_properties_preauth_priv https://www.cert.ssi.gouv.fr/uploads/ad_checklist.html

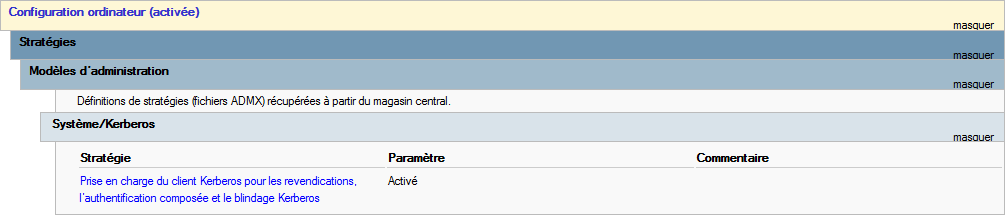

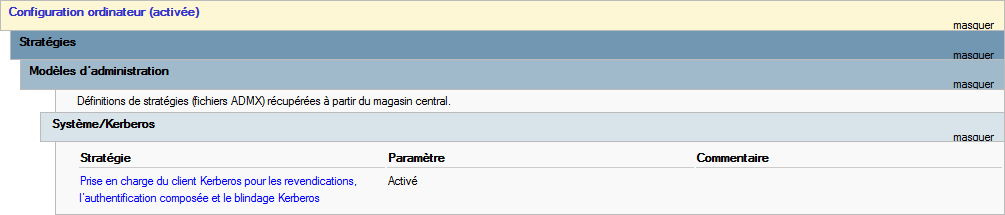

Application par GPO au niveau des clients

- Ouvrir la console Gestion des stratégies de groupe avec un compte de privilèges Administrateurs du domaine.

- Créer / Modifier la GPO nommée O_WINDOWS_KEBEROSARMORING puis renseigner les paramètres suivants :

- Lier la GPO O_WINDOWS_KEBEROSARMORING à l’Unité d’Organisation racine du domaine.

Application au niveau des contrôleurs de domaine (DC)

Deux modes de fonctionnement sont possibles :

- Hybride : pour les parcs hétérogènes composés de systèmes d’exploitation supportant l’option et d’autres ne la supportant pas, on peut définir ce paramètre à Activé.

- Forcé : pour autoriser uniquement les requêtes Kerberos blindés sur le réseau on peut définir ce paramètre sur Rejeter les demandes d’authentification non blindées.

En l’état, le parc est équipé de machines vétustes de type Windows 7 et Windows Serveur 2008. On choisira un fonctionnement « hybride ».

- Ouvrir la console Gestion des stratégies de groupe avec un compte de privilèges Administrateurs du domaine.

- Créer / Modifier la GPO nommée O_WINDOWS_KERBEROSARMORING_AD puis renseigner les paramètres suivants :

- Lier la GPO O_WINDOWS_KERBEROSARMORING_AD à l’Unité d’Organisation Domain Controllers.

Exiger le blindage pour les comptes membres des groupes spéciaux

Pour des raisons de sécurité et de préservation des comptes sensibles, il est nécessaire de forcer le blindage Kerberos. Pour cette raison, le blindage est paramétré au niveau d’une stratégie d’authentification qui contiendra les ordinateurs pour lesquels le blindage sera requis.

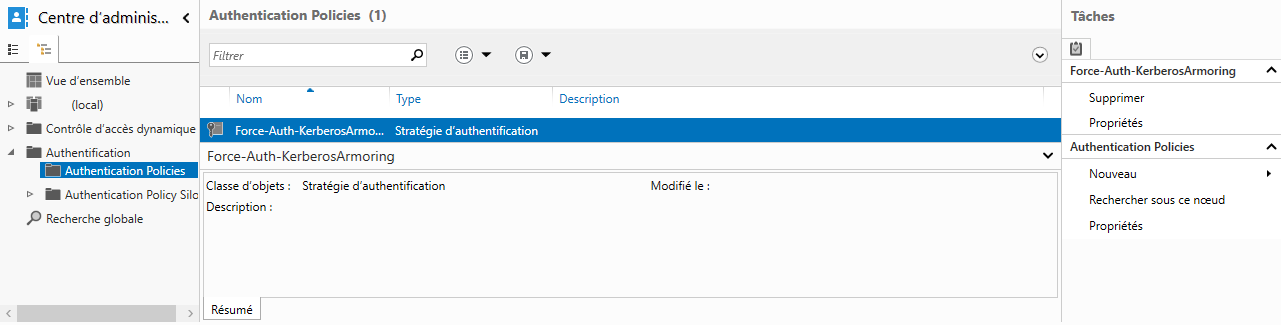

- Ouvrir le Centre d’administration Active Directory avec un compte de privilèges Administrateurs du domaine.

- Basculer sur la vue Arborescence en cliquant sur l’onglet liste.

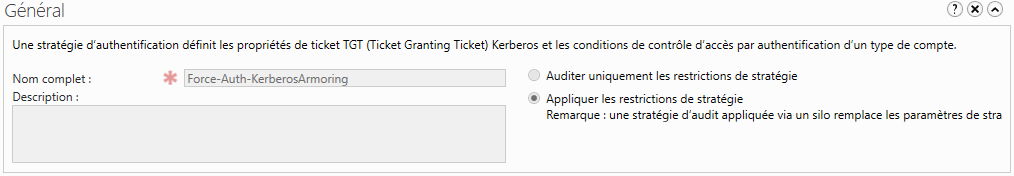

- Se rendre dans le dossier Authentification / Authentification Policies puis créer / éditer la stratégie d’authentification nommée Force-auth-KerberosArmoring.

- Depuis la section Général, sélectionner l’option Appliquer les restrictions de stratégie.

Imposer la préauthentification Kerberos

Sans pré authentification, il est possible d'obtenir un ticket chiffré avec un des secrets associés au compte correspondant. Il est ensuite possible de lancer une attaque afin de retrouver le mot de passe de l'utilisateur, ce qui peut être facilité s'il n'est pas assez robuste.

- Ouvrir le Centre d’administration Active Directory avec un compte de privilèges Administrateurs du domaine.

- Basculer sur la vue Arborescence en cliquant sur l’onglet liste.

- Se rendre dans le dossier Authentification / Authentification Policies puis créer / éditer la stratégie d’authentification nommée Force-auth-KerberosArmoring.

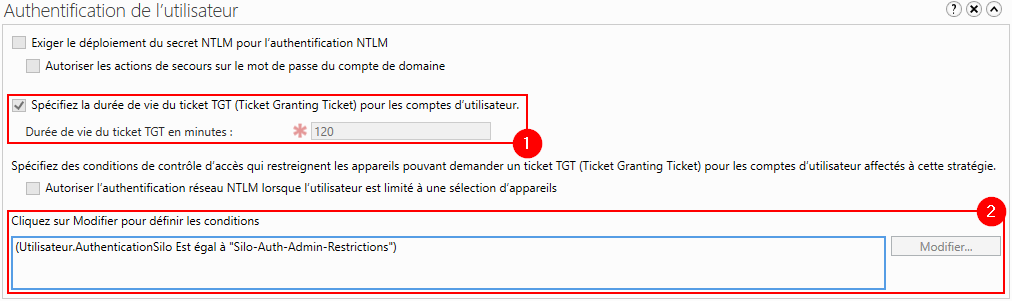

- Depuis la section Authentification de l’utilisateur :

- Activer l’option Spécifiez la durée de vie du ticket TGT pour les comptes d’utilisateur puis renseigner comme valeur 1201.

- Pour définir les conditions d’application, cliquer sur le bouton Modifier… situé juste à côté du champ texte puis renseigner Utilisateur.AuthenticationSilo Est égal à « Silo-Auth-Admin-Restrictions »2. Cliquer sur le bouton OK pour enregistrer la stratégie.

- Activer l’option Spécifiez la durée de vie du ticket TGT pour les comptes d’utilisateur puis renseigner comme valeur 1201.

- Depuis la section Authentification de l’utilisateur :

- Se rendre dans le dossier Authentification / Authentification Policy Silos puis créer / éditer la stratégie de silos d’authentification nommée Silo-Auth-Admin-Restrictions.

- Depuis la section Général, sélectionner l’option Appliquer les stratégies du silo.

- Depuis la section Comptes autorisés, ajouter :

- Les comptes ordinateurs utilisés pour l’administration du système.

- Les comptes utilisateurs utilisés pour l’administration du système.

- Les comptes ordinateurs des équipements composant l’infrastructure du SI (Active Directory, Serveur de fichiers, Autorité de Certification locale).

- Depuis la section Stratégie d’authentification, sélectionner l’option Utilisez une seule stratégie pour tous les principaux qui appartiennent à ce silo de stratégies d’authentification puis sélectionner Force-Auth-KerberosArmoring. Cliquer sur le bouton OK pour enregistrer la stratégie.

| Un redémarrage des équipements concernés pourra être requis pour la bonne application des paramètres. |

Authentification

Protection LSA

| Niveau ORADAD : | |

|---|---|

| Score PingCastle : | Pt(s) |

| Mise en oeuvre : | {{{mo}}} |

| Criticité : | {{{criticite}}} |

| Compatibilité : | |

| CVE : | |

| Correctif(s) : |

Objet de la stratégie

L’autorité LSA, qui comprend le processus LSASS (Local Security Authority Server Service), valide les utilisateurs pour les connexions locales et à distance, et applique les stratégies de sécurité locales. À compter de Windows 8.1 et ultérieur, une protection renforcée pour l’autorité LSA est fournie pour empêcher une lecture de la mémoire et une injection de code par des processus non protégés. Cette fonctionnalité renforce la sécurité des informations d’identification stockées et gérées par l’autorité LSA.

— Source: Documentation Microsoft

Mise en place de la stratégie

Auditer la stratégie

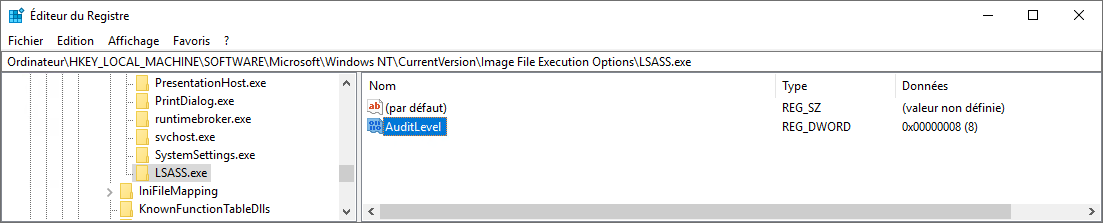

- Ouvrir le Tableau de bord du Gestionnaire de serveur puis depuis le menu Outils, cliquer sur Editeur du Registre.

- Se rendre dans la ruche

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\LSASS.exe. Si cette clé n’existe pas, la créer. - Créer / Modifier la clé de type DWORD nommée AuditLevel.

- Renseigner comme valeur décimal 8 puis cliquer sur le bouton OK.

- Les évènements LSASS.exe sont visibles depuis l’Observateur d’évènement à l’emplacement Journaux des applications et des services / Microsoft / Windows / CodeIntegrity / Opérationnel.

| Evènements | Description |

|---|---|

| 3065 | Signale qu’une vérification de l’intégrité du code a déterminé qu’un processus, généralement LSASS.exe, a tenté de charger un pilote qui ne répondait pas aux conditions requises en matière de sécurité pour les sections partagées. Toutefois, en raison de la stratégie système actuellement définie, le chargement de l’image a été autorisé. |

| 3066 | Signale qu’une vérification de l’intégrité du code a déterminé qu’un processus, généralement LSASS.exe, a tenté de charger un pilote qui ne répondait pas aux conditions requises en matière de niveau de signature Microsoft. Toutefois, en raison de la stratégie système actuellement définie, le chargement de l’image a été autorisé. |

| 3033 | Signale qu’une vérification de l’intégrité du code a déterminé qu’un processus, généralement LSASS.exe, a tenté de charger un pilote qui ne répondait pas aux conditions requises en matière de niveau de signature Microsoft. |

| 3063 | Signale qu’une vérification de l’intégrité du code a déterminé qu’un processus, généralement LSASS.exe, a tenté de charger un pilote qui ne répondait pas aux conditions requises en matière de sécurité pour les sections partagées. |

Restrictions des comptes standards

Attribut dsHeuristics

| Niveau ORADAD : | 31 |

|---|---|

| Score PingCastle : | 0 Pt(s) |

| Mise en oeuvre : | {{{mo}}} |

| Criticité : | {{{criticite}}} |

| Compatibilité : | Windows Server 2008 SP2 et ultérieure |

| CVE : | CVE-2021-42291 |

| Correctif(s) : | KB5008383 |

Définition de l’attribut

Le comportement d'un Active Directory peut être contrôlé via l'attribut DsHeuristics de CN=Directory Service,CN=Windows NT,CN=Services,CN=Configuration.

Un paramètre stocké dans son attribut et dont la valeur est LDAPAddAutZVerifications et LDAPOwnerModify peut être défini pour modifier l'atténuation de la CVE-2021-42291.

La KB5008383 a introduit des modifications au descripteur de sécurité par défaut des conteneurs informatiques pour ajouter un audit et limiter la création d'ordinateurs sans être administrateur. En effet, il est recommandé de ne laisser personne créer de comptes informatiques car ceux-ci peuvent être utilisés pour abuser de Kerberos ou pour effectuer des attaques par relais.

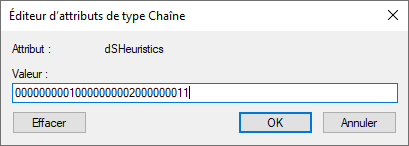

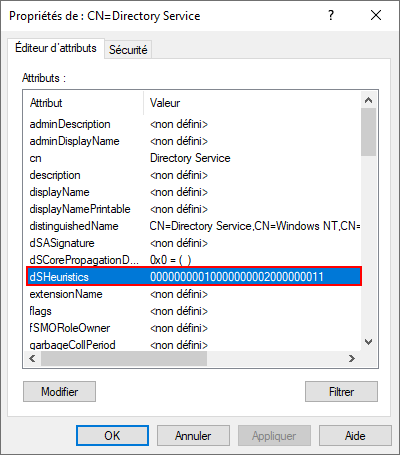

Les atténuations dans CVE-2021-42291 consistent en 3 choix à définir sur 2 paramètres. Ils sont nommés LDAPAddAutZVerifications et LDAPOwnerModify et constituent respectivement le 28ème et le 29ème caractère de cette chaîne. Pour les valeurs attendues :

- Avec la valeur 0 (la valeur par défaut), il active un mécanisme d'audit supplémentaire.

- Avec la valeur 1 (recommandé), il applique de nouvelles autorisations de sécurité, notamment pour requérir une action de l'administrateur du domaine lorsque des actions inhabituelles sont effectuées.

- Avec la valeur 2 (non recommandé), cela désactive le mécanisme d'audit qui a été ajouté par défaut et n'active pas les nouvelles autorisations de sécurité.

— Source : PingCastle

Action corrective

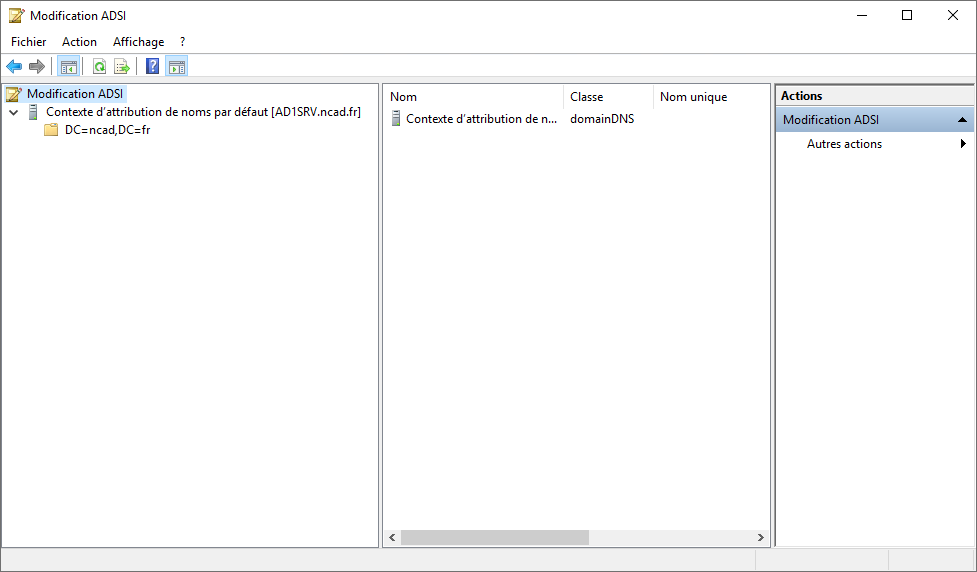

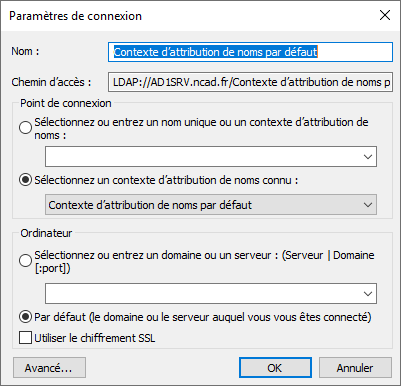

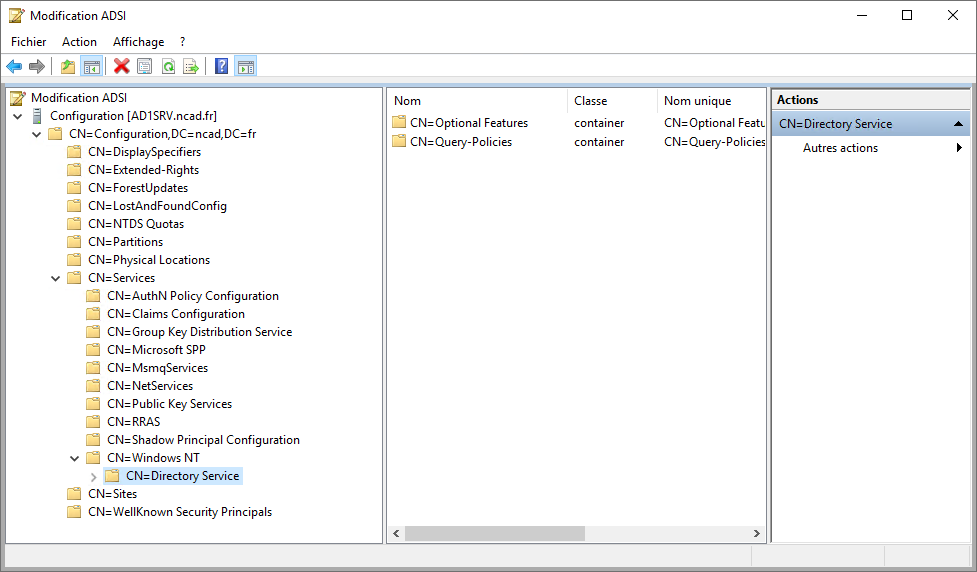

- Ouvrir le Tableau de bord du Gestionnaire de serveur puis depuis le menu Outils, cliquer sur Modification ADSI.

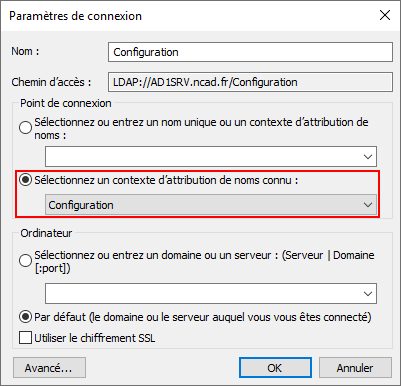

- Basculer sur le contexte d’attribution Configuration, si cela n’est pas déjà fait :

- Développer l’arborescence LDAP CN=Windows NT,CN=Services,CN=Configuration,DC=domaine,DC=tld puis accéder aux Propriétés de l'objet CN=Directory Service.

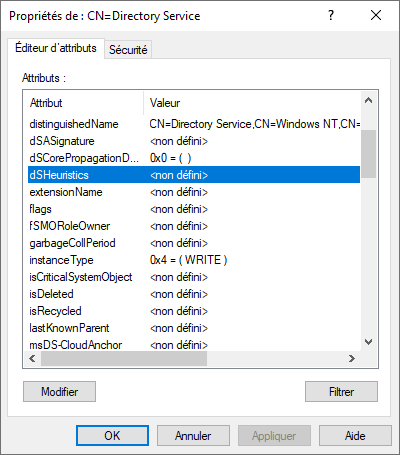

- Depuis la boîte de dialogue des Propriétés sélectionner l'attribut dsHeuristics puis cliquer sur le bouton Modifier.

- De retour sur la boîte de dialogue des Propriétés, cliquer sur le bouton OK pour sauvegarder les paramètres.

Restrictions des comptes à privilèges

Les groupes privilégiés sont les groupes d'administration et les groupes opératifs ayant tous les droits et privilèges sur la forêt ou pouvant se les attribuer :

- Administrateurs.

- Contrôleurs de domaine.

- Administrateurs du schéma.

- Administrateurs de l'entreprise.

- Administrateurs du domaine : ces administrateurs ont les privilèges de lire la base des secrets de tous les comptes et donc d'extraire les secrets de l'ensemble des comptes privilégiés ;

- Administrateurs de clés et Administrateurs de clés de l'entreprise: ces administrateurs peuvent fixer des valeurs arbitraires aux attributs relatifs à Windows Hello for Business, pour tous les utilisateurs sauf ceux protégés par le mécanisme d'adminSDHolder. Si l'authentification basée sur les certificats a été activée, ils peuvent générer un certificat sous leur contrôle, l'assigner à un compte privilégié (par exemple, un contrôleur de domaine), et s'authentifier en tant que lui.

- Opérateurs de compte : ces opérateurs peuvent administrer tous les comptes d'utilisateurs, machines et groupes; à l'exception des comptes protégés par l'adminSDHolder ;

- Opérateurs de serveur : ces opérateurs peuvent administrer les contrôleurs de domaine, et donc récupérer les secrets de tous les comptes privilégiés ;

- Opérateurs de sauvegarde : ces opérateurs peuvent sauvegarder un contrôleur de domaine et donc extraire les secrets de tous les comptes privilégiés depuis cette sauvegarde ;

- Opérateurs d'impression : ces opérateurs peuvent charger des pilotes d'impression sur les contrôleurs de domaine et donc charger un pilote malveillant pour par exemple extraire les secrets de tous les comptes privilégiés.

- Les groupes opérateurs sont vides par défaut et ne devraient contenir aucun membre.

— Source : ANSSI / ORADAD vulnérabilité VULN_DONT_EXPIRE_PRIV https://www.cert.ssi.gouv.fr/uploads/ad_checklist.html

Désactiver la délégation

| Niveau ORADAD : | 3 |

|---|---|

| Score PingCastle : | 20 Pt(s) |

| Mise en oeuvre : | {{{mo}}} |

| Criticité : | {{{criticite}}} |

| Compatibilité : | Antérieure à Windows Server 2012 R2 |

| CVE : | — |

| Correctif(s) : | M1015 |

Définition du paramètre

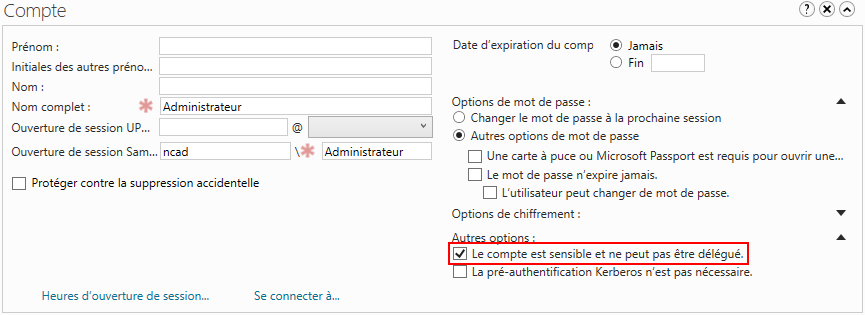

Action corrective

- Ouvrir le Tableau de bord du Gestionnaire de serveur puis depuis le menu Outils, cliquer sur Centre d'administration Active Directory.

- Accéder aux propriétés des comptes utilisateurs membre d'au moins un groupe privilégié.

- Pour chacun des comptes listés, activer l'option Le compte est sensible et ne peut pas être délégué.

Protection du compte avec le groupe Protected Users

| Niveau ORADAD : | 3 |

|---|---|

| Score PingCastle : | 20 Pt(s) |

| Mise en oeuvre : | {{{mo}}} |

| Criticité : | {{{criticite}}} |

| Compatibilité : | Windows Server 2012 R2 et ultérieure |

| CVE : | — |

| Correctif(s) : |

Définition du paramètre

L'ensemble des comptes privilégiés doivent être ajoutés au groupe Protected users afin de :

- Forcer l'authentification en Kerberos.

- Réduire la durée de vie des tickets Kerberos.

- Forcer l'utilisation d'algorithmes de chiffrement forts (AES).

- Interdire la mise en cache du mot de passe sur les postes de travail.

- Interdire toute forme de délégation.

— Source : ANSSI / ORADAD vuln_protected_users https://www.cert.ssi.gouv.fr/uploads/ad_checklist.html#vuln_protected_users

Les membres du groupe Utilisateurs protégés qui se sont authentifiés sur des appareils Windows 8.1 et des hôtes Windows Server 2012 R2 ne peuvent plus utiliser :

- La délégation d'informations d'identification par défaut (CredSSP) : les informations d'identification en texte brut ne sont pas mises en cache même si la stratégie Autoriser la délégation d'informations d'identification par défaut est activée.

- Windows Digest : les informations d'identification en texte brut ne sont pas mises en cache même si elles sont activées.

- NTLM : NTOWF n'est pas mis en cache.

- Les clés à long terme Kerberos : le ticket TGT (Ticket-Granting Ticket) Kerberos s'obtient à l'ouverture de session et ne peut pas être à nouveau obtenu automatiquement.

- L'authentification hors ligne : le vérificateur d'ouverture de session en cache n'est pas créé.

- Effectuer l'authentifications NTLM.

- Utiliser les suites de chiffrement DES (Data Encryption Standard) ou RC4 dans la pré-authentification Kerberos.

- Être délégués en utilisant la délégation non contrainte ou contrainte.

- Renouveler les tickets TGT utilisateur au-delà de la durée de vie initiale de 4 heures.

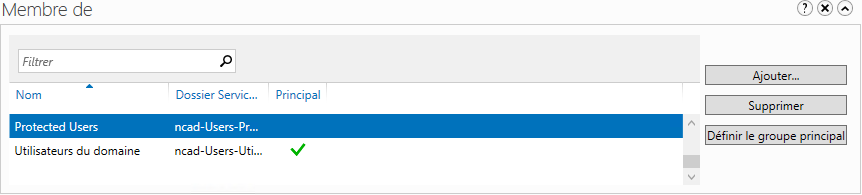

Action corrective

- Ouvrir le Tableau de bord du Gestionnaire de serveur puis depuis le menu Outils, cliquer sur Centre d'administration Active Directory.

- Accéder aux propriétés des comptes utilisateurs membre d'au moins un groupe privilégié.

- Pour chacun des comptes listés, les ajouter comme membre du groupe Protected Users.

Suppression de l'appartenance au groupe Administrateurs du schéma

| Niveau ORADAD : | — |

|---|---|

| Score PingCastle : | 10 Pt(s) |

| Mise en oeuvre : | {{{mo}}} |

| Criticité : | {{{criticite}}} |

| Compatibilité : | — |

| CVE : | — |

| Correctif(s) : | Recommandations Microsoft |

Définition du paramètre

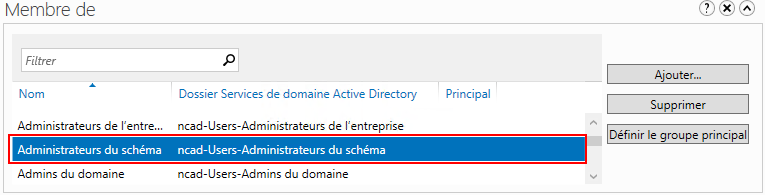

Seuls les membres du groupe Administrateurs du schéma peuvent modifier le schéma. Des comptes doivent donc uniquement être ajoutés à ce groupe lorsqu’une modification au schéma est requise, et ils doivent être supprimés après cette opération. Cette approche permet d’empêcher un attaquant de compromettre le compte Administrateurs du schéma, et d’ainsi éviter de graves conséquences.

Action corrective

Par défaut, le compte Administrateur est membre du groupe Administrateurs du schéma.

- Ouvrir le Centre d’administration Active Directory avec un compte de privilèges Administrateurs du domaine.

- Basculer sur la vue Arborescence en cliquant sur l’onglet liste.

- Accéder aux Propriétés du compte Administrateur situé dans l'OU Users.

- Depuis la section Membre de, supprimer l'appartenance de l'utilisateur au groupe Administrateurs du Schéma.

- Il est possible de lister l'ensemble des comptes du domaine où l'appartenance au groupe est vérifiée avec la commande PowerShell :

Get-ADGroupMember -Identity "Administrateurs du schéma" - Dans la mesure du possible, supprimer cette appartenance sur l'ensemble des comptes listés.

Politique des mots de passe

Forcer une longueur de mot de passe de 20 caractères pour les comptes gMSA

| Niveau ORADAD : | |

|---|---|

| Score PingCastle : | 0 Pt(s) |

| Mise en oeuvre : | {{{mo}}} |

| Criticité : | {{{criticite}}} |

| Compatibilité : | |

| CVE : | |

| Correctif(s) : |

Objet de la stratégie

Les mots de passe des comptes de service sont automatiquement renouvelés par la machine utilisant le compte. La longueur du mot de passe est – par défaut – calquée sur les paramètres globaux du domaine.

Or, si pour un compte utilisateur il peut être toléré d’avoir une longueur de mot de passe inférieure à 15 caractères, pour un compte de service il est recommandé d’avoir une longueur minimale de 20 caractères.

Cette stratégie de sécurité est vérifiée par l’outil d’audit PingCastle. Cependant, elle n’apparaît qu’à titre d’information dans le rapport final et n’est pas jugée critique.

Mise en place de la stratégie

Interdire aux utilisateur de pouvoir ajouter des ordinateurs au domaine

| Niveau ORADAD : | 4 |

|---|---|

| Score PingCastle : | 10 Pt(s) |

| Mise en oeuvre : | {{{mo}}} |

| Criticité : | {{{criticite}}} |

| Compatibilité : | Windows Server 2008 et ultérieure |

| CVE : | CVE-2021-42287 |

| Correctif(s) : | KB5008380 |

Objet de la stratégie

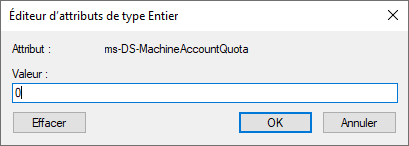

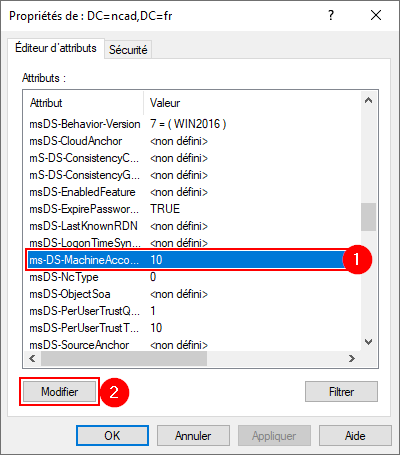

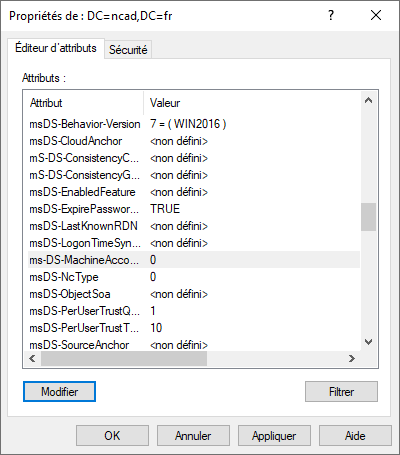

Par défaut les utilisateurs authentifiés peuvent joindre 10 machines au domaine. Cette valeur est contrôlée par l'attribut ms-DS-MachineAccountQuota de la racine du domaine.

Les comptes machine ajoutés ont alors pour propriétaire le compte utilisé, lui offrant un contrôle total dessus. La vulnérabilité CVE-2021-42287 utilisait des machines jointes pour réaliser une élévation de privilèges.— Source : ANSSI / ORADAD vulnérabilité vuln_user_accounts_machineaccountquota https://www.cert.ssi.gouv.fr/uploads/ad_checklist.html

Action corrective

- Ouvrir le Tableau de bord du Gestionnaire de serveur puis depuis le menu Outils, cliquer sur Modification ADSI.

- Effectuer un clic droit sur l'objet Modification ADSI puis cliquer sur Connexion....

- Effectuer un clic droit sur l'objet racine du domaine (DC=ncad,DC=fr), puis cliquer sur Propriétés.

- Depuis la boîte de dialogue des Propriétés sélectionner l'attribut ms-DS-MachineAccountQuota, puis cliquer sur le bouton Modifier.

- De retour sur la boîte de dialogue des Propriétés, cliquer sur le bouton OK pour sauvegarder les paramètres.

|

|

La modification prendra effet au prochain redémarrage du Contrôleur de domaine. |

Stratégie des mots de passe

Expiration des mots de passe

| Niveau ORADAD : | 1 2 |

|---|---|

| Score PingCastle : | 1 Pt(s) |

| Mise en oeuvre : | {{{mo}}} |

| Criticité : | {{{criticite}}} |

| Compatibilité : | Windows Server 2008 et ultérieure |

| CVE : | — |

| Correctif(s) : | — |

Objet de la stratégie

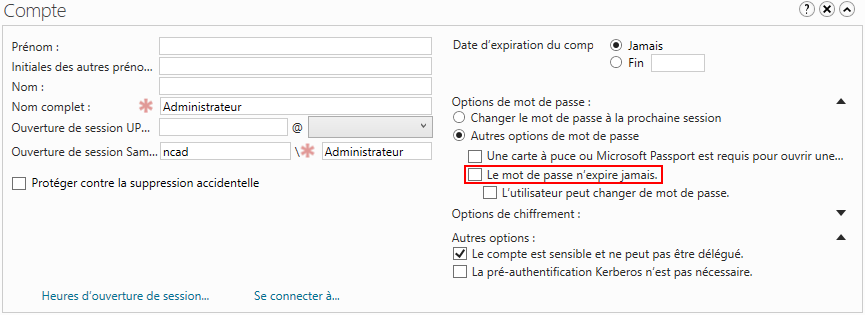

ORADAD vérifie si les comptes à privilèges disposent d'un mot de passe qui n'expire jamais. Si c'est le cas, le critère d'analyse vuln_dont_expire_priv remonte en anomalie avec un score de 1.

Dans tous les cas, si plus de 10% des comptes de l'Active Directory disposent d'un mot de passe n'expirant jamais, alors le critère d'analyse vuln_dont_expire remonte dans ORADAD avec un score de 2.

Action corrective

Par défaut, cette option est active sur le compte Administrateur du domaine.

- Ouvrir le Centre d’administration Active Directory avec un compte de privilèges Administrateurs du domaine.

- Basculer sur la vue Arborescence en cliquant sur l’onglet liste.

- Accéder aux Propriétés du compte Administrateur situé dans l'OU Users.

- Décocher l'option Le mot de passe n'expire jamais présente dans la section Compte puis cliquer sur le bouton OK.

- Il est possible de lister l'ensemble des comptes du domaine où l'option est active en exécutant la commande PowerShell suivante :

|

|

|

- Dans la mesure du possible, désactiver l'option sur l'ensemble des comptes listés.

Complexité des mots de passe

| Niveau ORADAD : | 2 |

|---|---|

| Score PingCastle : | 10 Pt(s) |

| Mise en oeuvre : | {{{mo}}} |

| Criticité : | {{{criticite}}} |

| Compatibilité : | Windows Server 2008 et ultérieure |

| CVE : | — |

| Correctif(s) : | — |

Objet de la stratégie

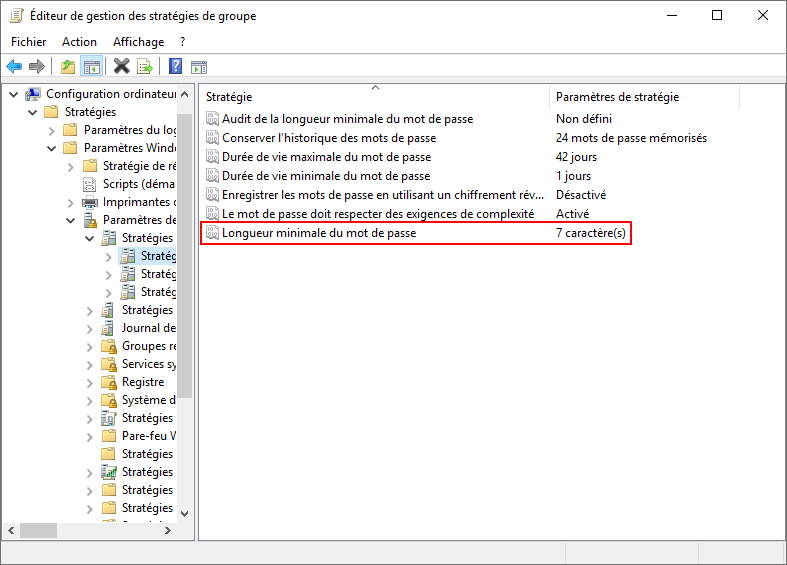

Il est recommandé d'adopter une politique de complexité des mots de passes sur l'ensemble du domaine avec pour critères :

- La longueur minimale du mot de passe doit être de 8 caractères.

- Il doit contenir au moins un chiffre.

- Il doit contenir au moins un caractère minuscule.

- Il doit contenir au moins un caractère majuscule.

- Il doit contenir au moins un caractère spéciale.

Action corrective

- Ouvrir le Tableau de bord du Gestionnaire de serveur puis depuis le menu Outils, cliquer sur Gestions des stratégies de groupe.

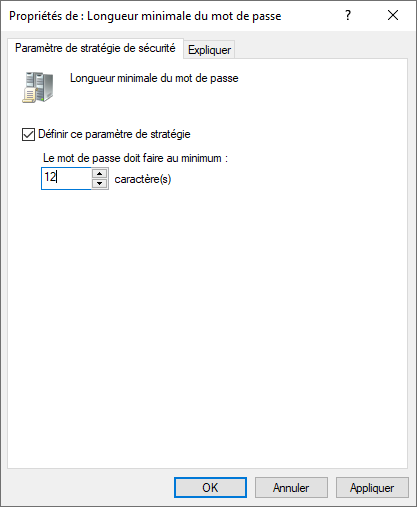

- Modifier la GPO Default Domain Policy, puis accéder à la stratégie Configuration ordinateur / Stratégies / Paramètres Windows / Paramètres de sécurité / Stratégies de comptes / Stratégie de mot de passe1 puis accéder aux propriétés de la stratégie Longueur minimale du mot de passe2.

- Depuis la boîte de dialogue des Propriétés, activer l'option Définir ce paramètre de stratégie, puis dans le champ Le mot de passe doit faire au minimum renseigner 12. Cliquer sur le bouton OK pour enregistrer les paramètres.

Renforcement des chemins d’accès UNC

| Niveau ORADAD : | — |

|---|---|

| Score PingCastle : | 5 Pt(s) |

| Mise en oeuvre : | {{{mo}}} |

| Criticité : | {{{criticite}}} |

| Compatibilité : | Windows Vista et ultérieure Windows Server 2008 et ultérieure |

| CVE : | — |

| Correctif(s) : | MS15-011 |

|

|

Les équipements tierces configurés avec un connecteur LDAP peuvent rencontrer des problèmes de fonctionnement après ces opérations. |

Objet de la stratégie

Ce paramètre de stratégie permet de configurer un accès sécurisé aux chemins UNC.

Si vous activez cette stratégie, Windows n'autorisera l'accès aux chemins UNC spécifiés qu'après avoir rempli les exigences de sécurité supplémentaires.— Source : Aide Microsoft

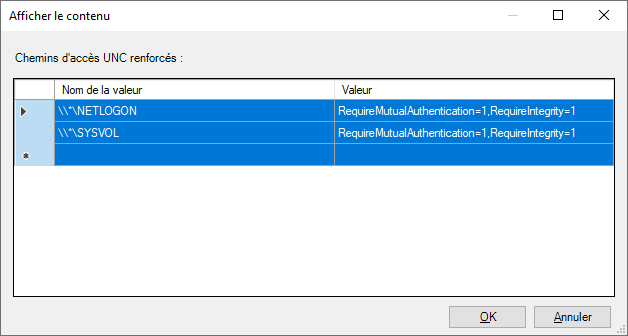

Action corrective

- Ouvrir le Tableau de bord du Gestionnaire de serveur puis depuis le menu Outils, cliquer sur Gestions des stratégies de groupe.

- Faire un clic droit l'objet domaine Active Directory puis Créer un objet GPO dans ce domaine, et le lier ici... .

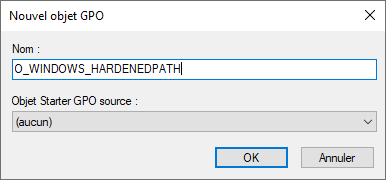

- Nommer la GPO O_WINDOWS_HARDENEDPATH puis cliquer sur le bouton OK.

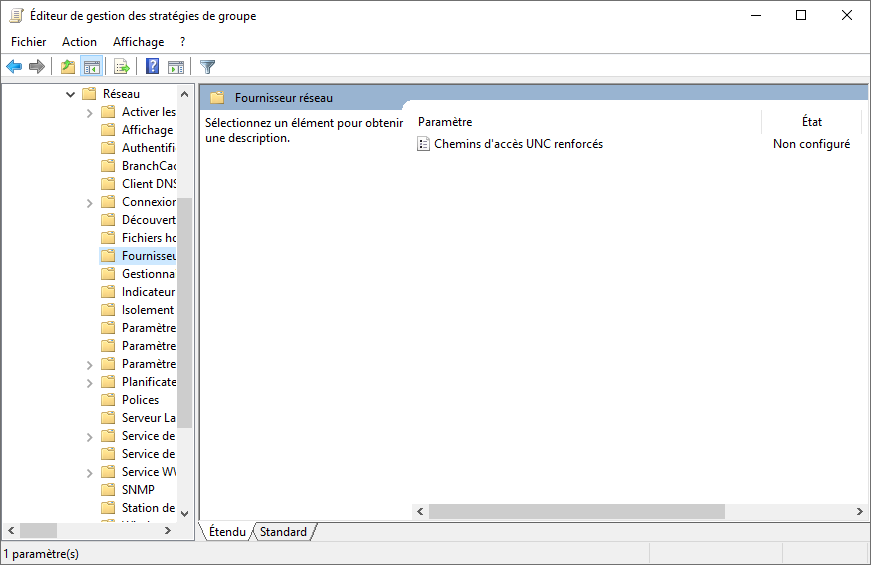

- Modifier la GPO puis accéder à la stratégie Configuration ordinateur / Stratégies / Modèles d’administration / Réseau / Fournisseur réseau, puis accéder aux propriétés de la stratégie Chemins d'accès UNC renforcés.

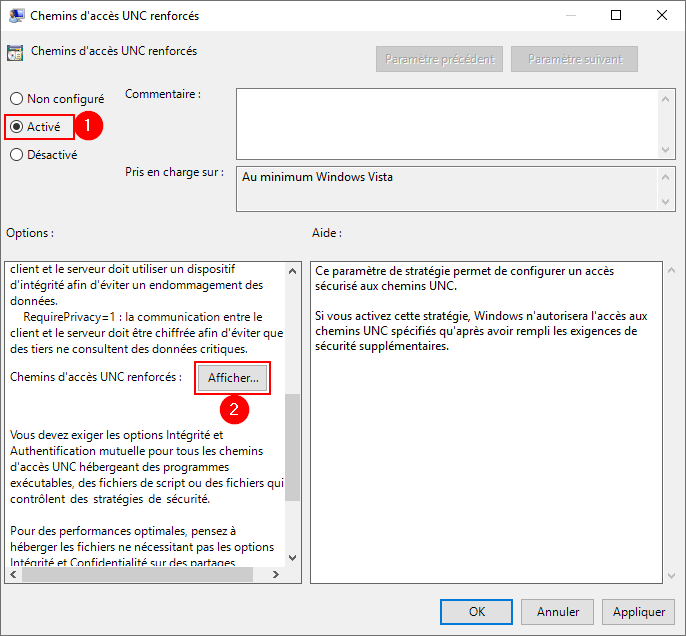

- Depuis la boîte de dialogue des Propriétés, sélectionner l'option Activé1, puis cliquer sur le bouton Afficher...2 présent dans la section Options.

- Dans la boite de dialogue Afficher le contenu, renseigner un première ligne avec :

- Dans le champ Nom de la valeur, saisir \\*\NETLOGON.

- Dans le champ Valeur, saisir RequireMutualAuthentication=1,RequireIntegrity=1.

- Puis, ajouter une seconde ligne avec les éléments suivants :

- Cliquer sur le bouton OK pour enregistrer les paramètres.

- Dans la boite de dialogue Afficher le contenu, renseigner un première ligne avec :

- De retour sur la boîte de dialogue Propriétés, cliquer sur le bouton OK pour enregistrer la GPO.

| Un redémarrage des postes clients pourra être requis pour la bonne application des paramètres. |

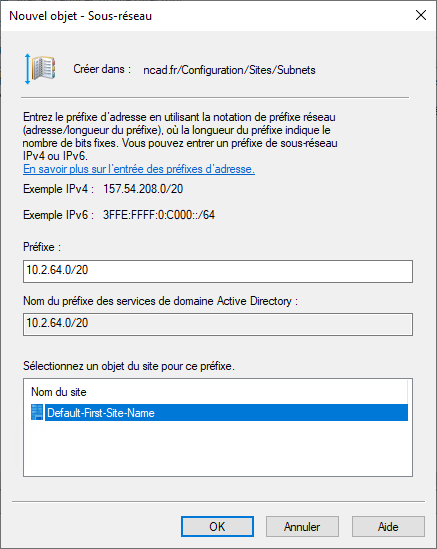

Déclaration des sous réseaux

| Niveau ORADAD : | — |

|---|---|

| Score PingCastle : | 5 Pt(s) |

| Mise en oeuvre : | {{{mo}}} |

| Criticité : | {{{criticite}}} |

| Compatibilité : | — |

| CVE : | — |

| Correctif(s) : | M1015 |

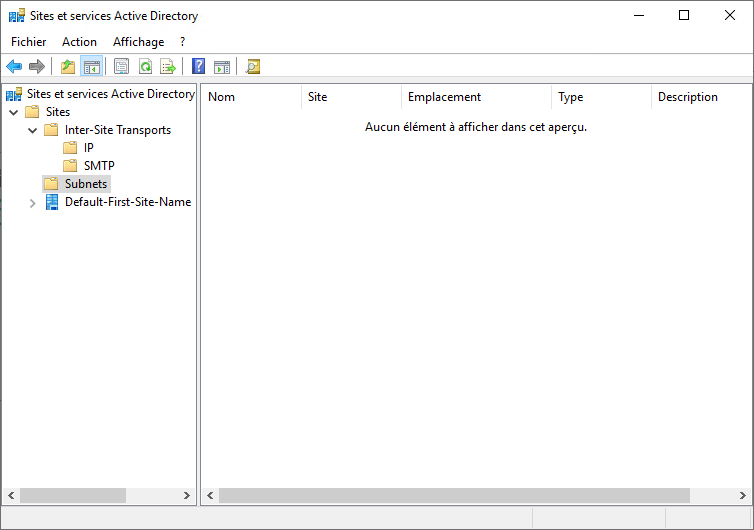

- Ouvrir le Tableau de bord du Gestionnaire de serveur puis depuis le menu Outils, cliquer sur Sites et services Active Directory.

- Faire un clic droit sur le dossier Subnets présent dans le dossier Site, puis cliquer sur Nouveau sous-réseau....

- Depuis la boîte de dialogue Nouvel objet - Sous-réseau, dans le champ Préfixe renseigner l'adresse réseau sur laquelle est déployée le contrôleur de domaine.

Gestion de la version de TLS supportée

| Niveau ORADAD : | — |

|---|---|

| Score PingCastle : | 0 Pt(s) |

| Mise en oeuvre : | {{{mo}}} |

| Criticité : | {{{criticite}}} |

| Compatibilité : | — |

| CVE : | — |

| Correctif(s) : | KB5017811 |

Objet de la stratégie

TLS 1.0 est un protocole de sécurité qui a été défini pour la première fois en 1999 pour établir des canaux de chiffrement sur les réseaux informatiques. Microsoft prend en charge ce protocole depuis Windows XP/Server 2003. Même s'il n'est plus le protocole de sécurité par défaut des systèmes d'exploitation modernes, TLS 1.0 est toujours pris en charge à des fins de compatibilité descendante. Face à l'évolution de la réglementation et à l'apparition de nouvelles vulnérabilités de sécurité dans TLS 1.0, les entreprises sont appelées à désactiver complètement TLS 1.0.

— Source: Documentation Microsoft

Depuis le 30 juin 2018, les protocoles SSL v2, SSL v3, TLS 1.0 et TLS 1.1 ont été classifiés comme étant obsolètes. Cette classification est notamment dû à leur vulnérabilité aux attaques de type BEAST, CRIME, POODLE, RC4, FREAK et Logjam.

|

|

Pour des raisons de rétrocompatibilité, Microsoft ne désactive pas par défaut ce protocole. |

Mise en place de la stratégie

- La version de TLS prise en charge sur les serveurs Microsoft Windows se configure au niveau du FrameWork .NET depuis la base de registre Windows.

- La modification de ces paramètres peut avoir une incidence sur les équipements tiers dotés d’un connecteur LDAP.

- Les version 1.0' et 1.1 du protocole TLS étant obsolètes depuis le 20 septembre 2022, leur désactivation est requise par les principales instances de cyber sécurité ainsi que les outils d’audit (ORADAD, PingCastle, HealthChecker).

- Ces recommandations peuvent également être consultées dans le guide de Recommandations de sécurité relatives à TLS rédigé par l’ANSSI en date de juillet 2017.

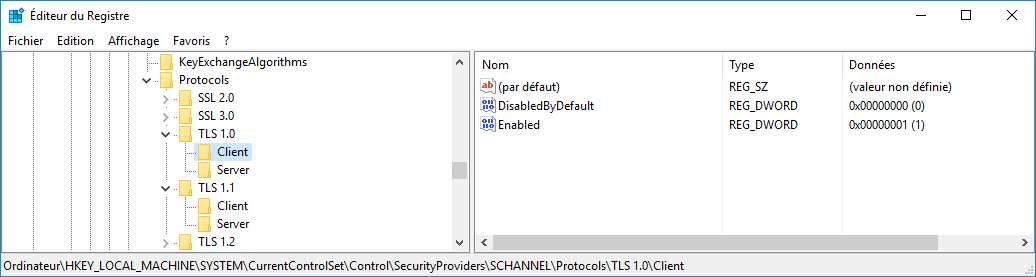

- Ouvrir le Tableau de bord du Gestionnaire de serveur puis depuis le menu Outils, cliquer sur Editeur du Registre.

- Se rendre dans la ruche

HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols. - Les paramètres décrits ici concernent les protocoles TLS version 1.0 et 1.1. Pour désactiver le protocole :

Exiger la signature des requêtes LDAP

| Niveau ORADAD : | — |

|---|---|

| Score PingCastle : | 5 Pt(s) |

| Mise en oeuvre : | {{{mo}}} |

| Criticité : | {{{criticite}}} |

| Compatibilité : | Windows 7 et ultérieure Windows Server 2008 SP2 et ultérieure |

| CVE : | CVE-2017-8563 |

| Correctif(s) : | KB4520412 |

Par les clients

Objet de la stratégie

Le trafic réseau non signé est vulnérable aux attaques de l’intercepteur dans lequel un intrus capture les paquets entre l’ordinateur client et le serveur, les modifie, puis les transfère au serveur. Pour un serveur LDAP, cette sensibilité signifie qu’un attaquant peut amener un serveur à prendre des décisions basées sur des données fausses ou modifiées à partir des requêtes LDAP.

Auditer les connexions LDAP

- Depuis la console Observateur d'événements, dans le journal Journaux des applications et des services / Directory Service sur serveur Active Directory, observer les événements suivants :

| Evènement | Description | Déclencheur |

|---|---|---|

| 2886 | La sécurité de ces contrôleurs de domaine peut être considérablement améliorée en configurant le serveur pour appliquer la validation de la signature LDAP. | Déclenchée toutes les 24 heures, au démarrage ou au début du service si la stratégie de groupe est définie sur Aucun.

|

| 2887 | La sécurité de ces contrôleurs de domaine peut être améliorée en les configurant pour rejeter les demandes de liaison LDAP simples et d’autres demandes de liaison qui n’incluent pas de signature LDAP. | Déclenchée toutes les 24 heures lorsque stratégie de groupe est défini sur Aucun et qu’au moins une liaison non protégée a été effectuée.

|

| 2888 | La sécurité de ces contrôleurs de domaine peut être améliorée en les configurant pour rejeter les demandes de liaison LDAP simples et d’autres demandes de liaison qui n’incluent pas de signature LDAP. | Déclenchée toutes les 24 heures lorsque stratégie de groupe est défini sur Exiger la signature et qu’au moins une liaison non protégée a été rejetée.

|

| 2889 | La sécurité de ces contrôleurs de domaine peut être améliorée en les configurant pour rejeter les demandes de liaison LDAP simples et d’autres demandes de liaison qui n’incluent pas de signature LDAP. | Déclenchée lorsqu’un client n’utilise pas la signature pour les liaisons sur les sessions sur le port 389.

|

|

|

Les événement 2888 et 2889 sont bloquant pour la mise en application de cette stratégie au niveau du serveur LDAP. |

- Exemple de script PowerShell pour vérifier la présence des événements #2889 sur les serveurs Active Directory :

|

|

|

Action corrective

- Ouvrir le Tableau de bord du Gestionnaire de serveur puis depuis le menu Outils, cliquer sur Gestions des stratégies de groupe.

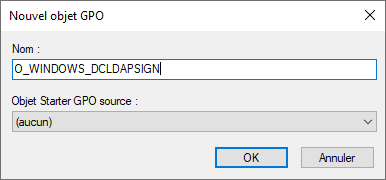

- Faire un clic droit la racine du domaine Active Directory puis Créer un objet GPO dans ce domaine, et le lier ici... .

- Nommer la GPO O_WINDOWS_LDAPSIGN puis cliquer sur le bouton OK.

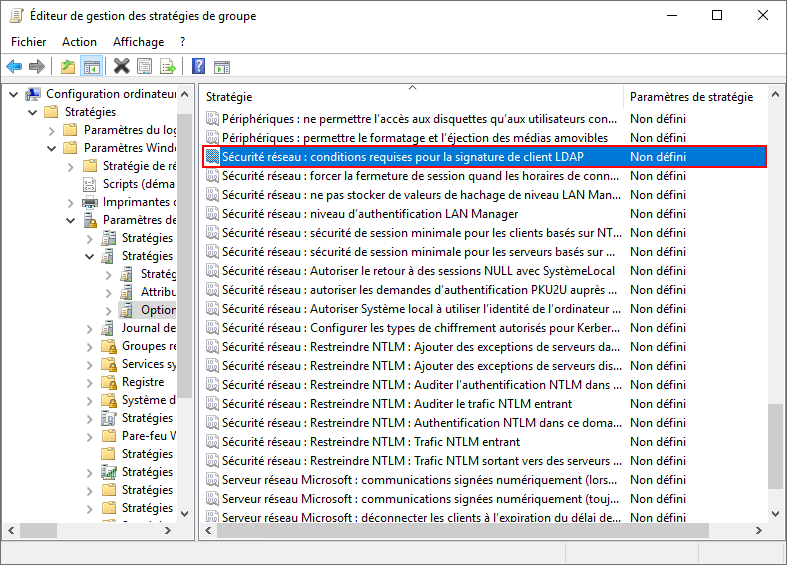

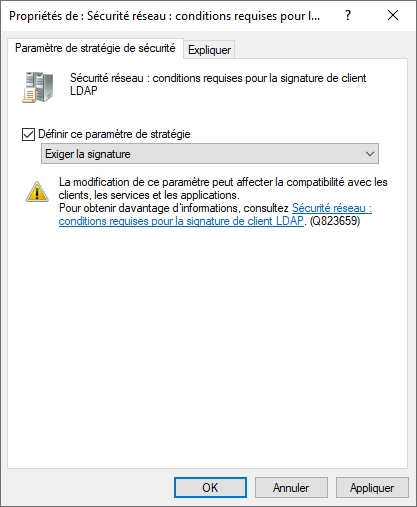

- Modifier la GPO puis accéder à la stratégie Configuration ordinateur / Stratégies / Paramètres Windows / Paramètres de sécurité / Stratégies locales / Options de sécurité, puis accéder aux propriétés de la stratégie Sécurité réseau : conditions requises pour la signature de client LDAP.

- Depuis la boîte de dialogue des Propriétés, cocher l'option Définir ce paramètre de stratégie1 et sélectionner la valeur Exiger la signature depuis le menu de sélection. Cliquer sur le bouton OK pour valider les paramètres.

Par les serveurs LDAP

|

|

Les clients s’appuyant sur le connecteur LDAP TCP/389 ne fonctionneront plus après application de cette stratégie. |

Objet de la stratégie

Le trafic réseau non signé est vulnérable aux attaques de l’intercepteur dans lequel un intrus capture les paquets entre l’ordinateur client et le serveur, les modifie, puis les transfère au serveur. Pour un serveur LDAP, cette sensibilité signifie qu’un attaquant peut amener un serveur à prendre des décisions basées sur des données fausses ou modifiées à partir des requêtes LDAP.

Auditer les connexions LDAP

- Depuis la console Observateur d'événements, dans le journal Journaux des applications et des services / Directory Service sur serveur Active Directory, observer les événements suivants :

| Evènement | Description | Déclencheur |

|---|---|---|

| 3039 | Le client suivant a effectué une liaison LDAP sur SSL/TLS et a échoué la validation du jeton de liaison de canal LDAP. | Déclenchée dans l’une des circonstances suivantes :

Lorsqu’un client tente d’établir une liaison avec un jeton de liaison de canal (CBT) mal mis en forme, si la stratégie de groupe CBT est défini sur Quand pris en charge ou Toujours. Lorsqu’un client capable de liaison de canal n’envoie pas de cbt si la stratégie de groupe CBT est défini sur Quand pris en charge. Un client est capable de liaison de canal si la fonctionnalité EPA est installée ou disponible dans le système d’exploitation et n’est pas désactivée via le paramètre de Registre SuppressExtendedProtection. Pour en savoir plus, consultez KB5021989. Lorsqu’un client n’envoie pas de cbt si la stratégie de groupe CBT est défini sur Toujours.

|

| 3040 | Au cours de la période précédente de 24 heures, nombre de liaisons LDAPs non protégées ont été effectuées. | Déclenchée toutes les 24 heures lorsque la stratégie de groupe CBT est définie sur Jamais et qu’au moins une liaison non protégée a été effectuée.

|

| 3041 | La sécurité de ce serveur d’annuaire peut être considérablement améliorée en configurant le serveur pour appliquer la validation des jetons de liaison de canal LDAP. | Déclenchée toutes les 24 heures, au démarrage ou au début du service si la stratégie de groupe CBT est défini sur Jamais.

|

Action corrective

- Ouvrir le Tableau de bord du Gestionnaire de serveur puis depuis le menu Outils, cliquer sur Gestions des stratégies de groupe.

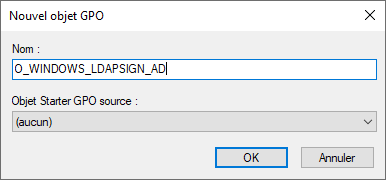

- Faire un clic droit sur Domain Controllers puis Créer un objet GPO dans ce domaine, et le lier ici... .

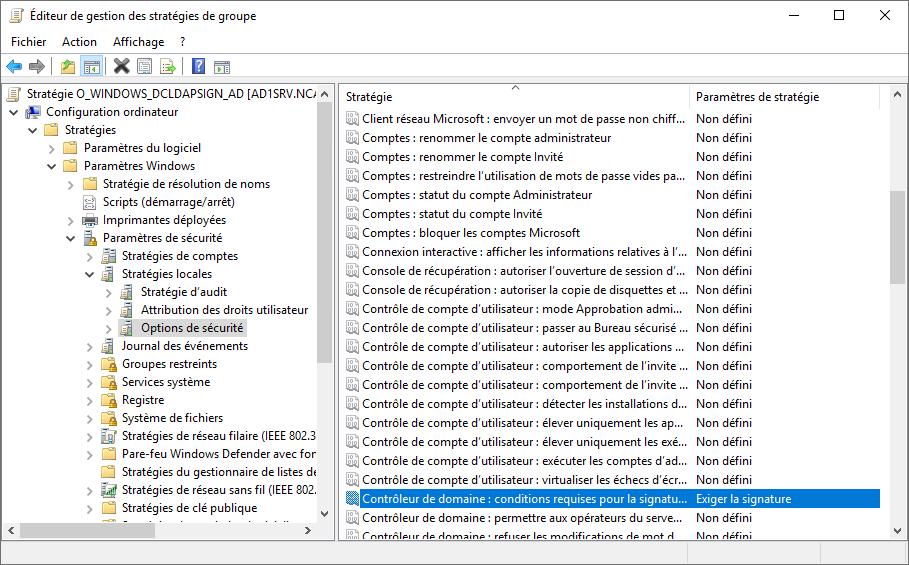

- Nommer la GPO O_WINDOWS_LDAPSIGN_AD puis cliquer sur le bouton OK.

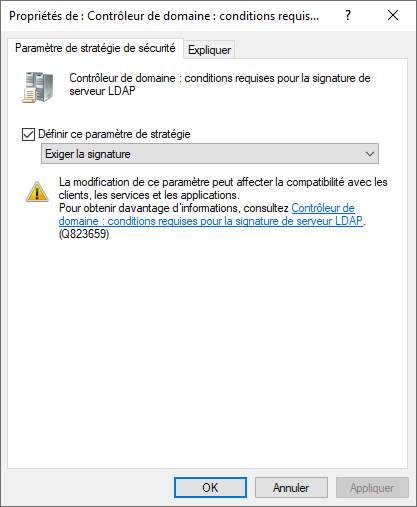

- Modifier la GPO puis accéder à la stratégie Configuration ordinateur / Stratégies / Paramètres Windows / Paramètres de sécurité / Stratégies locales / Options de sécurité, puis accéder aux propriétés de la stratégie Contrôleur de domaine : conditions requises pour la signature de serveur LDAP.

- Depuis la boîte de dialogue des Propriétés, cocher l'option Définir ce paramètre de stratégie et sélectionner la valeur Exiger la signature depuis le menu de sélection. Cliquer sur le bouton OK pour valider les paramètres.

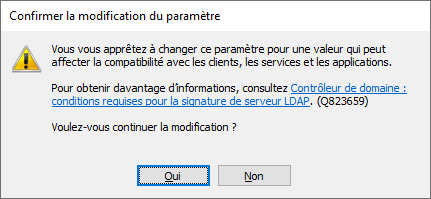

- Un message d'avertissement s'affichera pour indiquer ce paramètre peut empêcher le bon fonctionnement des clients non compatibles. Cliquer sur le bouton Oui.

- Depuis la boîte de dialogue des Propriétés, cocher l'option Définir ce paramètre de stratégie et sélectionner la valeur Exiger la signature depuis le menu de sélection. Cliquer sur le bouton OK pour valider les paramètres.

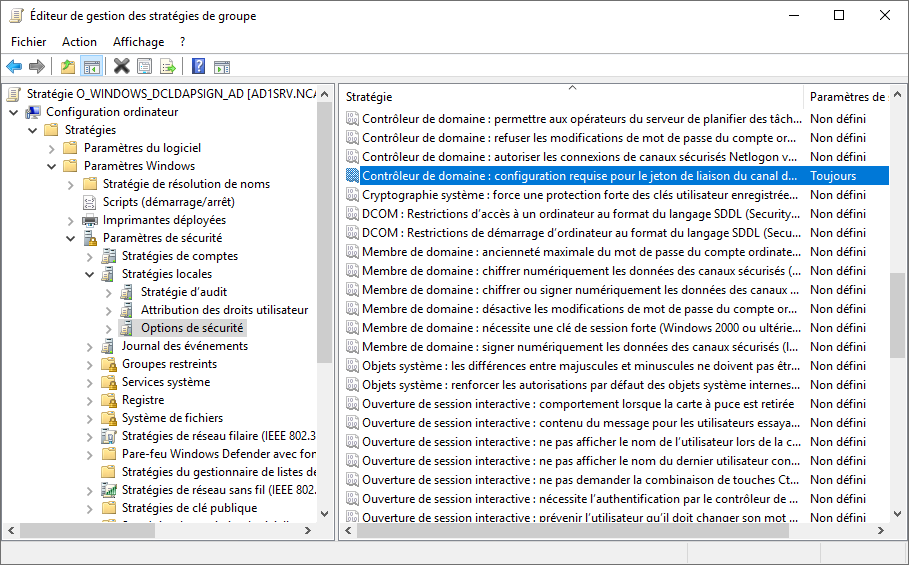

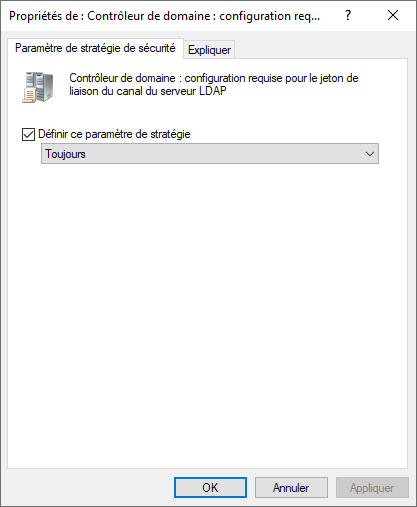

- Toujours depuis cette même GPO, accéder à la stratégie Configuration ordinateur / Stratégies / Paramètres Windows / Paramètres de sécurité / Stratégies locales / Options de sécurité, puis accéder aux propriétés de la stratégie Contrôleur de domaine : configuration requise pour le jeton de liaison du canal du serveur LDAP.

- Depuis la boîte de dialogue des Propriétés, cocher l'option Définir ce paramètre de stratégie et sélectionner la valeur Toujours depuis le menu de sélection. Cliquer sur le bouton OK pour valider les paramètres.

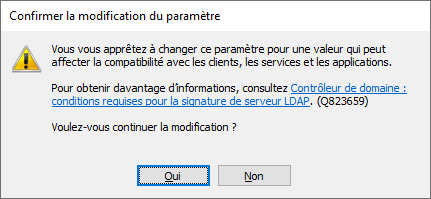

- Un message d'avertissement s'affichera pour indiquer que ce paramètre peut empêcher le bon fonctionnement des clients non compatibles. Cliquer sur le bouton Oui.

- Depuis la boîte de dialogue des Propriétés, cocher l'option Définir ce paramètre de stratégie et sélectionner la valeur Toujours depuis le menu de sélection. Cliquer sur le bouton OK pour valider les paramètres.

Vérification de la stratégie

Pour vérifier si la stratégie fonctionne :

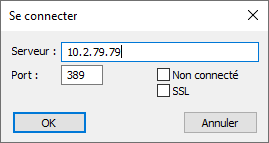

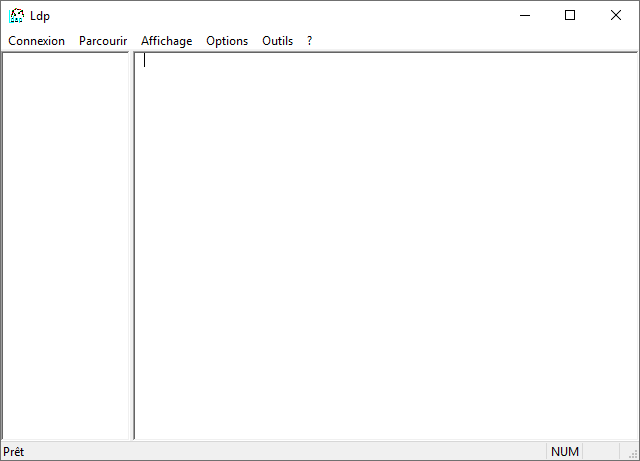

- Ouvrir une console LDP.

- Depuis le menu Connexion cliquer sur Se connecter.

- La boîte de dialogue Connexion s'affiche :

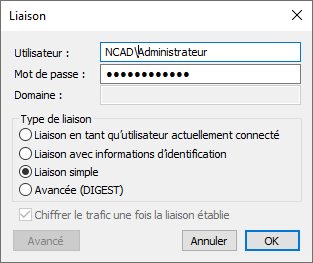

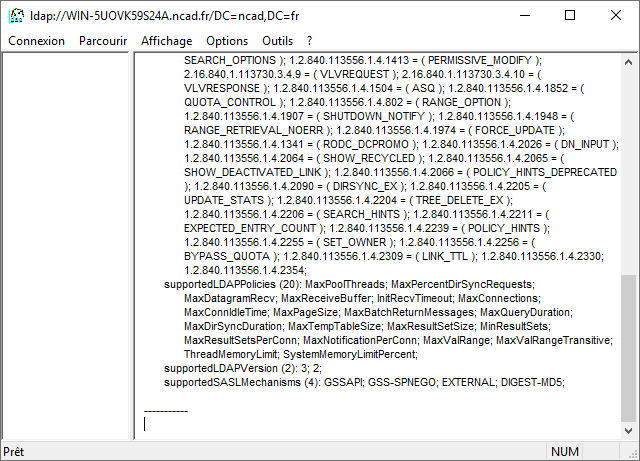

- Une fois la connexion au Contrôleur de domaine effectuée, depuis le menu Connexion cliquer sur Lier....

- La boîte de dialogue Liaison s'affiche :

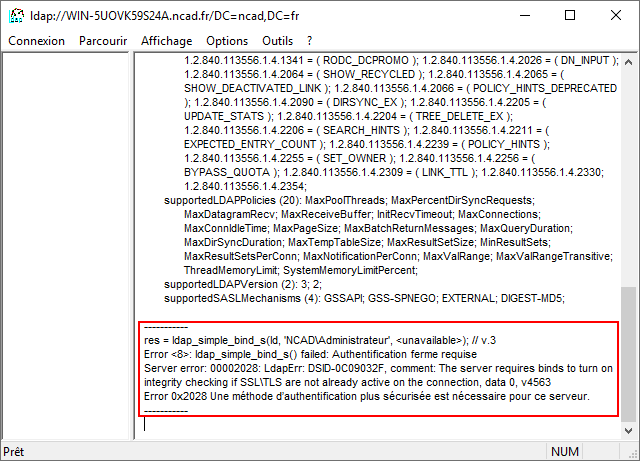

- Si la liaison chiffrée LDAPS est bien configurée en mode exigé, alors la connexion sera refusée :

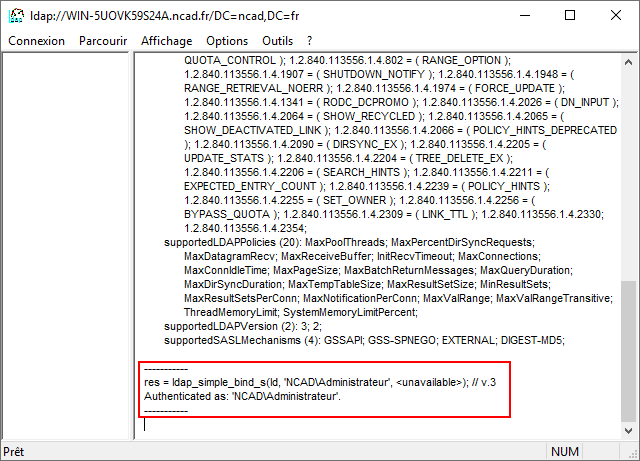

- Le cas échéan, la connexion sera acceptée :

Stratégies d'énumération sur le domaine

Membres du groupe Accès compatible pré-Windows 2000

| Niveau ORADAD : | 2 3 |

|---|---|

| Score PingCastle : | 2 Pt(s) |

| Mise en oeuvre : | {{{mo}}} |

| Criticité : | {{{criticite}}} |

| Compatibilité : | |

| CVE : | |

| Correctif(s) : |

Objet de la stratégie

Le groupe d'accès compatible pré-Windows 2000 accorde l'accès à certains appels RPC.

Par défaut, le groupe utilisateurs « Utilisateurs authentifiés » est positionné dans ce groupe d’accès, ce qui permet aux utilisateurs d'effectuer une recherche de groupe à l'aide des protocoles existants.

Si ce groupe contient des « Utilisateurs authentifiés », cela augmente l'impact sur la vulnérabilité d'exploitation sur les protocoles existants tels que le spouleur d'imprimante.

En effet, dans l'attaque PrintNightmare, il permet de contourner les correctifs sur les contrôleurs de domaine car la propriété Elevated Token est activée lors de l'établissement d'une session sur le DC.

La suppression du groupe peut avoir des effets secondaires et, par conséquent, ceci est signalé ici comme une mesure de durcissement spéciale.— Source : PingCastle

Pour les requêtes, la liste de contrôle d’accès par défaut permet à Tous les utilisateurs et Membres authentifiés du groupe Accès compatible pré-Windows 2000 de lire et d’énumérer des informations. Les fonctions répertoriées suivantes sont affectées :

- NetGroupEnum, NetGroupGetInfo, NetGroupGetUsers

- NetLocalGroupEnum, NetLocalGroupGetInfo, NetLocalGroupGetMembers

- NetQueryDisplayInformation

- NetSessionGetInfo (niveaux 1 et 2 uniquement)

- NetShareEnum (niveaux 2 et 502 uniquement)

- NetUserEnum, NetUserGetGroups, NetUserGetInfo, NetUserGetLocalGroups, NetUserModalsGet

- NetWkstaGetInfo, NetWkstaUserEnum

L’accès anonyme aux informations de groupe nécessite que l’utilisateur Anonyme soit explicitement ajouté au groupe Accès compatible pré-Windows 2000. Cela est dû au fait que les jetons anonymes n’incluent pas le SID du groupe Tout le monde.

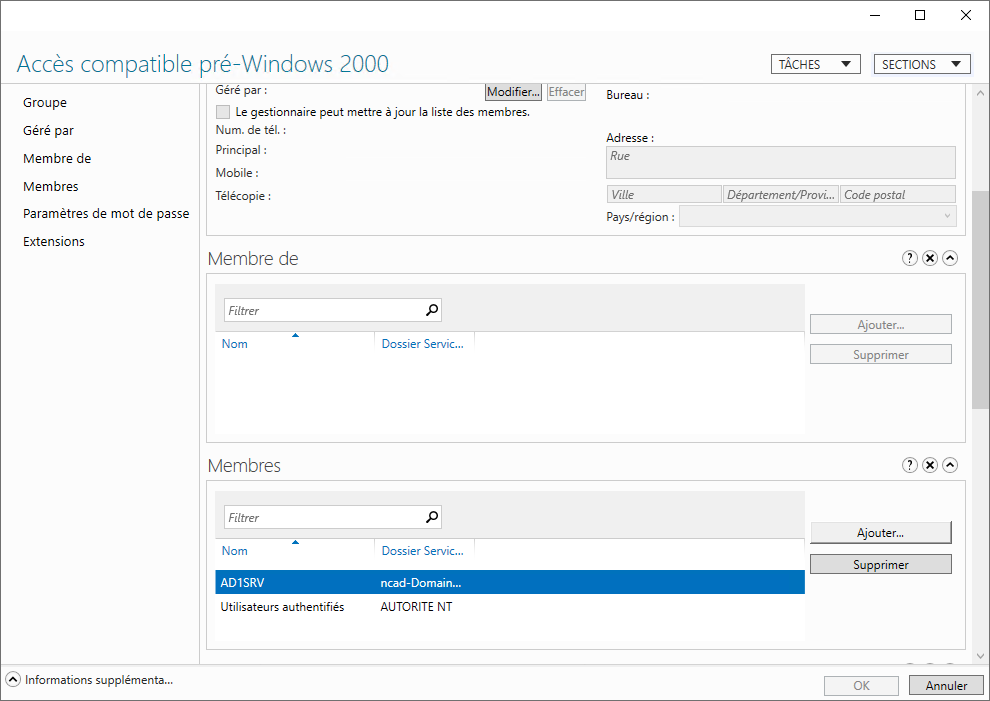

Si identifiant de sécurité Anonyme (S-1-5-7) est présent dans ce groupe de sécurité, ORADAD remontera dans son rapport ce critère d'analyse avec un score d'évaluation de 2. Pour tout autre objet autre que Utilisateurs authentifiés présent dans ce groupe, ORADAD remontera dans son rapport ce critère d'analyse avec un score d'évaluation de 3.

Action corrective

Suppression de tous les objets membres du groupe de sécurité Accès compatible pré-Windows 2000.

- Ouvrir le Centre d’administration Active Directory avec un compte de privilèges Administrateurs du domaine.

- Basculer sur la vue Arborescence en cliquant sur l’onglet liste.

- Accéder aux Propriétés du groupe de sécurité Accès compatible pré-Windows 2000 situé dans l'OU Builtin.

- Depuis la section Membres, supprimer tous les objets listés.

|

|

Pour les comptes nécessitant un droit d'énumération spécifique sur la forêt Active Directory, se reporter à la section Autoriser l’énumération pour des comptes utilisateurs spécifiques. |

Autoriser l’énumération pour des comptes utilisateurs spécifiques

Objet de la stratégie

Il est possible que certaines applications liées à l’annuaire Active Directory (pour de l’authentification SSO par exemple) nécessitent des privilèges d’énumération spécifiques. Ces applications peuvent nécessiter une autorisation de lecture de l’attribut Member of sur les comptes utilisateurs, par exemple.

Nous allons définir un groupe de sécurité spécifique qui sera autorisé à énumérer les objets Active Directory contenus dans l'OU NCAD.FR.

Mise en place de la stratégie

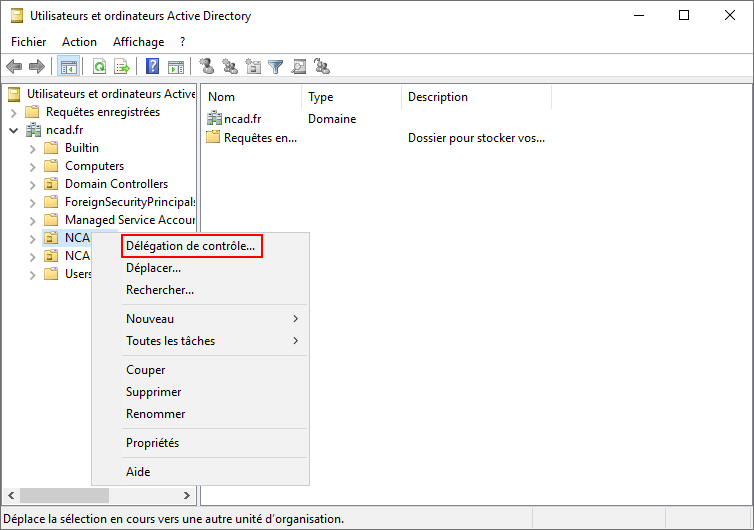

- Ouvrir le Tableau de bord du Gestionnaire de serveur puis depuis le menu Outils, cliquer sur Utilisateurs et ordinateurs Active Directory.

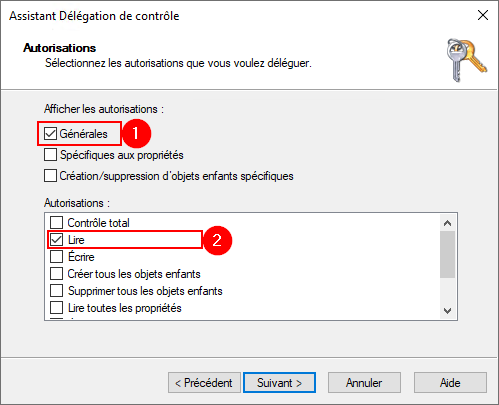

- Effectuer un clic droit sur l'OU NCAD.FR puis cliquer sur Délégation de contrôle....

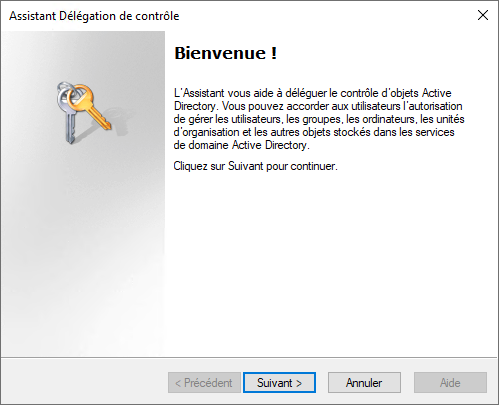

- La fenêtre Assistant Délégation de contrôle s'affiche avec l'écran de Bienvenue !. Cliquer sur le bouton Suivant pour commencer.

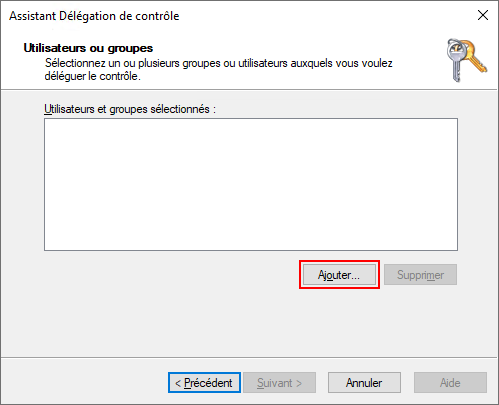

- À l'étape Utilisateurs ou groupes, sélectionner le groupe de sécurité autorisé à énumérer les objets Active Directory en cliquant sur le bouton Ajouter....

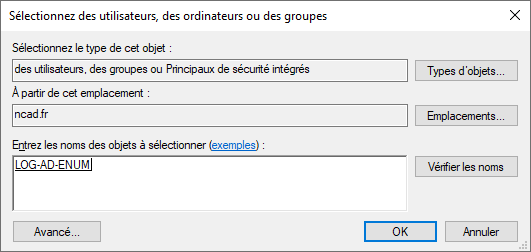

- Depuis la boîte de dialogue, sélectionner le nom du groupe. Dans notre cas, il s'agit du groupe LOG-AD-ENUM.

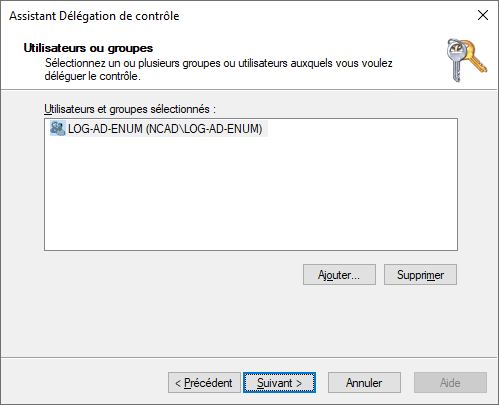

- De retour à l'écran Utilisateurs ou groupe, après avoir sélectionné le groupe adéquate, cliquer sur le bouton Suivant.

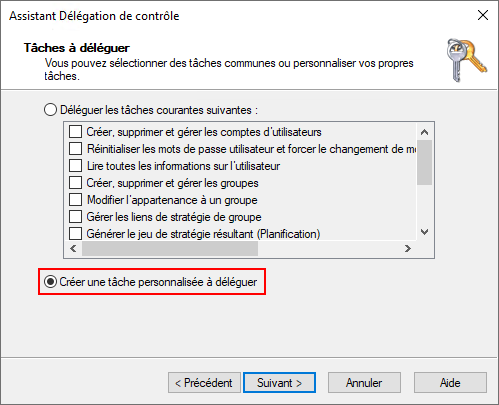

- À l'étape Tâches à déléguer, sélectionner l'option Créer une tâche personnalisée à déléguer.

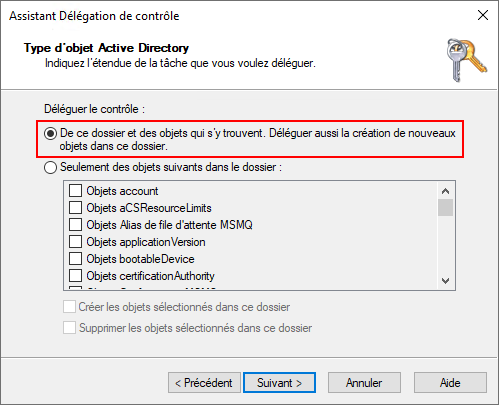

- À l'étape Type d'objet Active Directory, sélectionner l'option De ce dossier et des objets qui s'y trouvent. Déléguer aussi la création de nouveaux objets dans ce dossier.

- À l'étape Autorisations :

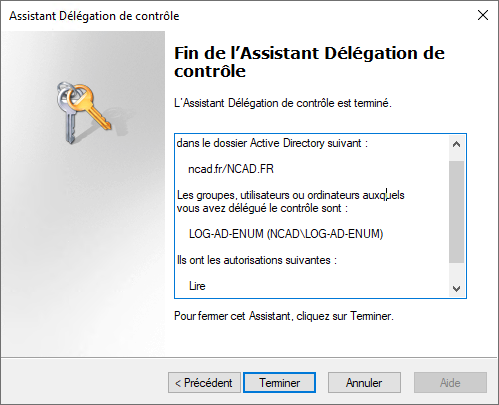

- Une fois les paramètres enregistrés, vérifier la synthèse des droits appliqués puis cliquer sur le bouton Terminer pour appliquer les paramètres.

- À l'étape Utilisateurs ou groupes, sélectionner le groupe de sécurité autorisé à énumérer les objets Active Directory en cliquant sur le bouton Ajouter....

Journalisation des évènements

| Niveau ORADAD : | |

|---|---|

| Score PingCastle : | 10 Pt(s) |

| Mise en oeuvre : | {{{mo}}} |

| Criticité : | {{{criticite}}} |

| Compatibilité : | |

| CVE : | |

| Correctif(s) : |

Objet de la stratégie

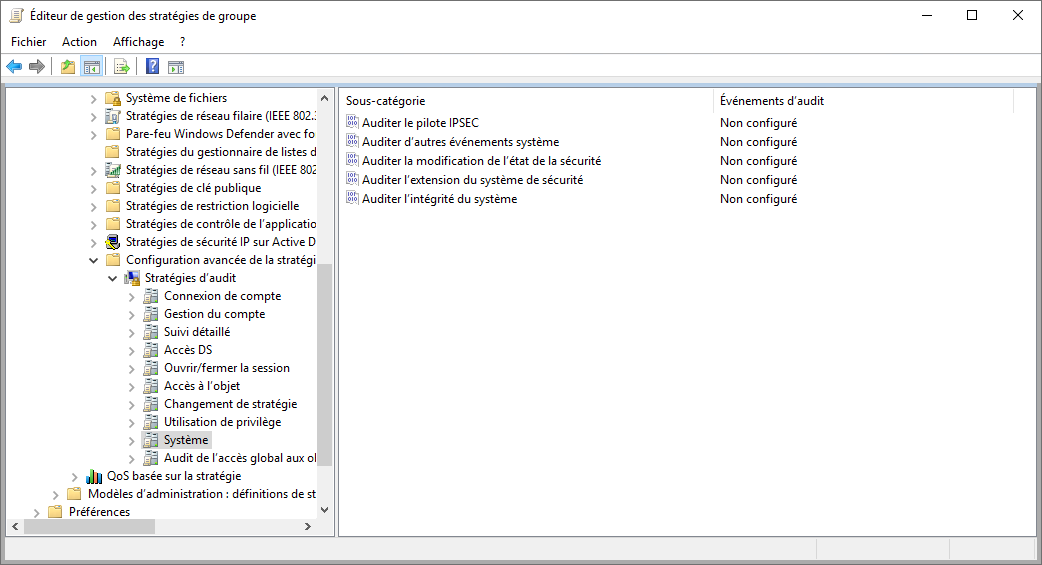

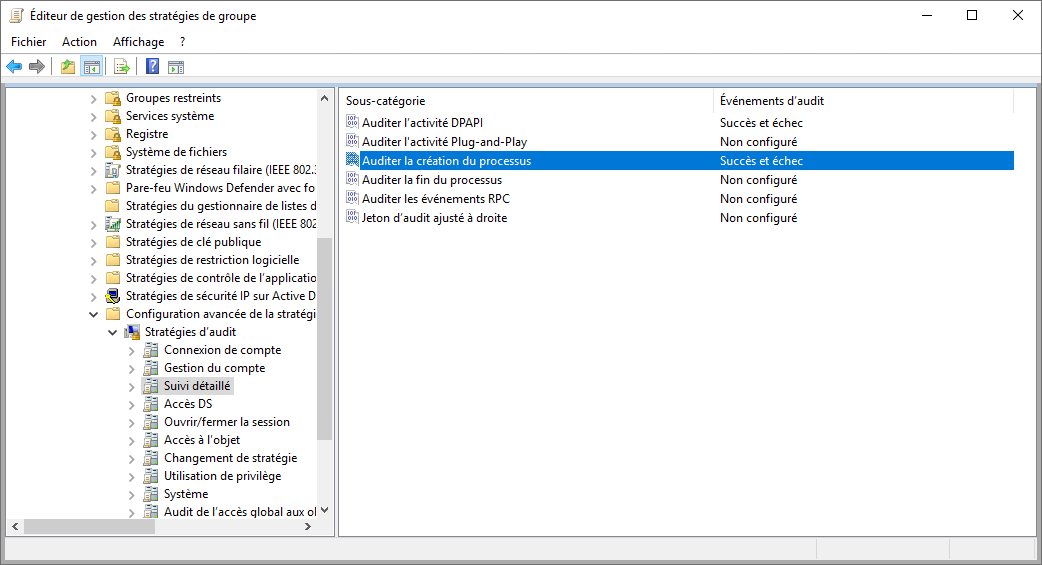

Mise en place de la stratégie

- Ouvrir le Tableau de bord du Gestionnaire de serveur puis depuis le menu Outils, cliquer sur Gestions des stratégies de groupe.

- Faire un clic droit l'objet NCAD.FR puis Créer un objet GPO dans ce domaine, et le lier ici... .

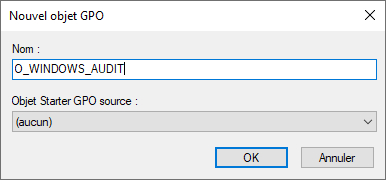

- Nommer la GPO O_WINDOWS_AUDIT puis cliquer sur le bouton OK.

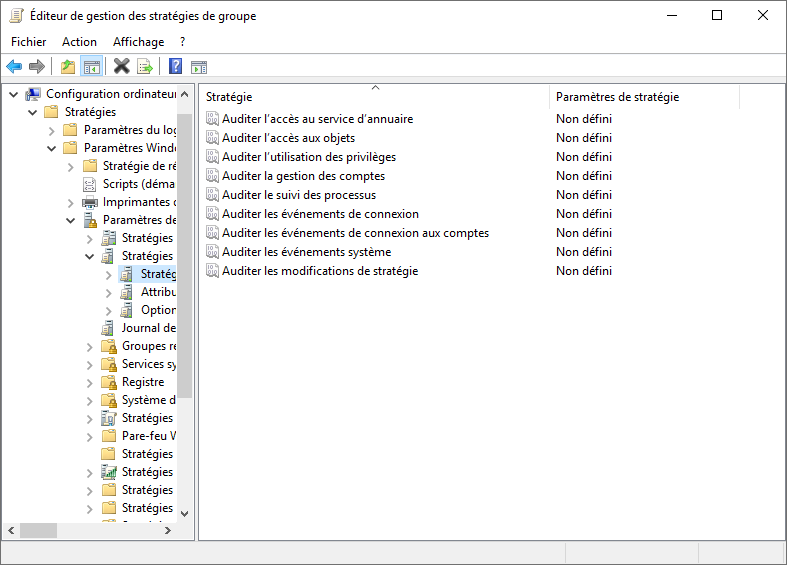

- Modifier la GPO puis accéder à la stratégie Configuration ordinateur / Stratégies / Paramètres Windows / Paramètres de sécurité / Stratégies locales / Stratégie d'audit :

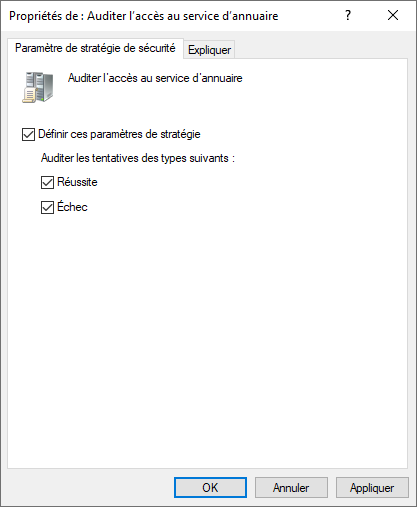

- Accéder aux Propriétés de la stratégie Auditer l'accès au service d'annuaire puis cocher les options Définir ces paramètres de stratégie, ainsi que Réussite et Echec. Cliquer sur le bouton OK pour enregistrer.

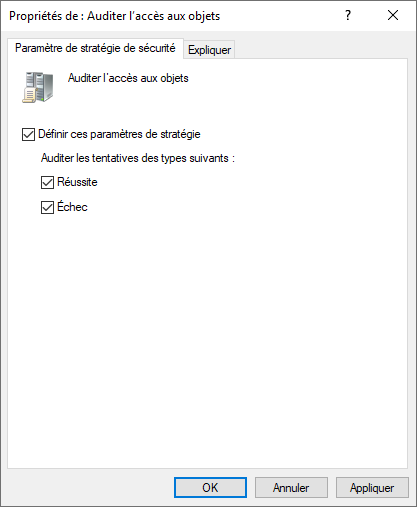

- Accéder aux Propriétés de la stratégie Auditer l'accès aux objets puis cocher les options Définir ces paramètres de stratégie, ainsi que Réussite et Echec. Cliquer sur le bouton OK pour enregistrer.

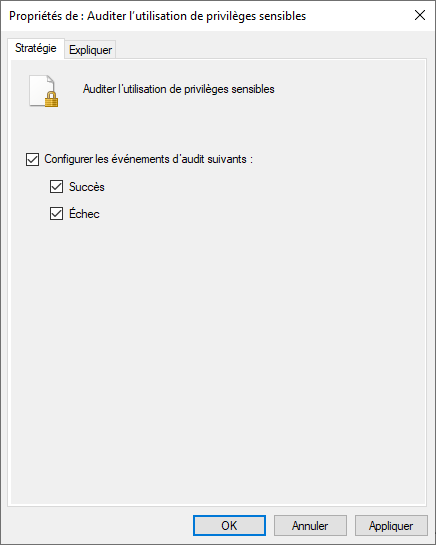

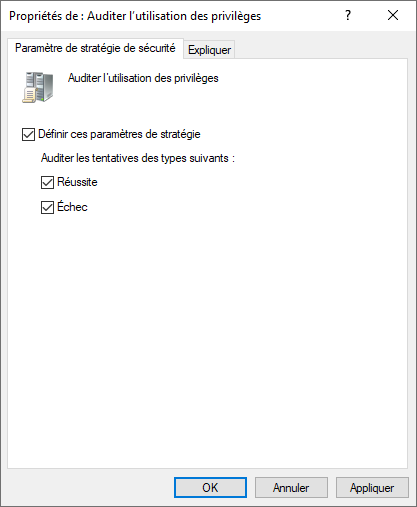

- Accéder aux Propriétés de la stratégie Auditer l'utilisation des privilèges puis cocher les options Définir ces paramètres de stratégie, ainsi que Réussite et Echec. Cliquer sur le bouton OK pour enregistrer.

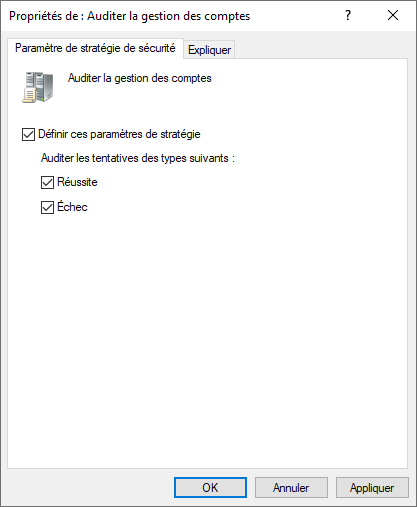

- Accéder aux Propriétés de la stratégie Auditer la gestion des comptes puis cocher les options Définir ces paramètres de stratégie, ainsi que Réussite et Echec. Cliquer sur le bouton OK pour enregistrer.

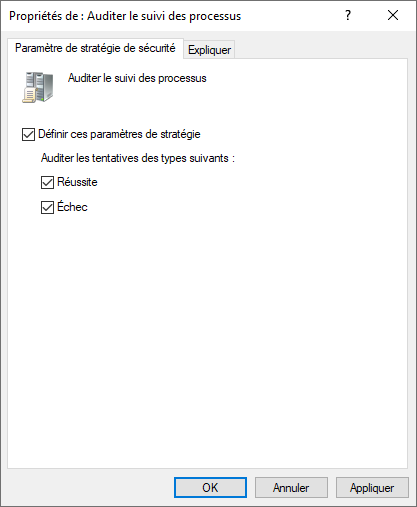

- Accéder aux Propriétés de la stratégie Auditer le suivi des processus puis cocher les options Définir ces paramètres de stratégie, ainsi que Réussite et Echec. Cliquer sur le bouton OK pour enregistrer.

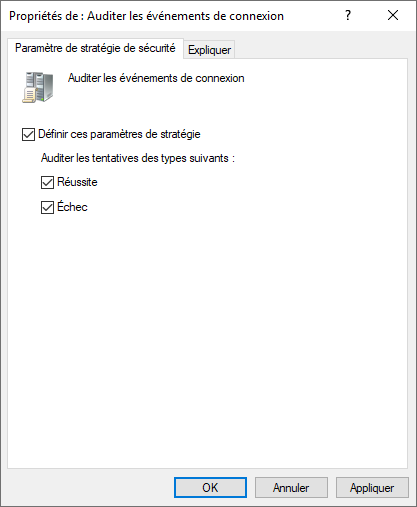

- Accéder aux Propriétés de la stratégie Auditer les événements de connexion puis cocher les options Définir ces paramètres de stratégie, ainsi que Réussite et Echec. Cliquer sur le bouton OK pour enregistrer.

- Accéder aux Propriétés de la stratégie Auditer les événements de connexion aux comptes puis cocher les options Définir ces paramètres de stratégie, ainsi que Réussite et Echec. Cliquer sur le bouton OK pour enregistrer.

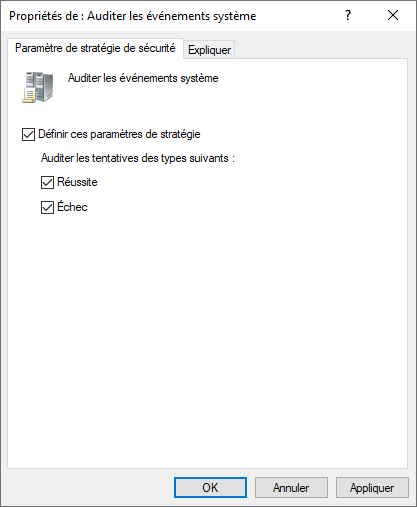

- Accéder aux Propriétés de la stratégie Auditer les événements système puis cocher les options Définir ces paramètres de stratégie, ainsi que Réussite et Echec. Cliquer sur le bouton OK pour enregistrer.

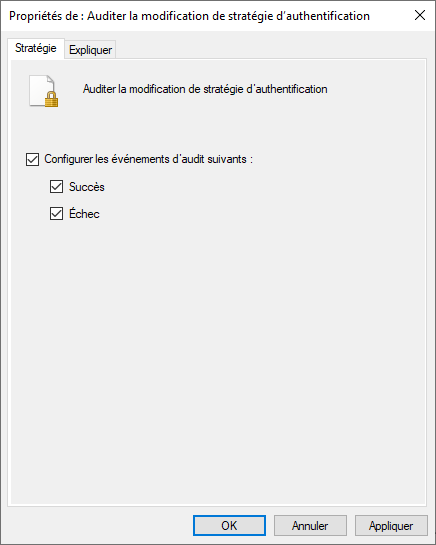

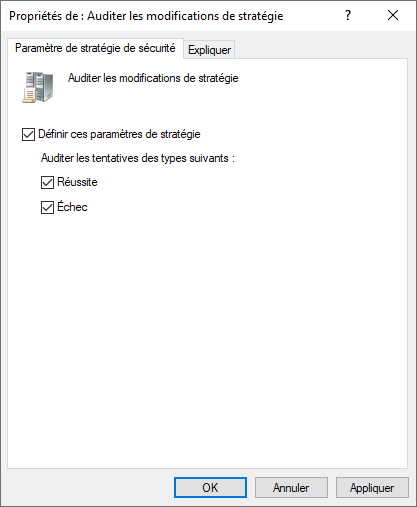

- Accéder aux Propriétés de la stratégie Auditer les modifications de stratégie puis cocher les options Définir ces paramètres de stratégie, ainsi que Réussite et Echec. Cliquer sur le bouton OK pour enregistrer.

- Accéder aux Propriétés de la stratégie Auditer l'accès au service d'annuaire puis cocher les options Définir ces paramètres de stratégie, ainsi que Réussite et Echec. Cliquer sur le bouton OK pour enregistrer.

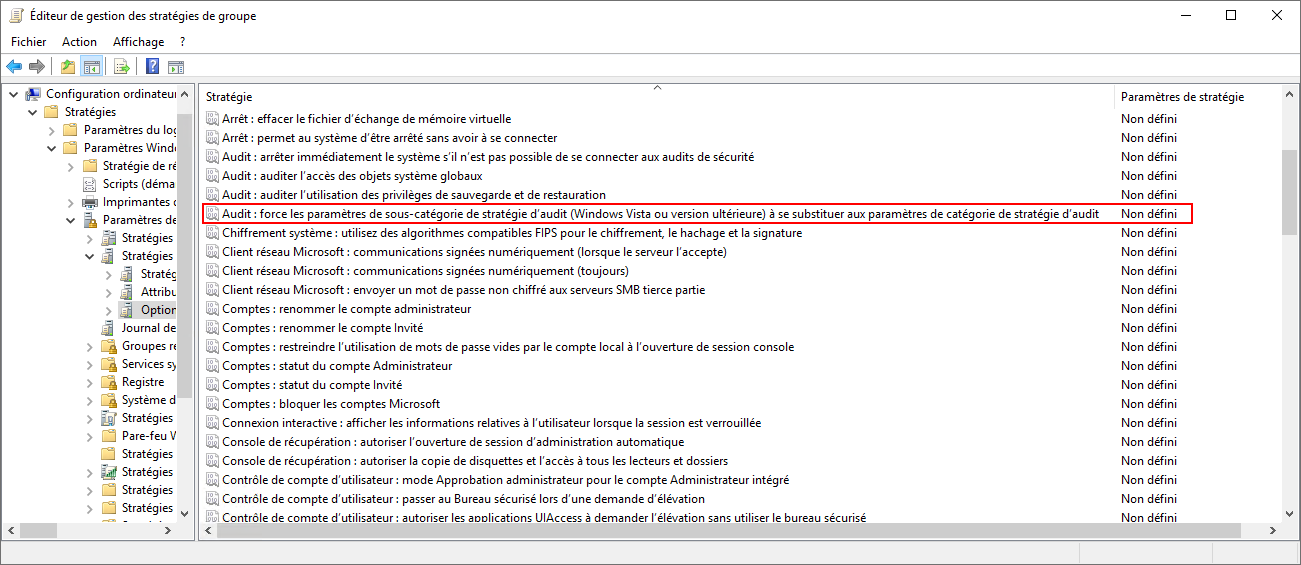

- Accéder à la stratégie Configuration ordinateur / Stratégies / Paramètres Windows / Paramètres de sécurité / Stratégies locales / Options de sécurité puis accéder aux propriétés de la stratégie Audit : force les paramètres de sous-catégorie de stratégie d'audit.

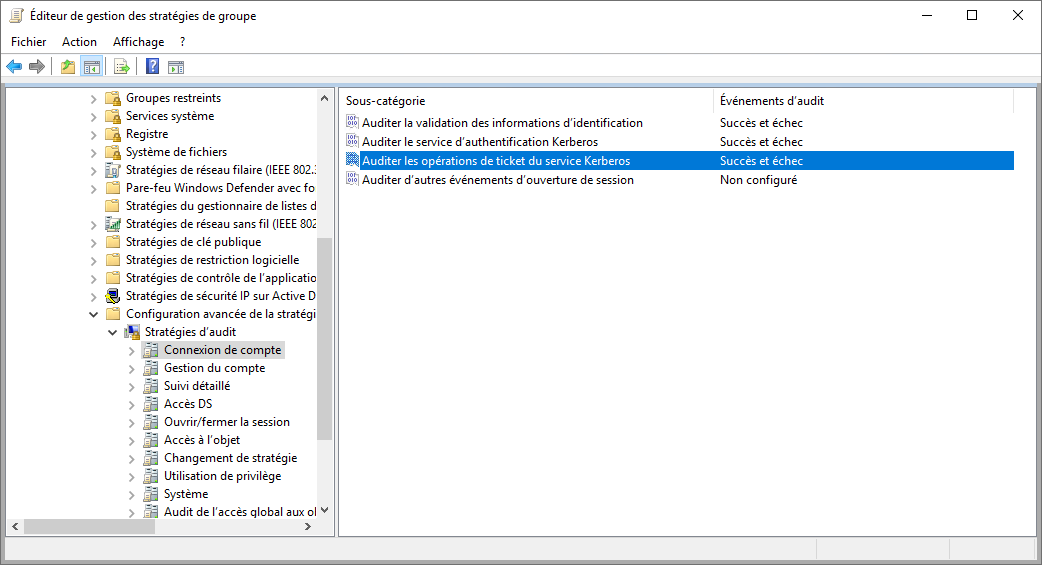

- Accéder à la stratégie Configuration ordinateur / Stratégies / Paramètres Windows / Paramètres de sécurité / Configuration avancée de la stratégie / Connexion de compte :

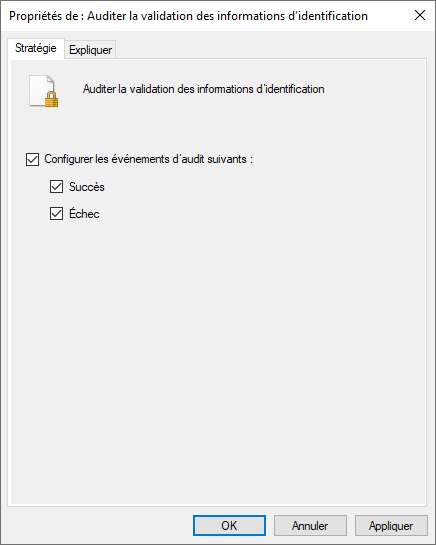

- Accéder aux Propriétés de la stratégie Auditer la validation des informations d'identification puis cocher les options Configurer les événements d'audit suivants, ainsi que Succès et Echec. Cliquer sur le bouton OK pour enregistrer.

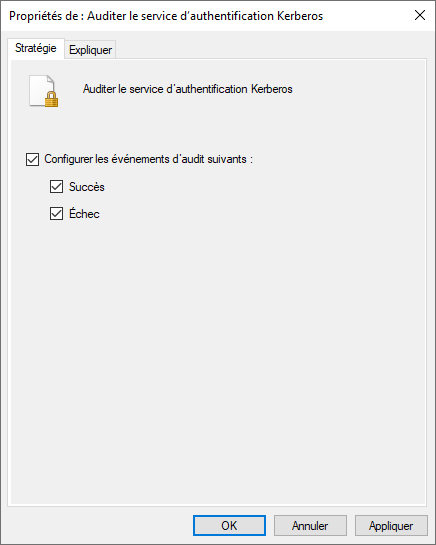

- Accéder aux Propriétés de la stratégie Auditer le service d'authentification Kerberos puis cocher les options Configurer les événements d'audit suivants, ainsi que Succès et Echec. Cliquer sur le bouton OK pour enregistrer.

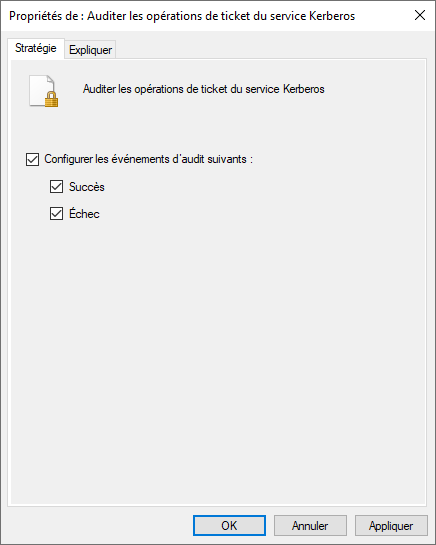

- Accéder aux Propriétés de la stratégie Auditer les opérations de ticket du service Kerberos puis cocher les options Configurer les événements d'audit suivants, ainsi que Succès et Echec. Cliquer sur le bouton OK pour enregistrer.

- Accéder aux Propriétés de la stratégie Auditer la validation des informations d'identification puis cocher les options Configurer les événements d'audit suivants, ainsi que Succès et Echec. Cliquer sur le bouton OK pour enregistrer.

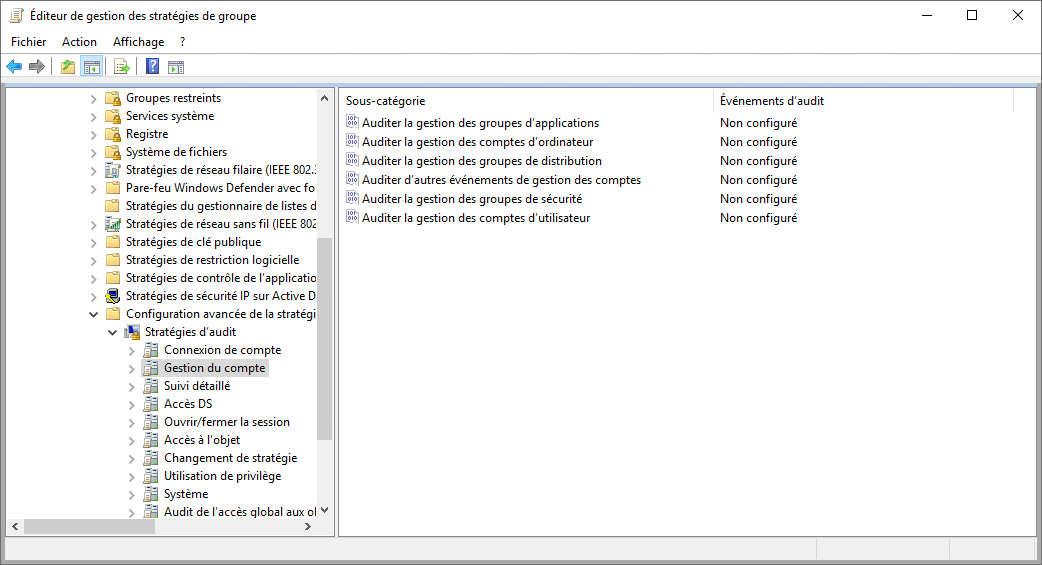

- Accéder à la stratégie Configuration ordinateur / Stratégies / Paramètres Windows / Paramètres de sécurité / Configuration avancée de la stratégie / Gestion du compte :

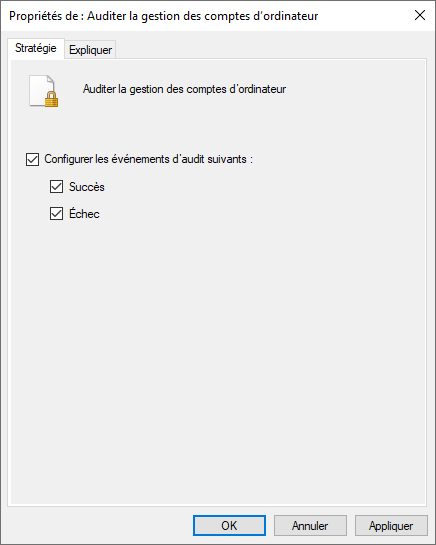

- Accéder aux Propriétés de la stratégie Auditer la gestion des comptes d'ordinateur puis cocher les options Configurer les événements d'audit suivants, ainsi que Succès et Echec. Cliquer sur le bouton OK pour enregistrer.

- Accéder aux Propriétés de la stratégie Auditer la gestion des groupes de sécurité puis cocher les options Configurer les événements d'audit suivants, ainsi que Succès et Echec. Cliquer sur le bouton OK pour enregistrer.

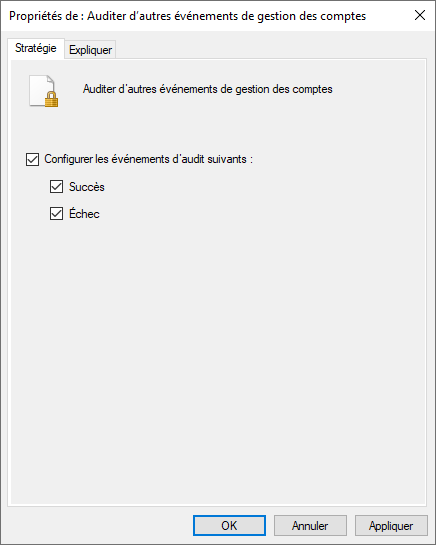

- Accéder aux Propriétés de la stratégie Auditer d'autres événements de gestion des comptes puis cocher les options Configurer les événements d'audit suivants, ainsi que Succès et Echec. Cliquer sur le bouton OK pour enregistrer.

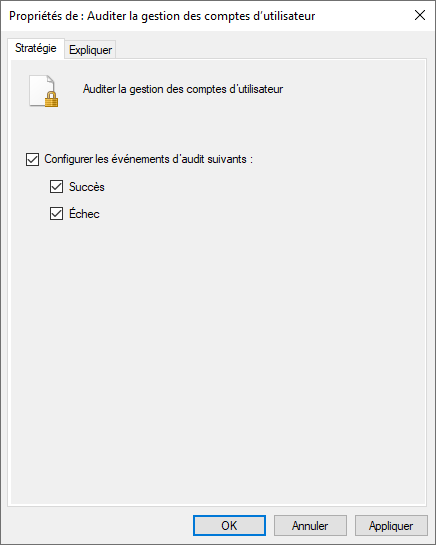

- Accéder aux Propriétés de la stratégie Auditer la gestion des comptes utilisateur puis cocher les options Configurer les événements d'audit suivants, ainsi que Succès et Echec. Cliquer sur le bouton OK pour enregistrer.

- Accéder aux Propriétés de la stratégie Auditer la gestion des comptes d'ordinateur puis cocher les options Configurer les événements d'audit suivants, ainsi que Succès et Echec. Cliquer sur le bouton OK pour enregistrer.

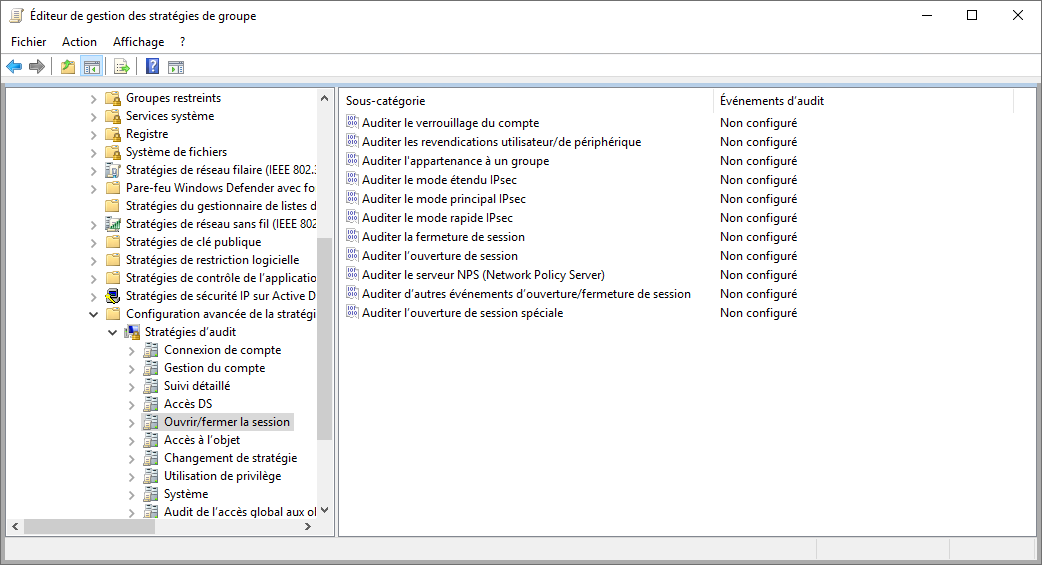

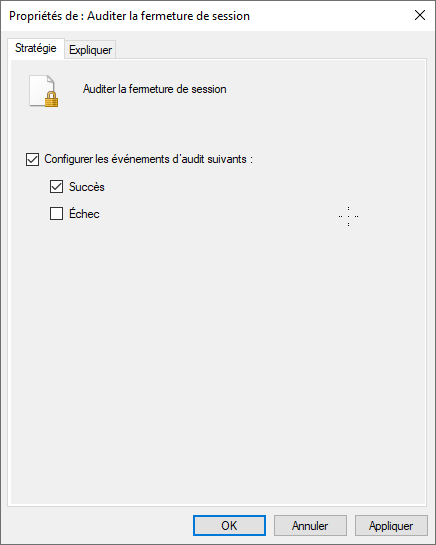

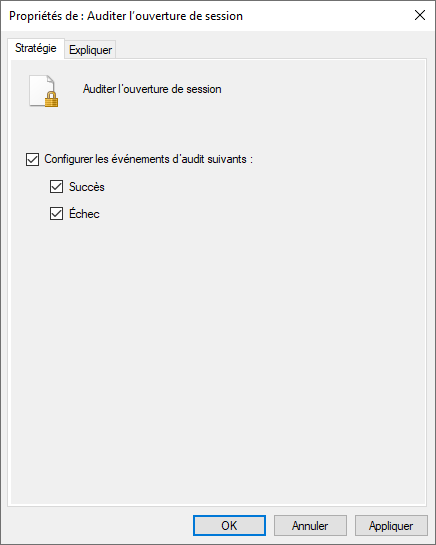

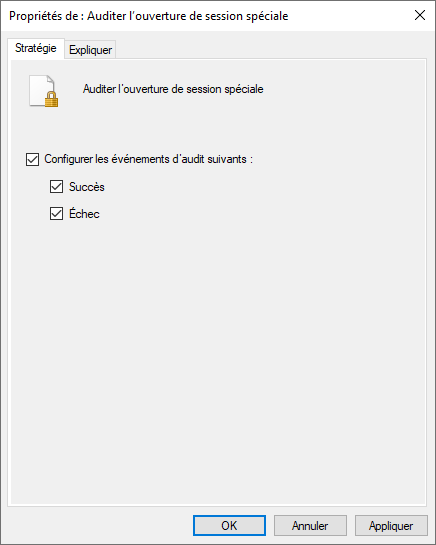

- Accéder à la stratégie Configuration ordinateur / Stratégies / Paramètres Windows / Paramètres de sécurité / Configuration avancée de la stratégie / Ouvrir/fermer la session :

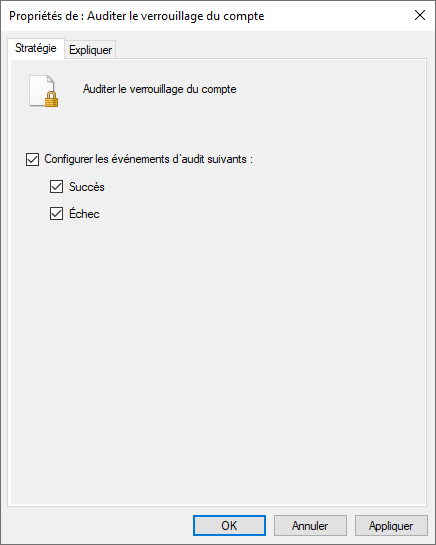

- Accéder aux Propriétés de la stratégie Auditer le vérouillage du compte puis cocher les options Configurer les événements d'audit suivants, ainsi que Succès et Echec. Cliquer sur le bouton OK pour enregistrer.

- Accéder aux Propriétés de la stratégie Auditer la fermeture de session puis cocher les options Configurer les événements d'audit suivants, ainsi que Succès et Echec. Cliquer sur le bouton OK pour enregistrer.

- Accéder aux Propriétés de la stratégie Auditer l'ouverture de session puis cocher les options Configurer les événements d'audit suivants, ainsi que Succès et Echec. Cliquer sur le bouton OK pour enregistrer.

- Accéder aux Propriétés de la stratégie Auditer l'ouverture de session spéciale puis cocher les options Configurer les événements d'audit suivants, ainsi que Succès et Echec. Cliquer sur le bouton OK pour enregistrer.

- Accéder aux Propriétés de la stratégie Auditer le vérouillage du compte puis cocher les options Configurer les événements d'audit suivants, ainsi que Succès et Echec. Cliquer sur le bouton OK pour enregistrer.

- Accéder à la stratégie Configuration ordinateur / Stratégies / Paramètres Windows / Paramètres de sécurité / Configuration avancée de la stratégie / Système :

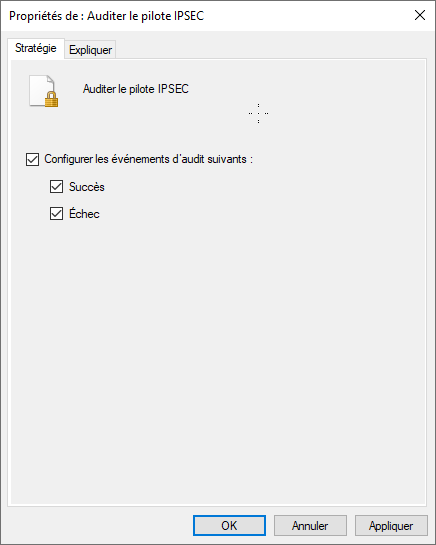

- Accéder aux Propriétés de la stratégie Auditer le pilote IPSEC puis cocher les options Configurer les événements d'audit suivants, ainsi que Succès et Echec. Cliquer sur le bouton OK pour enregistrer.

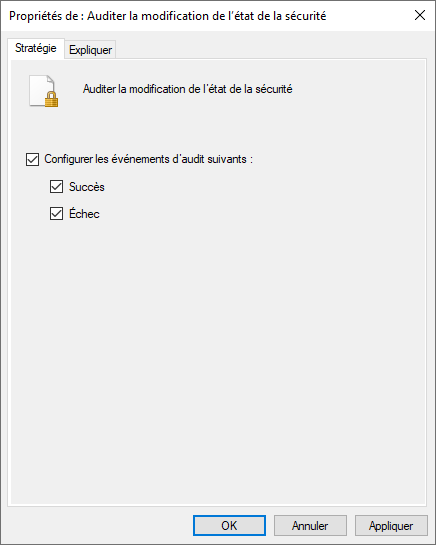

- Accéder aux Propriétés de la stratégie Auditer la modification de l'état de la sécurité puis cocher les options Configurer les événements d'audit suivants, ainsi que Succès et Echec. Cliquer sur le bouton OK pour enregistrer.

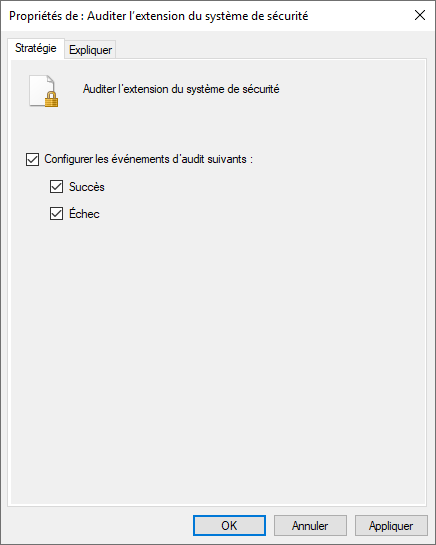

- Accéder aux Propriétés de la stratégie Auditer l'extension du système de sécurité puis cocher les options Configurer les événements d'audit suivants, ainsi que Succès et Echec. Cliquer sur le bouton OK pour enregistrer.

- Accéder aux Propriétés de la stratégie Auditer le pilote IPSEC puis cocher les options Configurer les événements d'audit suivants, ainsi que Succès et Echec. Cliquer sur le bouton OK pour enregistrer.

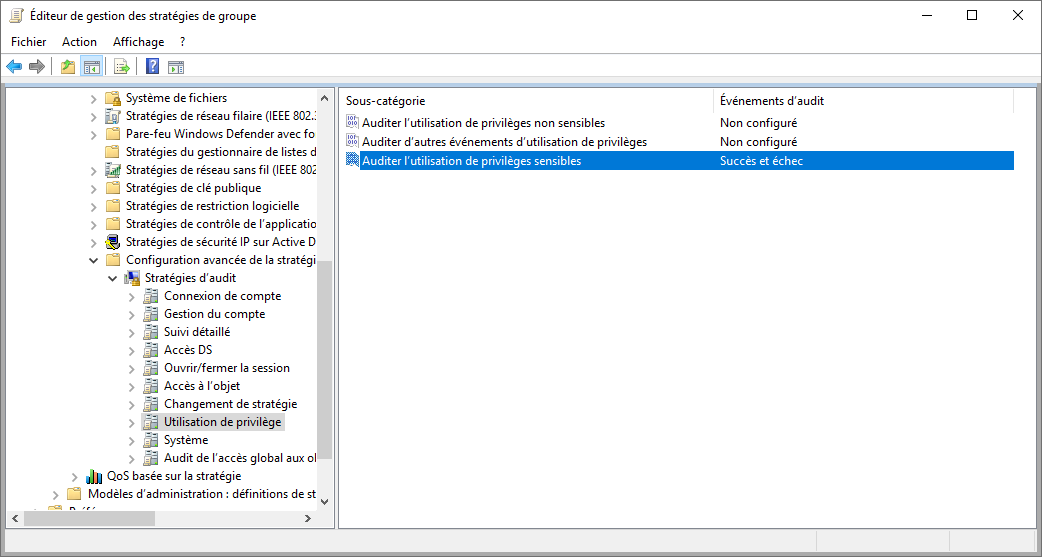

- Accéder à la stratégie Configuration ordinateur / Stratégies / Paramètres Windows / Paramètres de sécurité / Configuration avancée de la stratégie / Utilisation de privilège :

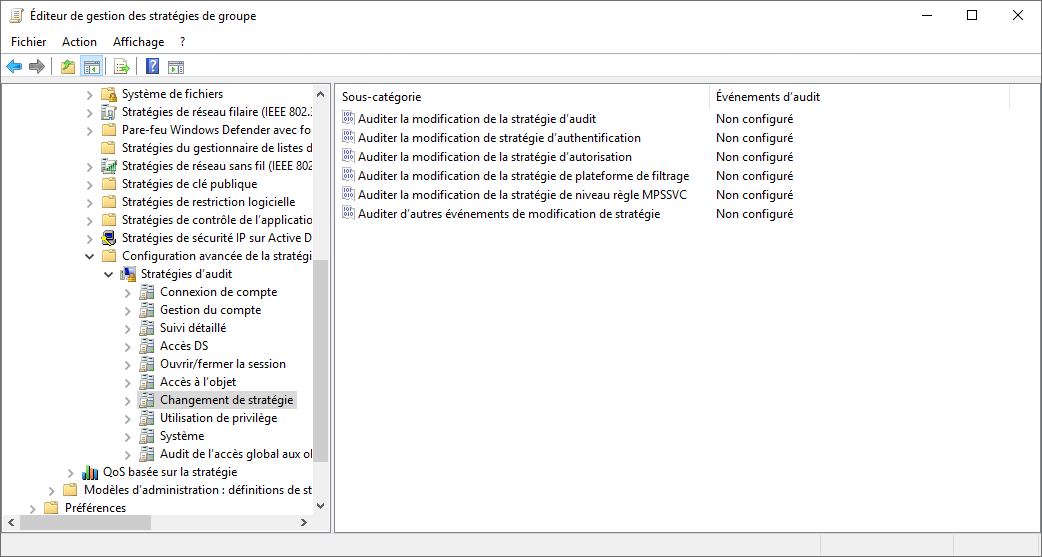

- Accéder à la stratégie Configuration ordinateur / Stratégies / Paramètres Windows / Paramètres de sécurité / Configuration avancée de la stratégie / CHangement de stratégie :

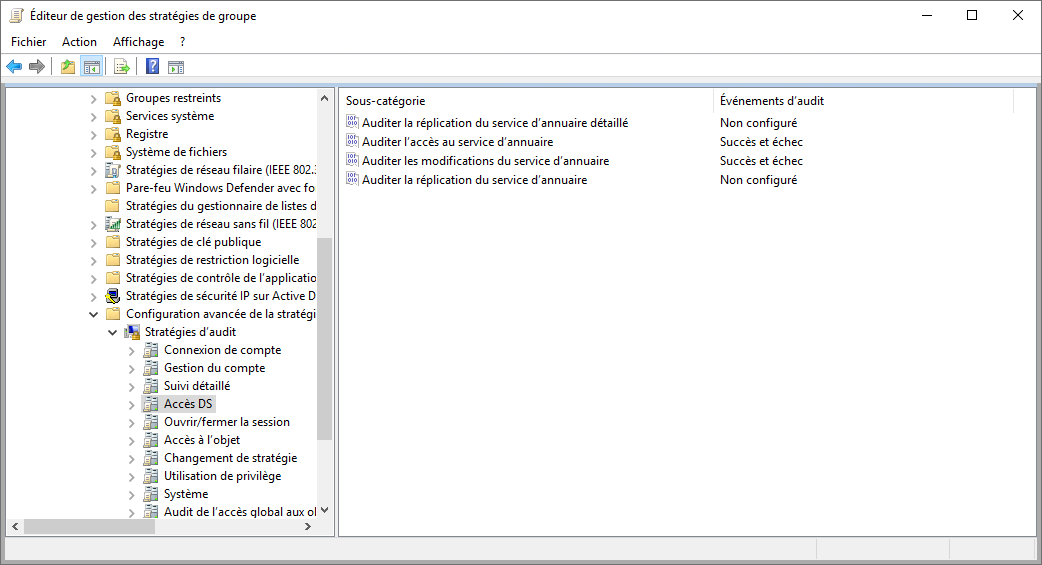

- Accéder à la stratégie Configuration ordinateur / Stratégies / Paramètres Windows / Paramètres de sécurité / Configuration avancée de la stratégie / Accès DS :

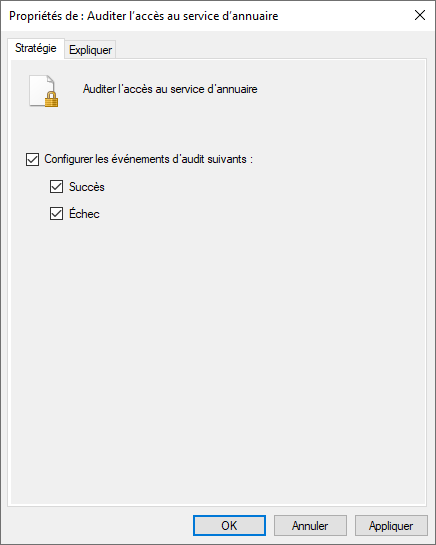

- Accéder aux Propriétés de la stratégie Auditer l'accès au service d'annuaire puis cocher les options Configurer les événements d'audit suivants, ainsi que Succès et Echec. Cliquer sur le bouton OK pour enregistrer.

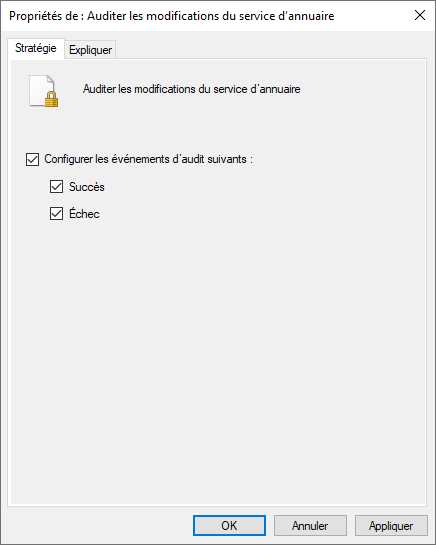

- Accéder aux Propriétés de la stratégie Auditer les modifications du service d'annuaire puis cocher les options Configurer les événements d'audit suivants, ainsi que Succès et Echec. Cliquer sur le bouton OK pour enregistrer.

- Accéder aux Propriétés de la stratégie Auditer l'accès au service d'annuaire puis cocher les options Configurer les événements d'audit suivants, ainsi que Succès et Echec. Cliquer sur le bouton OK pour enregistrer.

- Accéder à la stratégie Configuration ordinateur / Stratégies / Paramètres Windows / Paramètres de sécurité / Configuration avancée de la stratégie / Suivi détaillé :

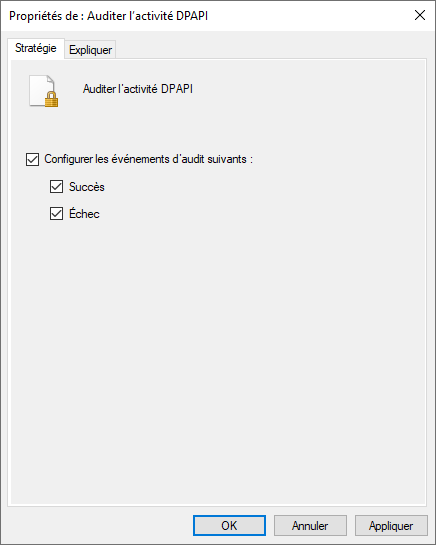

- Accéder aux Propriétés de la stratégie Auditer l'activité DPAPI puis cocher les options Configurer les événements d'audit suivants, ainsi que Succès et Echec. Cliquer sur le bouton OK pour enregistrer.

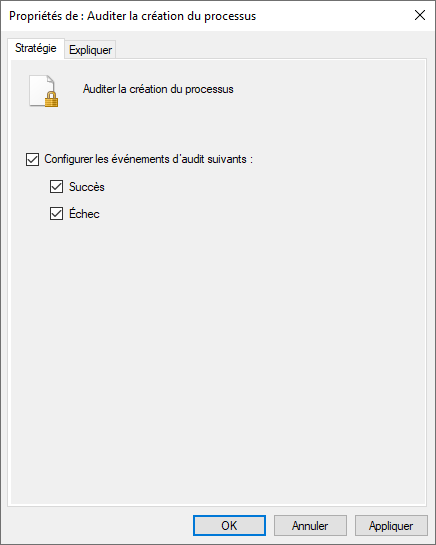

- Accéder aux Propriétés de la stratégie Auditer la création du processus puis cocher les options Configurer les événements d'audit suivants, ainsi que Succès et Echec. Cliquer sur le bouton OK pour enregistrer.

- Accéder aux Propriétés de la stratégie Auditer l'activité DPAPI puis cocher les options Configurer les événements d'audit suivants, ainsi que Succès et Echec. Cliquer sur le bouton OK pour enregistrer.

Windows LAPS

| Niveau ORADAD : | — |

|---|---|

| Score PingCastle : | 15 Pt(s) |

| Mise en oeuvre : | {{{mo}}} |

| Criticité : | {{{criticite}}} |

| Compatibilité : | Windows Server 2019 et ultérieure Windows 10 éd. PRO/EDU/Enterprise et ultérieure |

| CVE : | — |

| Correctif(s) : | KB5025229 |

|

|

Pour de plus amples informations sur la mise en place de cette sécurité, veuillez-vous référer à l'article dédié Windows LAPS. |

Activer la protection étendue pour le rôle ADCS

| Niveau ORADAD : | — |

|---|---|

| Score PingCastle : | 10 Pt(s) |

| Mise en oeuvre : | {{{mo}}} |

| Criticité : | {{{criticite}}} |

| Compatibilité : | Windows Server 2008 et ultérieure |

| CVE : | — |

| Correctif(s) : | KB5005413 T1557 |

|

|

Cette stratégie concerne les environnements Active Directory disposant d'un serveur hébergeant le rôle Services de Certificats Active Directory (AD CS). |

Objet de la stratégie

Une faille de sécurité récemment découverte dans le système d'exploitation Windows peut être exploitée pour forcer des serveurs Windows distants, y compris des contrôleurs de domaine, à s'authentifier auprès d'une destination considérée comme malveillante, permettant ainsi à un attaquant de mener une attaque par relais NTLM et in fine de prendre le contrôle complet d'un domaine Windows. La vulnérabilité, baptisée "PetitPotam", a été découvert par un chercheur, qui a partagé les détails techniques et les preuves de concept (PoC) la semaine dernière, notant que la faille fonctionne en forçant "les hôtes Windows à s'authentifier auprès d'autres machines via la fonction MS-EFSRPC EfsRpcOpenFileRaw".

— Source: CERT-FR Bulletin CERTFR-2021-ACT-032 du 26 juillet 2021

Mise en place de la stratégie

|

|

Pour de plus amples informations sur la mise en place de cette sécurité, veuillez-vous référer à l'article dédié Activer la protection étendue et désactiver le protocole http pour les Services de certificats Active Directory. |