Active Directory Authentification par cartes à puce CPX

Aller à la navigation

Aller à la recherche

Installation du rôle ADDS | Sécuriser son environnement Active Directory | Windows LAPS | gMSA

Archives : Contrôleur de domaine Windows Server 2003 | Intégration Client Ubuntu sur AD Windows Server 2003 | Windows Server 2008

Prérequis

Infrastructure d’authentification

Pour pouvoir mettre en place une authentification par carte à puce, vous devez disposer :

- D’au moins un serveur Active Directory. Dans notre cas, il s’agit du serveur SRVDC1. Le domaine Active Directory s’appelle CNLABS (CNLABS.lan).

- D’une autorité de certification racine d’entreprise pleinement opérationnelle. Dans notre cas, il s’agit du serveur SRVDC1. L’autorité de certification s’appelle CNLABS-CA.

Au niveau des postes clients, il sera nécessaire de disposer :

- De la dernière version cryptolib à jour.

- D’un lecteur de carte à puce compatible.

L’infrastructure présentée ci-dessus – pour illustrer la présente documentation – est purement fictive.

Certificats de l’autorité racine émettant les cartes à puces

- Se rendre sur le site web de l’autorité de certification IGC-Santé accessible depuis le lien http://igc-sante.esante.gouv.fr.

- Télécharger les 8 certificats mis à disposition par l’autorité de certification et correspondant.

- Vérifier les certificats téléchargés :

- ACI-EL-ORG.cer : certificat d’autorité de certification intermédiaire gamme élémentaire domaine organisations.

- ACI-EL-PP.cer : certificat d’autorité de certification intermédiaire gamme élémentaire domaine personnes.

- ACI-FO-PP.cer : certificat d’autorité de certification intermédiaire gamme fort domaine personnes.

- ACI-ST-ORG.cer : certificat d’autorité de certification intermédiaire gamme standard domaine organisations.

- ACI-ST-PP.cer : certificat d’autorité de certification intermédiaire gamme standard domaine personnes.

- ACR-EL.cer : certificat d’autorité de certification racine gamme élémentaire.

- ACR-FO.cer : certificat d’autorité de certification racine gamme fort.

- ACR-ST.cer : certificat d’autorité de certification racine gamme standard.

Installation des certificats de l’IGC-Santé

Les certificats racines et intermédiaires de l’autorité de certification de l’IGC-Santé doivent être installés :

- Sur les contrôleurs de domaine via une GPO.

- Sur le serveur de l’autorité de certification d’entreprise si ce dernier est sur un serveur dédié via une GPO.

- Sur les postes clients via une GPO.

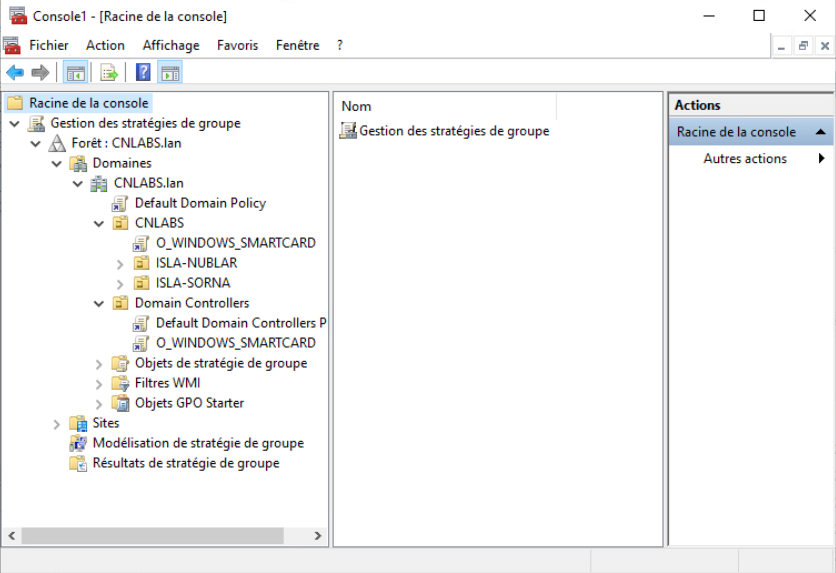

Dans notre usage, nous allons créer la GPO O_WINDOWS_SMARTCARD qui sera liée au groupe Domain Controllers ainsi qu’à la racine de l’organisation.

- Ouvrir une console MMC puis ajouter le composant logiciel enfichable Gestion des stratégies de groupe.

- Créer la GPO O_WINDOWS_SMARTCARD à la racine du domaine de l’organisation (ou créer une nouvelle GPO pour cette occasion). Dans notre cas, cette GPO est liée aux contenants :

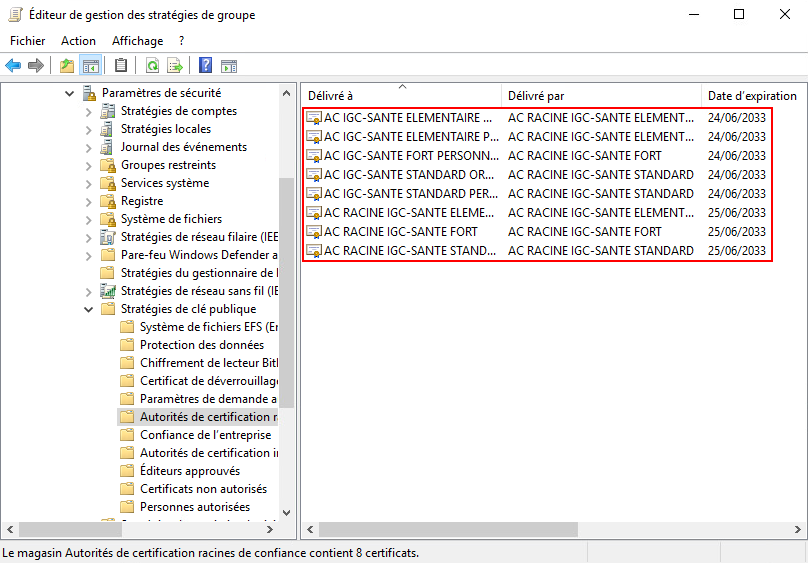

- Editer la stratégie de groupe sélectionnée puis rechercher la clé Configuration ordinateur / Stratégies / Paramètres Windows / Paramètres de sécurité / Stratégies de clé publique / Autorités de certification racines de confiance.

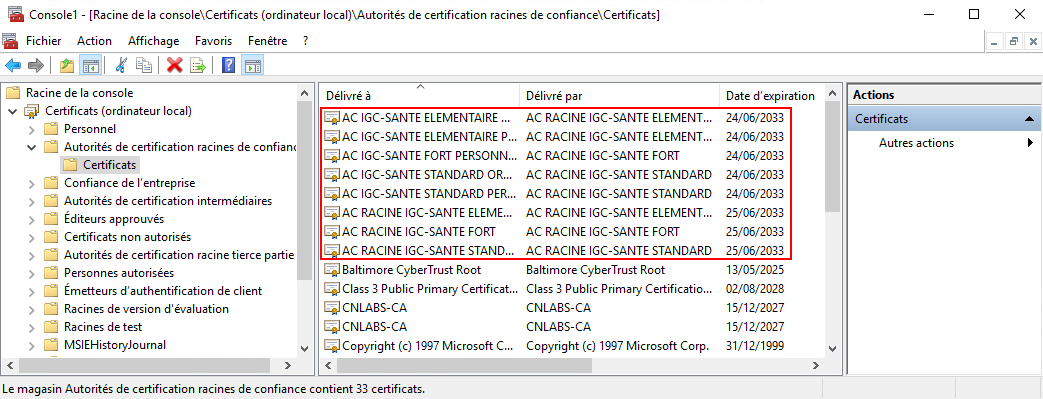

- Sur l’ensemble des contrôleurs de domaines effectuer les opérations suivantes pour vérifier la bonne propagation des certificats :

- Ouvrir un terminal de commande CMD puis exécuter la commande gpupdate /force.

- Une fois l’exécution de la commande terminée, ouvrir une console MMC puis ajouter le composant logiciel enfichable Certificats.

- Vérifier la présence des 8 certificats racines et intermédiaires dans le dossier Autorité de certification racines de confiance.

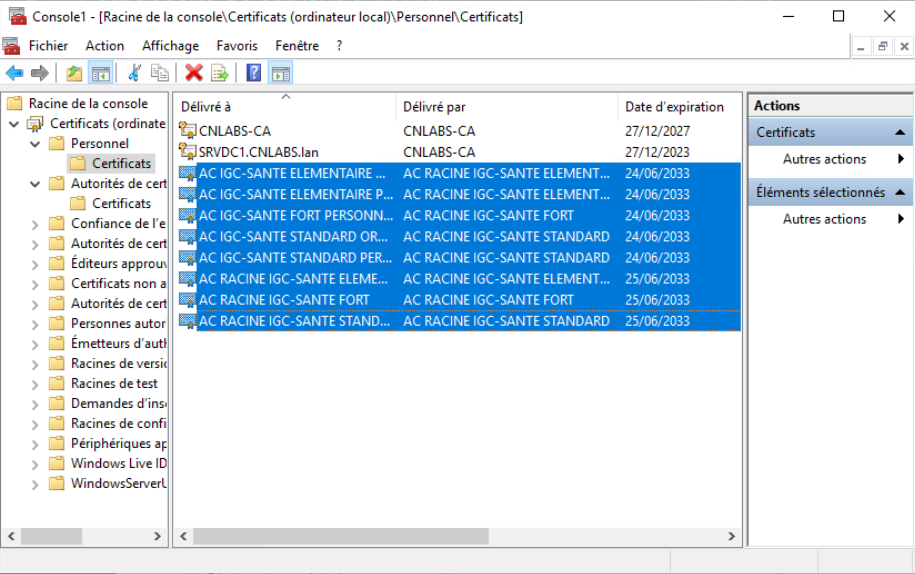

- Copier les 8 certificats racines et intermédiaires puis les coller dans le dossier Personnel. Cette action est à réaliser sur les Contrôleurs de domaine et l’Autorité de Certification Entreprise (si cette dernière est sur un serveur dédié).