Windows LAPS

Installation du rôle ADDS | Sécuriser son environnement Active Directory | Windows LAPS | gMSA

Archives : Contrôleur de domaine Windows Server 2003 | Intégration Client Ubuntu sur AD Windows Server 2003 | Windows Server 2008

|

|

Cet article est en cours de rédaction. |

|

|

Depuis le 11 avril 2023, Windows LAPS est intégré dans Windows Server 2019 avec l’installation de la KB5025229. |

Installation

- Mettre à jour le schéma de l'annuaire LDAP pour intégrer les attributs LAPS :

|

|

|

- Procéder au redémarrage du Contrôleur de Domaine pour la bonne prise en charge des modifications.

- Pour vérifier la bonne installation du module et la mise à jour du schéma :

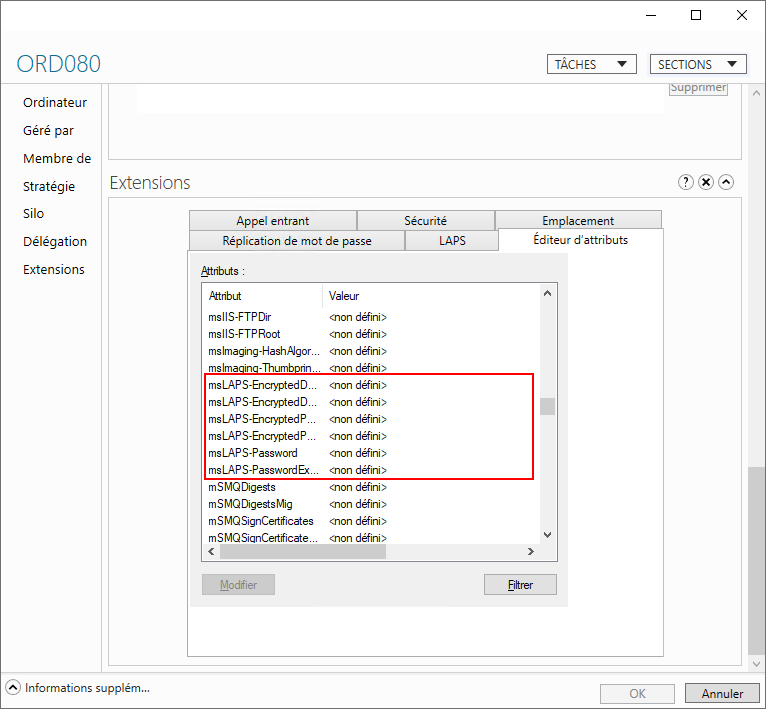

- Ouvrir le Centre d’administration Active Directory avec un compte de privilèges Administrateurs du domaine.

- Basculer sur la vue Arborescence en cliquant sur l’onglet liste.

- Accéder aux Propriétés d'un objet de type Ordinateur

- Depuis la section Extensions cliquer sur l'onglet Editeur d'attributs puis vérifier la présence des attributs préfixés msLAPS.

- Autoriser l'ensemble des Ordinateurs du domaine - contenu dans l'OU NCAD.FR - à pouvoir mettre à jour le mot de passe du compte administrateur local :

|

|

|

Déploiement par GPO

Création d'un groupe de sécurité spécifique

- Ouvrir le Centre d’administration Active Directory avec un compte de privilèges Administrateurs du domaine.

- Basculer sur la vue Arborescence en cliquant sur l’onglet liste.

- Se rendre dans l'Unité d'Organisation Permissions située dans NCAD.FR-ADM / Groupes.

- Créer le groupe de sécurité LOG-LAPS-UNCRYPT.

Paramétrage de la GPO

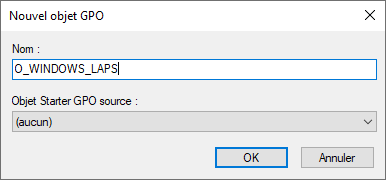

- Ouvrir le Tableau de bord du Gestionnaire de serveur puis depuis le menu Outils, cliquer sur Gestions des stratégies de groupe.

- Faire un clic droit l'objet NCAD.FR puis Créer un objet GPO dans ce domaine, et le lier ici... .

- Nommer la GPO O_WINDOWS_LAPS puis cliquer sur le bouton OK.

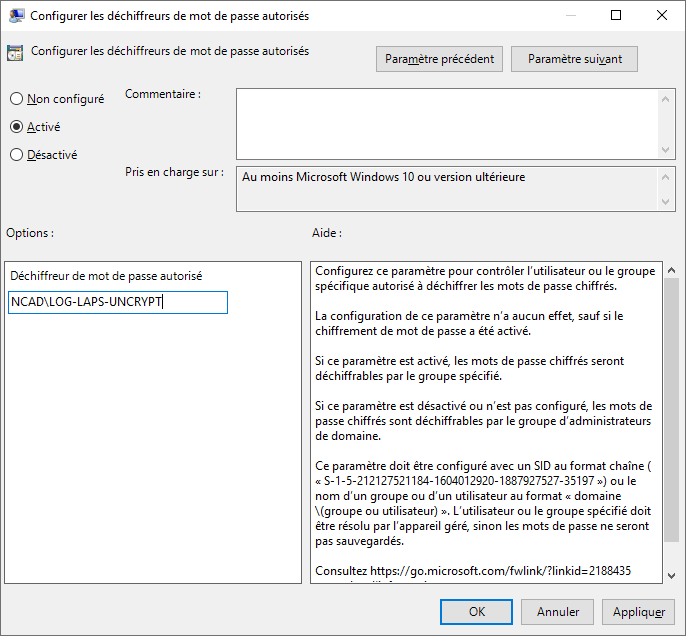

- Modifier la GPO puis accéder à la stratégie Configuration ordinateur / Stratégies / Modèles d’administration / Système / LAPS, puis accéder aux Propriétés de la stratégie Configurer les déchiffreurs de mot de passe autorisés.

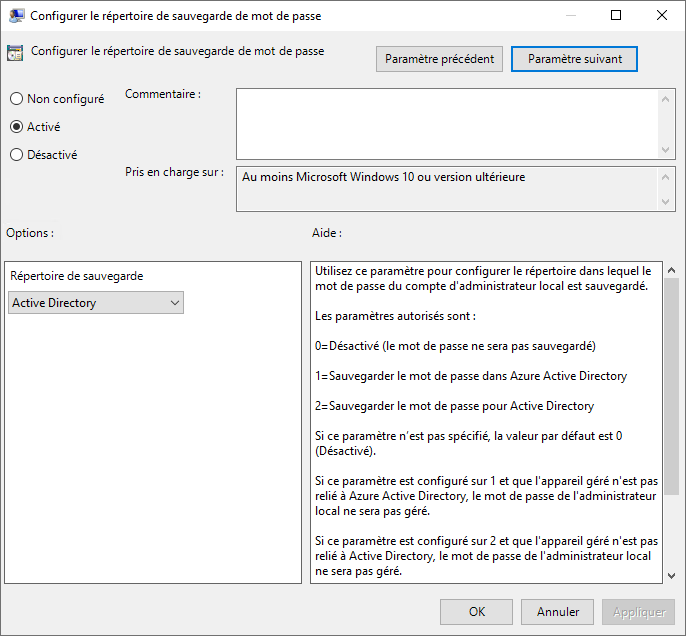

- Accéder à la stratégie Configuration ordinateur / Stratégies / Modèles d’administration / Système / LAPS, puis accéder aux Propriétés de la stratégie Configurer le répertoire de sauvegarde de mot de passe.

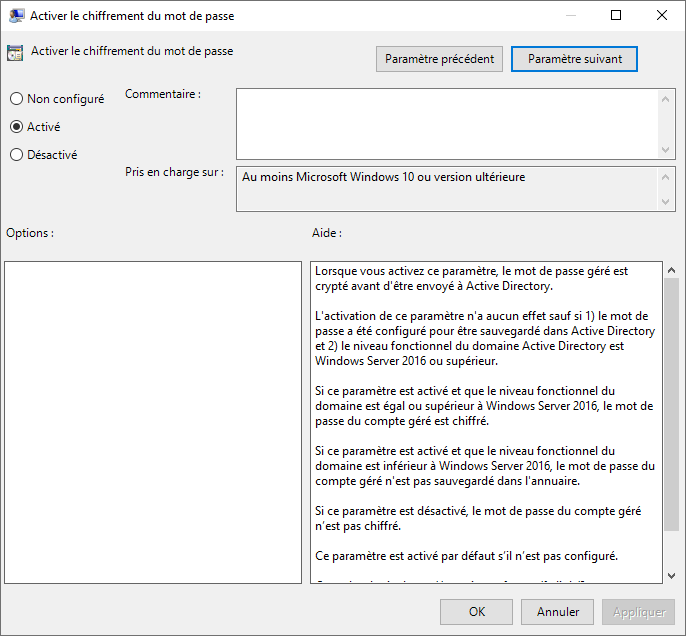

- Accéder à la stratégie Configuration ordinateur / Stratégies / Modèles d’administration / Système / LAPS, puis accéder aux Propriétés de la stratégie Activer le chiffrement du mot de passe.

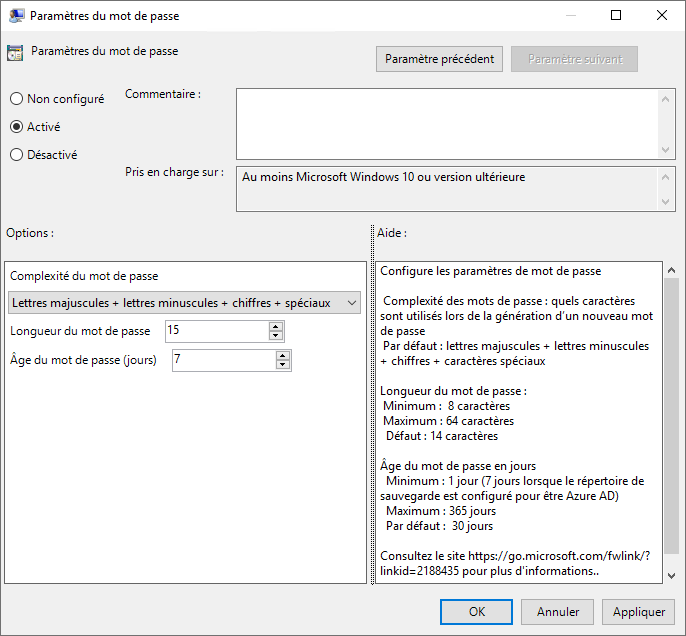

- Accéder à la stratégie Configuration ordinateur / Stratégies / Modèles d’administration / Système / LAPS, puis accéder aux Propriétés de la stratégie Paramètres du mot de passe.

- Sélectionner l'option Activé.

- Depuis le menu de sélection Complexité du mot de passe, choisir la valeur Lettres majuscules + lettres minuscules + chiffres + spéciaux.

- Dans le champ Longueur du mot de passe, saisir la valeur 15.

- Dans le champs Âge du mot de passe, saisir la valeur 7.

- Cliquer sur le bouton OK pour sauvegarder les paramètres.

Validation du un poste

Forcer la mise à jour du mot de passe

- Depuis l'ordinateur, avec un compte du domaine, exécuter la commande suivante :

|

|

|

- Redémarrer ensuite l'ordinateur.

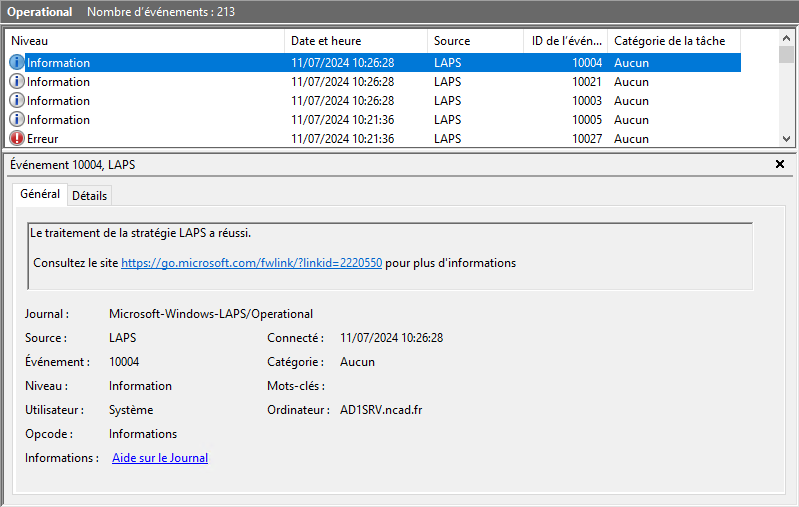

Consultation des journaux d'évènements

- Les journaux d'évènement du module Windows LAPS sont accessible depuis la console Observateur d'évènements à l'emplacement Journaux des applications / Microsoft / Windows / LAPS.

- Ces journaux sont enregistrés aussi bien sur le contrôleur de domaine interrogé pour mettre à jour le mot de passe que sur l'ordinateur exécutant le renouvellement du mot de passe du compte administrateur local.

- Si le renouvellement du mot de passe s'est bien déroulé, un évènement #10004 doit apparaître pour signifier le succès de l'opération.

Récupération du mot de passe

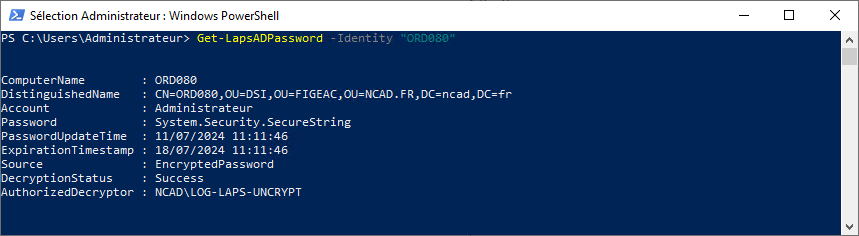

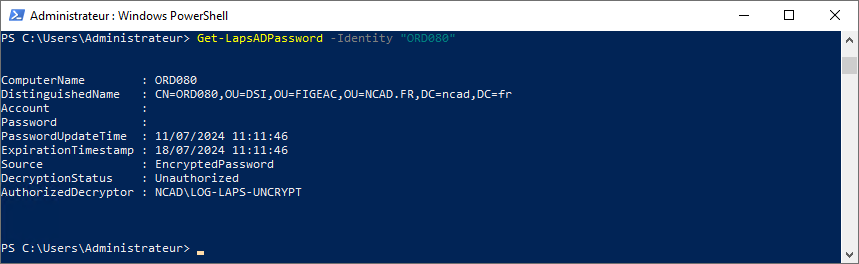

- Depuis un compte autorisé (dans notre cas, membre du groupe LOG-LAPS-UNCRYPT), exécuter la commande PowerShell suivante :

|

|

|

- Si le compte est autorisé, le mot de passe est alors communiqué :

|

|

Si LAPS a été configuré pour crypter les mots de passes stockés en base, alors c'est la chaîne de caractères System.Security.SecureString qui sera affichée. Il faudra alors utiliser le Centre d'administration Active Directory pour pouvoir déchiffrer le mot de passe. |

- Le cas échéant, les lignes account et password sont vides :