« Authentification par carte à puce PKI » : différence entre les versions

| Ligne 63 : | Ligne 63 : | ||

{{ Box Remarque | objet=Le '''mot de passe administrateur''' par défaut de la carte à puce est '''0...''' à taper à '''48 reprises'''. }} | {{ Box Remarque | objet=Le '''mot de passe administrateur''' par défaut de la carte à puce est '''0...''' à taper à '''48 reprises'''. }} | ||

L''''administrateur''' du token peut : | |||

* Paramétrer '''la politique de complexité''' des mots de passes. | |||

* Le '''comportement''' du token sur l'utilisation du '''code PIN''' ''(mise en cache, saisie)''. | |||

* Débloquer le token après un certain nombre d'échec de '''saisie erronées''' du '''code PIN'''. | |||

=== Importation d'un certificat === | === Importation d'un certificat === | ||

Version du 10 avril 2025 à 16:52

Présentation

Usage de base

- Par définition, un certificat permet d'identifier précisément son détenteur. En fonction des autorités délivrant de tels certificats, il pourra être nécessaire de justifier son identité en fournissant les pièces et justificatifs adéquates.

- Un certificat est matérialisé sous forme de chaîne de caractères stockée dans un fichier au format PFX ou P12.

- Un certificat utilisateur peut être directement installée sur le système d'exploitation, dans le magasin de certificat utilisateur.

- Néanmoins, dans ce type de configuration, l'authentification n'est pas jugée "forte". Elle peut être néanmoins combinée à une authentification basique (identifiant/mot de passe) et servir ainsi de MFA (Authentification Multi-Facteur) pour le processus d'authentification globale de l'utilisateur.

|

|

Si l'authentification est uniquement basée sur la seule possession du certificat, alors toutes personnes récupérant une copie du certificat pourra s'authentifier. |

Couplage avec une carte à puce

- Il existe des cartes à puce spécifiques appelées cartes à puce PKI par certificats. Elles permettent de stocker un certificat et d'en protéger son utilisation par un code PIN.

- Cette méthode constitue un moyen d'authentification robuste aussi appelé authentification forte. Elle respecte les critères énoncées par l'ANSSI et qui sont cités ci-dessous :

Afind’être considérée comme forte, une authentification doit reposer sur un protocole cryptographique permettant de résister à certaines attaques comme :

- l’écoute clandestine (eavesdroppping en anglais), qui consiste pour un attaquant à passivement écouter le canal de communication entre le prouveur et le vérifieur;

- les attaques par rejeu, qui consistent pour un attaquant à récupérer des informations d’authentification (comme un mot de passe ou son empreinte) et à utiliser ces informations pour les rejouer afin d’usurper l’identité de la cible (l’attaque pass-the-hash en est un exemple);

- les attaques de l’homme-du-milieu, qui consistent pour un attaquant à intercepter et modifier les communications se déroulant entre le prouveur et le vérifieur lors de l’authentification sans être détecté;

- la non-forgeabilité : l’observation par un attaquant de plusieurs échanges d’authentification d’un prouveur ne doit pas lui permettre d’usurper son identité dans un nouvel échange d’authentification.

— Source : ANSSI • RECOMMANDATIONS RELATIVES À L'AUTHENTIFICATION MULTIFACTEUR ET AUX MOTS DE PASSE

|

|

Une carte à puce peut être utilisée comme moyen d'authentification. À elle seule, elle répond au critère d'authentification forte. |

Prérequis

- Pour mener à bien ce projet, il sera nécessaire d'être équipé de :

- Un lecteur de carte à puce : Nous utiliserons le modèle IDBridge CT30.

- Une carte à puce PKI par certificats : Nous utiliserons le modèle SafeNet IDPrime 930 proposé par Thalès.

- Nous disposons déjà d'un certificat personnel au format PFX / P12 que nous installerons par la suite sur notre carte à puce :

- Pour générer un certificat personnel à l'aide d'une autorité de certification privée sous Debian, se référer aux articles suivants :Installation de l’autorité de certification (AC) puis Génération d’un certificat client.

- Pour générer un certificat personnel à l'aide d'une autorité de certification privée sous Windows Server, se référer aux articles suivants : Installation du rôle ADCS.

Installation sur un PC administrateur

|

|

Les étapes ci-dessous sont à réaliser depuis la machine avec laquelle la carte à puce sera programmée. |

Installation de SafeNet Authentication Client

Le logiciel SafeNet Authentication Client permet de configurer les cartes à puces fabriquées par Thalès. Dans notre cas, le logiciel sera utilisé pour paramétrer un code PIN ou encore charger un certificat sur la carte à puce.

- Télécharger la dernière version du logiciel depuis le site de Digicert à l'adresse : https://knowledge.digicert.com/general-information/how-to-download-safenet-authentication-client.

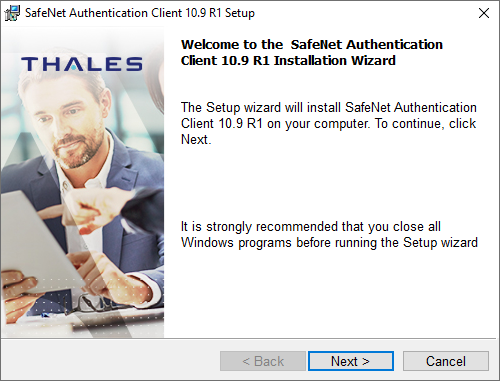

- Exécuter le programme téléchargé à l'étape précédente. Le SafeNet Authentication Client Setup s'affiche. Cliquer sur le bouton Next > pour commencer l'installation.

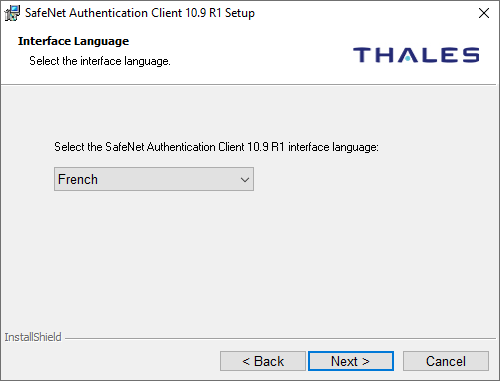

- À l'étape Interface Language, sélectionner la langue souhaitée puis cliquer sur le bouton Next >.

- À l'étape License Agreelent, accepter le contrat de licence en sélectionnant l'option I accept the terms in the license agreement puis cliquer sur le bouton Next >.

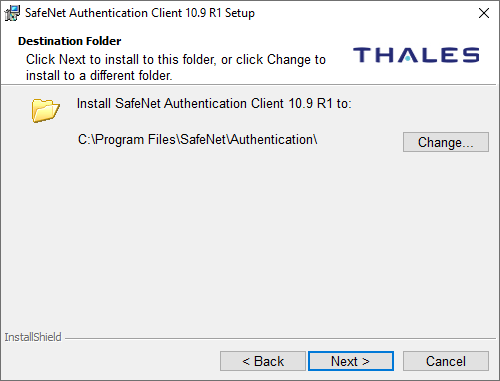

- À l'étape Destination Folder, conserver le répertoire d'installation par défaut puis cliquer sur le bouton Next >.

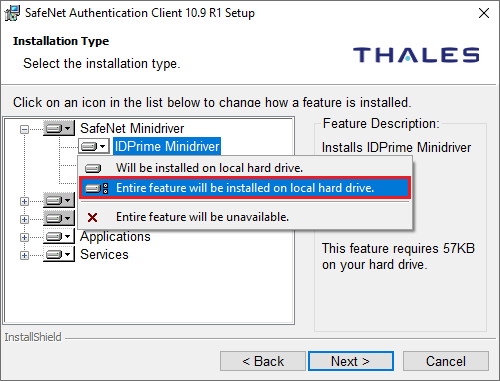

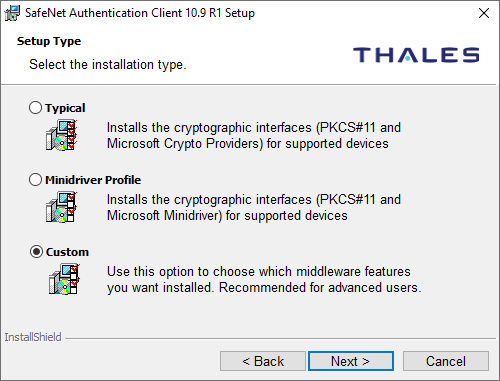

- À l'étape Setup Type, sélectionner l'option Custom puis cliquer sur le bouton Next >.

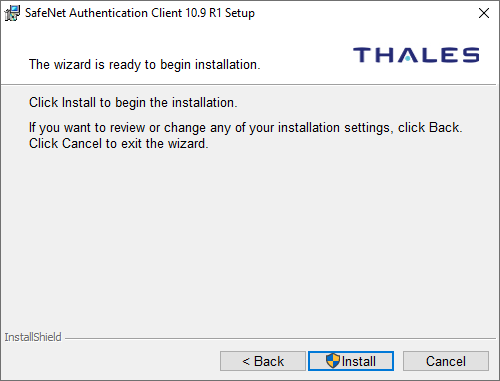

- À l'étape The wizard is ready to begin installation, cliquer sur le bouton Install.

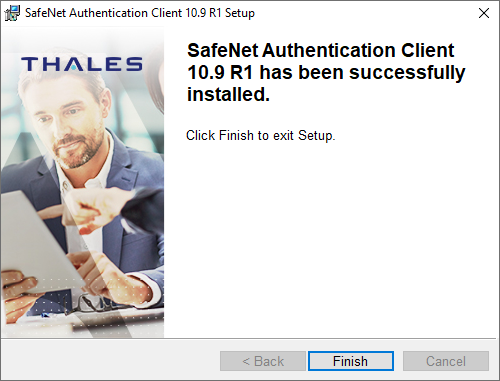

- Une fois l'installation terminée, cliquer sur le bouton Finish pour quitter l'Assistant d'installation.

Configuration du mot de passe du token

| Plus familièrement appelé aussi code PIN, le code est 0000. |

Configuration du mot de passe administrateur

| Le mot de passe administrateur par défaut de la carte à puce est 0... à taper à 48 reprises. |

L'administrateur du token peut :

- Paramétrer la politique de complexité des mots de passes.

- Le comportement du token sur l'utilisation du code PIN (mise en cache, saisie).

- Débloquer le token après un certain nombre d'échec de saisie erronées du code PIN.

Importation d'un certificat

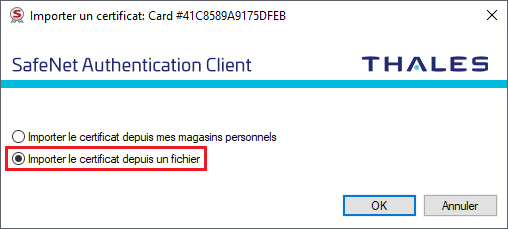

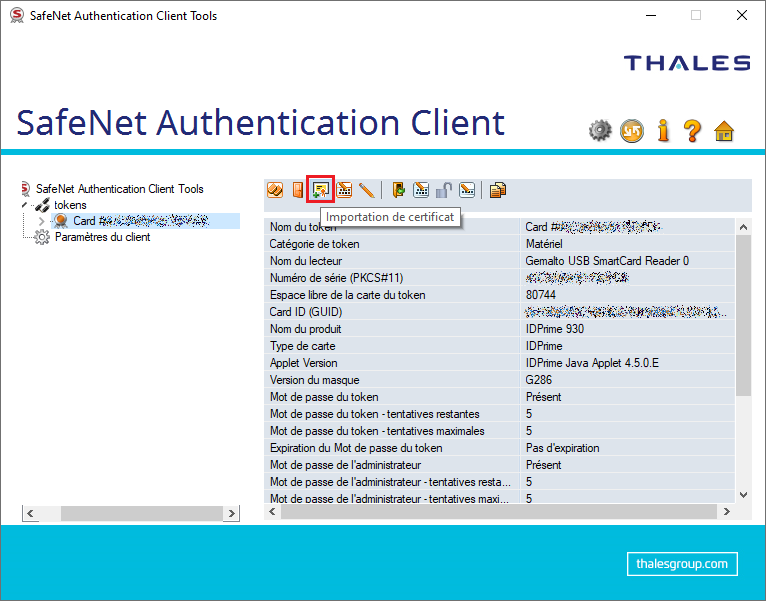

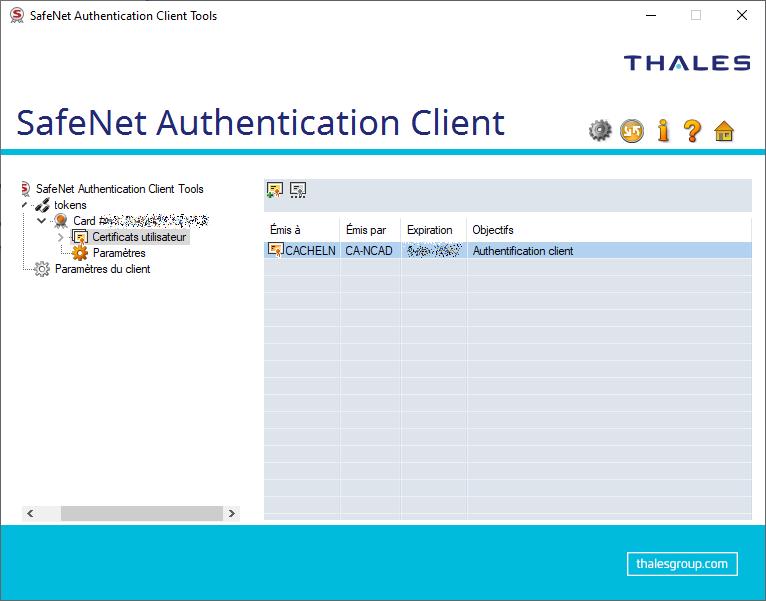

- Depuis l'utilitaire SafeNet Authentication Client Tools, développer le menu tokens / Card puis cliquer sur le bouton Importation de certificat.

- La boîte de dialogue Importer un certificat s'affiche.

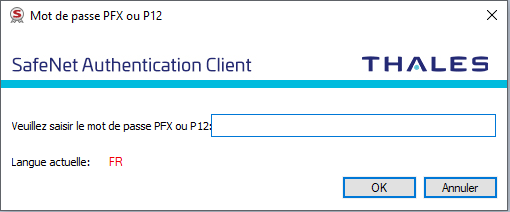

- Lors du processus d'importation, la boîte de dialogue Mot de passe PFX ou P12 s'affiche :

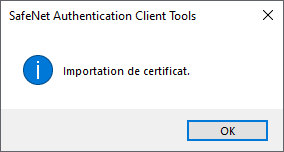

- Une fois le processus d'importation terminée, une boîte de dialogue s'affiche pour signaler le succès de l'opération.

- La présence du certificat sur la carte peut être vérifiée depuis le menu tokens / Card / Certificats utilisateur.

Installation sur un PC client

|

|

Les étapes ci-dessous sont à réaliser sur les machines qui devront pouvoir lire les données de la carte à puce. |

Installation du pilote de carte à puce

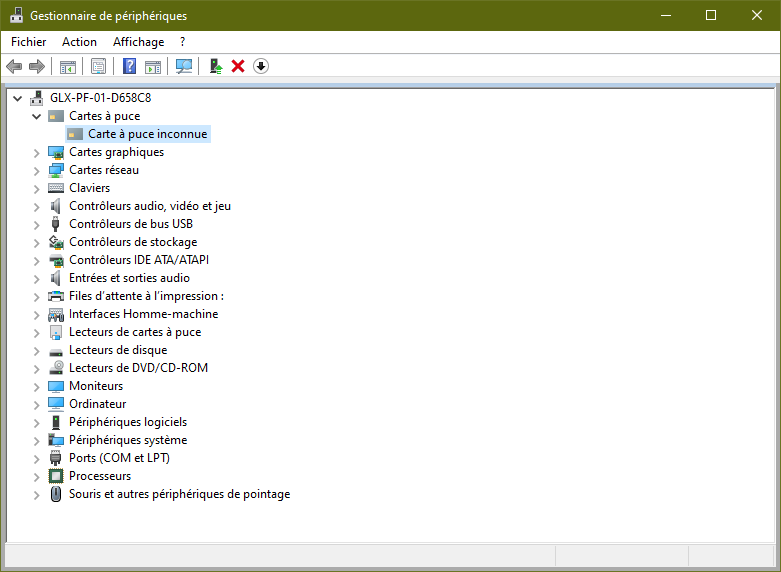

- Lorsque la carte à puce n'est pas reconnue par le système d'exploitation, cette dernière remonte avec le libellé Carte à puce inconnue.

- Récupérer la dernière version du pilote SafeNet Minidriver depuis le site web du groupe Thales à l'adresse : https://cpl.thalesgroup.com/fr/access-management/security-applications/credentialing-safenet-minidriver.

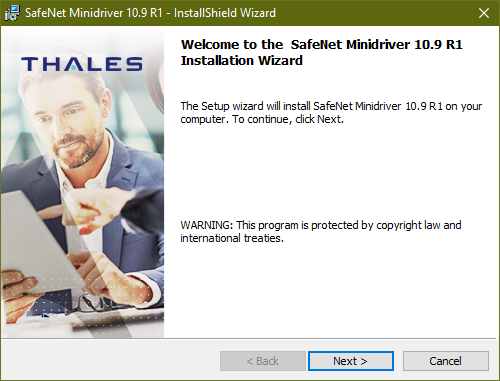

- Exécuter le programme téléchargé à l'étape précédente. Le SafeNet Minidriver - InstallShield Wizard s'affiche. Cliquer sur le bouton Next > pour commencer l'installation.

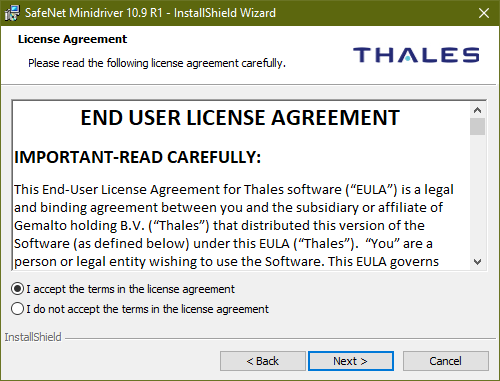

- Depuis l'écran License Agreelent, accepter le contrat de licence en sélectionnant l'option I accept the terms in the license agreement puis cliquer sur le bouton Next >.

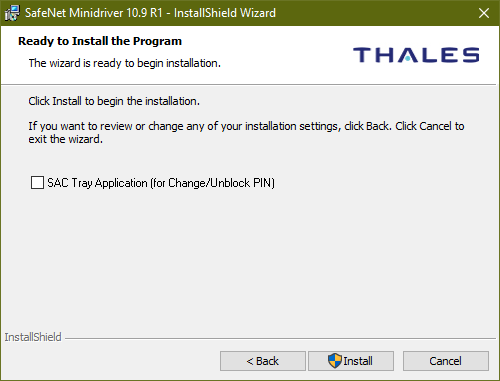

- Depuis l'écran Ready to Install the Program, deux choix sont possibles :

- Activer l'option SAC Tray Application, qui permettra à l'utilisateur de changer le code PIN de la carte à puce.

- Désactiver l'option SAC Tray Application, en installant uniquement le pilote sans aucun client pour gérer la carte à puce.

- Cliquer sur le bouton Install pour valider l'installation du pilote.

- Une fois l'installation terminée, cliquer sur le bouton Finish pour quitter l'Assistant d'installation.

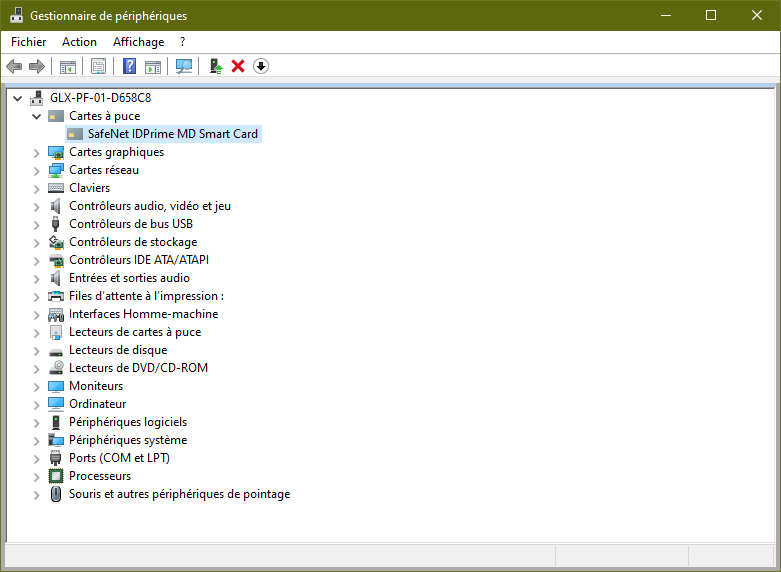

- Depuis le Gestionnaire de périphérique, la carte à puce est correctement identifiée et remonte avec son nom de modèle.