« Active Directory Securisation » : différence entre les versions

| Ligne 55 : | Ligne 55 : | ||

# Se rendre dans le dossier '''Authentification''' / '''Authentification Policies''' puis créer / éditer la stratégie d’authentification nommée '''Force-auth-KerberosArmoring'''. | # Se rendre dans le dossier '''Authentification''' / '''Authentification Policies''' puis créer / éditer la stratégie d’authentification nommée '''Force-auth-KerberosArmoring'''. | ||

## Depuis la section '''Authentification de l’utilisateur''' : | ## Depuis la section '''Authentification de l’utilisateur''' : | ||

### Activer l’option '''Spécifiez la durée de vie du ticket TGT pour les comptes d’utilisateur''' puis renseigner comme valeur '''120'''{{exp|1}}. | ### Activer l’option '''Spécifiez la durée de vie du ticket TGT pour les comptes d’utilisateur''' puis renseigner comme valeur '''120'''{{exp|1}}. [[Image:AUTHPOLICIES_TGT_LIFETIME.png|thumb|medium|center]] | ||

[[Image:AUTHPOLICIES_TGT_LIFETIME.png|thumb]] | |||

### Pour définir les conditions d’application, cliquer sur le bouton '''_Modifier…_''' situé juste à côté du champ texte puis renseigner '''Utilisateur.AuthenticationSilo Est égal à « Silo-Auth-Admin-Restrictions »'''{{exp|2}}. | ### Pour définir les conditions d’application, cliquer sur le bouton '''_Modifier…_''' situé juste à côté du champ texte puis renseigner '''Utilisateur.AuthenticationSilo Est égal à « Silo-Auth-Admin-Restrictions »'''{{exp|2}}. | ||

Cliquer sur le bouton '''_OK_''' pour enregistrer la stratégie. | Cliquer sur le bouton '''_OK_''' pour enregistrer la stratégie. | ||

Version du 5 juillet 2024 à 10:39

Blindage Kerberos

Le blindage Kerberos sécurise la transaction avec les informations du compte d’ordinateur. Sa mise en œuvre est opérée sur plusieurs niveaux :

- Au niveau des contrôleurs de domaine selon deux modes appelés hybride ou forcé (c.f. Application au niveau des contrôleurs de domaine (DC)).

- Au niveau du silo d’authentification (c.f. 3.4).

La préauthentification permet de s'assurer que l'utilisateur connaît un de ses secrets d'authentification lors d'une demande de TGT (ticket Kerberos obtenu auprès d'un contrôleur de domaine). Sans préauthentification il est possible d'obtenir un ticket chiffré avec un des secrets associés au compte correspondant. Il est ensuite possible de lancer une attaque afin de retrouver le mot de passe de l'utilisateur, ce qui peut être facilité s'il n'est pas assez robuste. La propriété DONT_REQUIRE_PREAUTH doit être supprimée pour ces comptes et le mot de passe doit être changé. Par défaut, tous les comptes utilisateur imposent la préauthentification car la propriété DONT_REQUIRE_PREAUTH n'est pas positionnée. Cette propriété ne doit jamais être positionnée pour les comptes privilégiés du domaine. En cas d'incompatibilité avec une application, celle-ci doit faire l'objet d'une évolution applicative. Source : ANSSI / ORADAD vulnérabilité vuln_kerberos_properties_preauth_priv https://www.cert.ssi.gouv.fr/uploads/ad_checklist.html

Prérequis

Ce paramètre est compatible avec les systèmes d’exploitation à partir de Windows Server 2012, Windows 8 ou Windows RT. Le mode forcé n’est en revanche pas compatible avec les environnement Windows 7 et Windows serveur 2008 et antérieur.

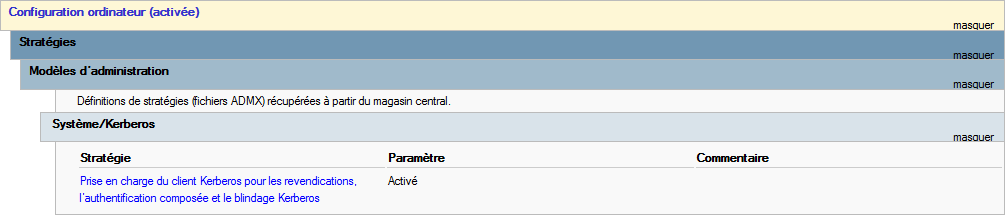

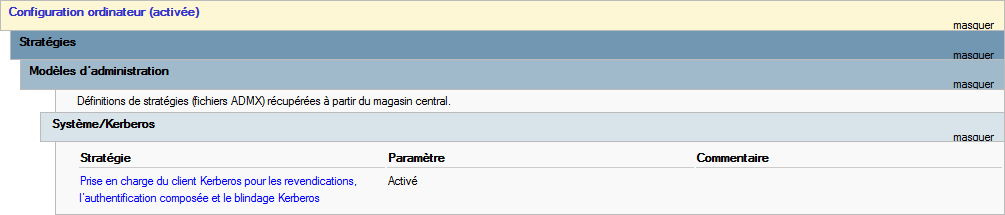

Application par GPO au niveau des clients

- Ouvrir la console Gestion des stratégies de groupe avec un compte de privilèges Administrateurs du domaine.

- Créer / Modifier la GPO nommée O_WINDOWS_KEBEROSARMORING puis renseigner les paramètres suivants :

- Lier la GPO O_WINDOWS_KEBEROSARMORING à l’Unité d’Organisation racine du domaine.

Application au niveau des contrôleurs de domaine (DC)

Deux modes de fonctionnement sont possibles :

- Hybride : pour les parcs hétérogènes composés de systèmes d’exploitation supportant l’option et d’autres ne la supportant pas, on peut définir ce paramètre à Activé.

- Forcé : pour autoriser uniquement les requêtes Kerberos blindés sur le réseau on peut définir ce paramètre sur Rejeter les demandes d’authentification non blindées.

En l’état, le parc est équipé de machines vétustes de type Windows 7 et Windows Serveur 2008. On choisira un fonctionnement « hybride ».

- Ouvrir la console Gestion des stratégies de groupe avec un compte de privilèges Administrateurs du domaine.

- Créer / Modifier la GPO nommée O_WINDOWS_KERBEROSARMORING_AD puis renseigner les paramètres suivants :

- Lier la GPO O_WINDOWS_KERBEROSARMORING_AD à l’Unité d’Organisation Domain Controllers.

Exiger le blindage pour les comptes membres des groupes spéciaux

Pour des raisons de sécurité et de préservation des comptes sensibles, il est nécessaire de forcer le blindage Kerberos. Pour cette raison, le blindage est paramétré au niveau d’une stratégie d’authentification qui contiendra les ordinateurs pour lesquels le blindage sera requis.

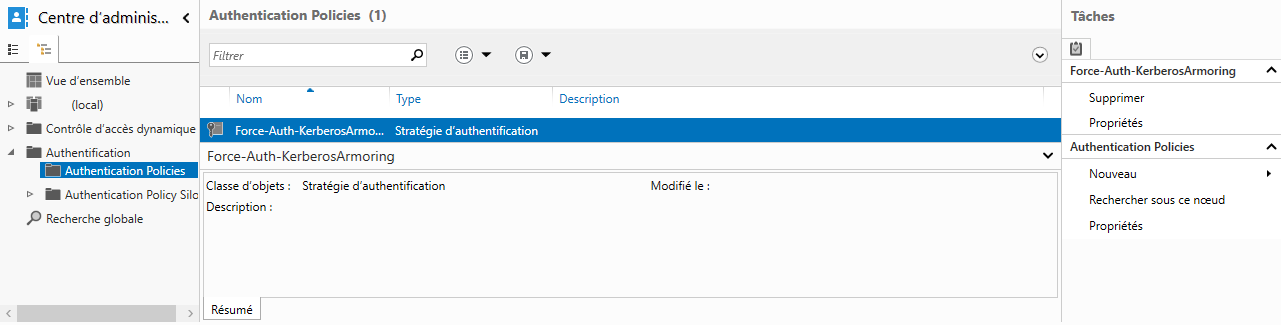

- Ouvrir le Centre d’administration Active Directory avec un compte de privilèges Administrateurs du domaine.

- Basculer sur la vue Arborescence en cliquant sur l’onglet liste.

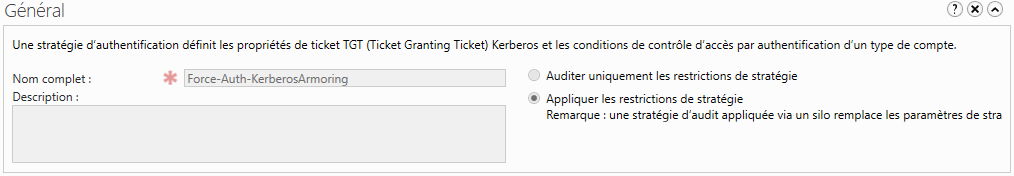

- Se rendre dans le dossier Authentification / Authentification Policies puis créer / éditer la stratégie d’authentification nommée Force-auth-KerberosArmoring.

- Depuis la section Général, sélectionner l’option Appliquer les restrictions de stratégie.

Imposer la préauthentification Kerberos

Sans pré authentification, il est possible d'obtenir un ticket chiffré avec un des secrets associés au compte correspondant. Il est ensuite possible de lancer une attaque afin de retrouver le mot de passe de l'utilisateur, ce qui peut être facilité s'il n'est pas assez robuste.

- Ouvrir le Centre d’administration Active Directory avec un compte de privilèges Administrateurs du domaine.

- Basculer sur la vue Arborescence en cliquant sur l’onglet liste.

- Se rendre dans le dossier Authentification / Authentification Policies puis créer / éditer la stratégie d’authentification nommée Force-auth-KerberosArmoring.

- Depuis la section Authentification de l’utilisateur :

- Activer l’option Spécifiez la durée de vie du ticket TGT pour les comptes d’utilisateur puis renseigner comme valeur 1201.

- Pour définir les conditions d’application, cliquer sur le bouton _Modifier…_ situé juste à côté du champ texte puis renseigner Utilisateur.AuthenticationSilo Est égal à « Silo-Auth-Admin-Restrictions »2.

- Depuis la section Authentification de l’utilisateur :

Cliquer sur le bouton _OK_ pour enregistrer la stratégie.

- Se rendre dans le dossier Authentification / Authentification Policy Silos puis créer / éditer la stratégie de silos d’authentification nommée Silo-Auth-Admin-Restrictions.

- Depuis la section Général, sélectionner l’option Appliquer les stratégies du silo.

- Depuis la section Comptes autorisés, ajouter :

- Les comptes ordinateurs utilisés pour l’administration du système.

- Les comptes utilisateurs utilisés pour l’administration du système.

- Les comptes ordinateurs des équipements composant l’infrastructure du SI (Active Directory, Serveur de fichiers, Autorité de Certification locale).

- Depuis la section Stratégie d’authentification, sélectionner l’option Utilisez une seule stratégie pour tous les principaux qui appartiennent à ce silo de stratégies d’authentification puis sélectionner Force-Auth-KerberosArmoring.

Cliquer sur le bouton _OK_ pour enregistrer la stratégie. Un redémarrage des équipements concernés pourra être requis pour la bonne application des paramètres.