« Active Directory Securisation » : différence entre les versions

| (154 versions intermédiaires par le même utilisateur non affichées) | |||

| Ligne 13 : | Ligne 13 : | ||

{{ Box Attention | objet=Il est vivement conseillé d'appliquer ces recommandations avec '''prudence'''. Cela peut affecter le bon fonctionnement de votre installation si ces modifications ne sont pas maîtrisées.<br />Dans le doute, et dans la mesure du possible, procédez toujours à l''''audit''' de votre environnement avant de '''généraliser l'application''' d'une mesure de protection.<br />Pour certains points sensibles, vous trouverez une section audit qui vous permettra d'identifier les éléments de votre infrastructure qui ne sont pas compatible avec la mesure de sécurité étudiée. }} | {{ Box Attention | objet=Il est vivement conseillé d'appliquer ces recommandations avec '''prudence'''. Cela peut affecter le bon fonctionnement de votre installation si ces modifications ne sont pas maîtrisées.<br />Dans le doute, et dans la mesure du possible, procédez toujours à l''''audit''' de votre environnement avant de '''généraliser l'application''' d'une mesure de protection.<br />Pour certains points sensibles, vous trouverez une section audit qui vous permettra d'identifier les éléments de votre infrastructure qui ne sont pas compatible avec la mesure de sécurité étudiée. }} | ||

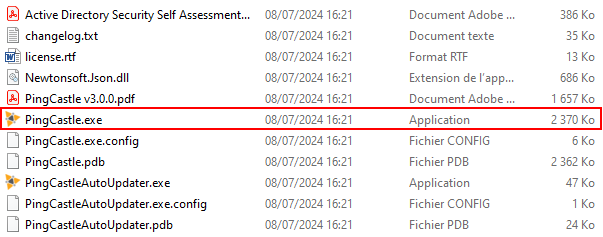

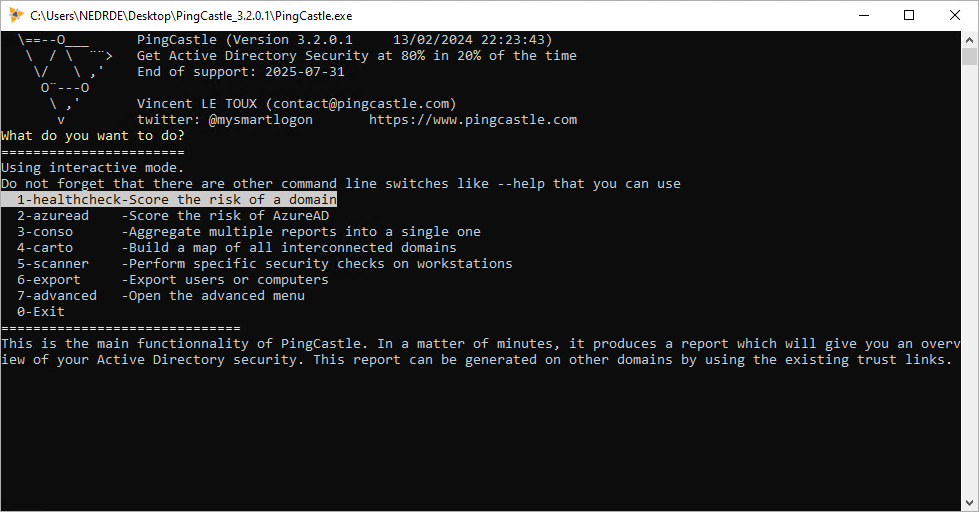

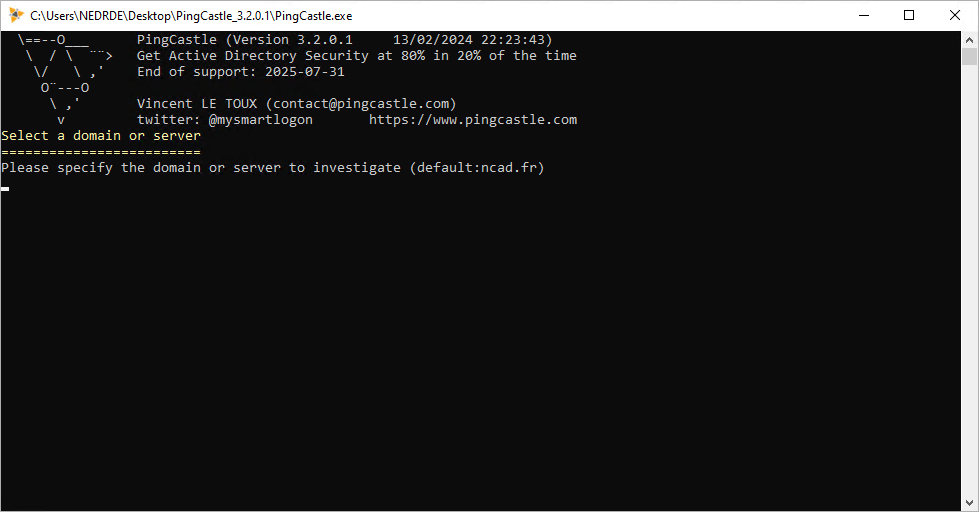

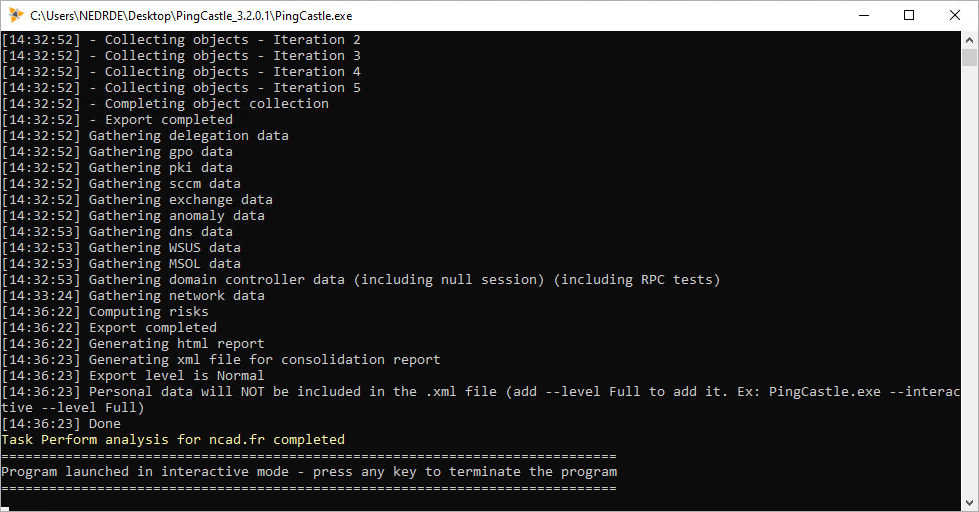

=== PingCastle === | === Outils d'audit === | ||

==== PingCastle ==== | |||

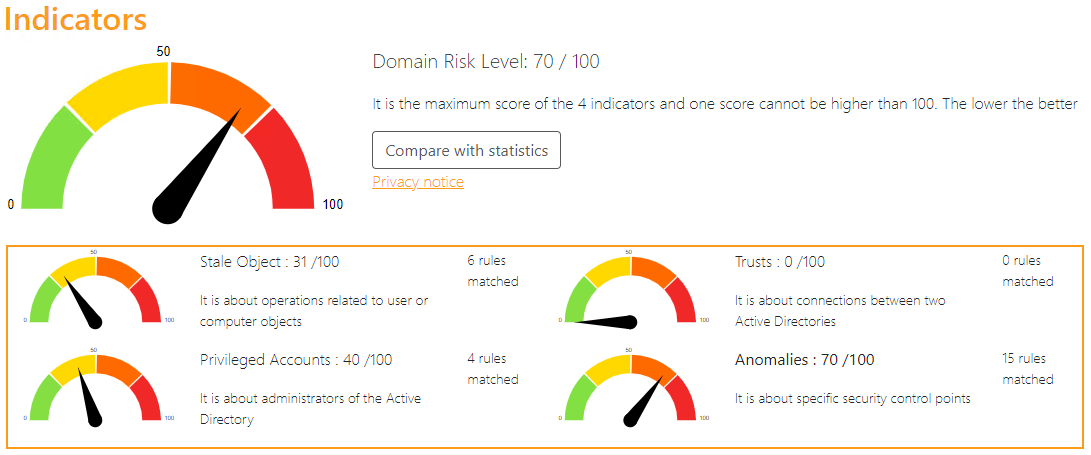

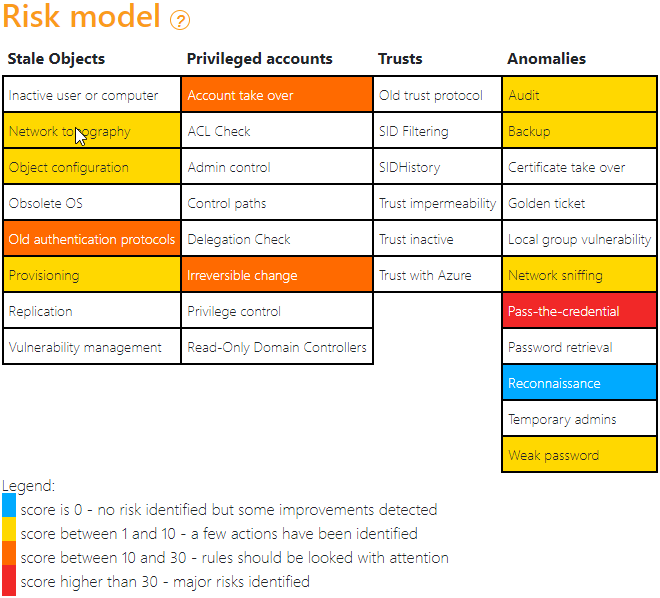

{{ Box Information | objet='''PingCastle''' est un outil d'audit notant la '''vulnérabilité''' d'un environnement '''Active Directory''' en fonction du nombre de points collectés. Plus le score est élevé, plus l'infrastructure est vulnérable. Cet outil dispose d'une version gratuite. }} | {{ Box Information | objet='''PingCastle''' est un outil d'audit notant la '''vulnérabilité''' d'un environnement '''Active Directory''' en fonction du nombre de points collectés. Plus le score est élevé, plus l'infrastructure est vulnérable. Cet outil dispose d'une version gratuite. }} | ||

| Ligne 33 : | Ligne 35 : | ||

{{ Box Information | objet=Il est vivement recommandé de traiter les points catégorisés '''INFO''' dans le rapport. Le traitement de ces points améliore de manière significative la sécurité de l'environnement. }} | {{ Box Information | objet=Il est vivement recommandé de traiter les points catégorisés '''INFO''' dans le rapport. Le traitement de ces points améliore de manière significative la sécurité de l'environnement. }} | ||

=== ORADAD === | ==== ORADAD ==== | ||

'''ORADAD''' est un outil d'audit fournit et maintenu par l''''ANSSI''' ''(Agence Nationale de la Sécurité des Systèmes d'Informations)''. | '''ORADAD''' est un outil d'audit fournit et maintenu par l''''ANSSI''' ''(Agence Nationale de la Sécurité des Systèmes d'Informations)''. | ||

| Ligne 42 : | Ligne 44 : | ||

Les '''points de contrôle''' effectués par '''ORADAD''' sont consultables depuis la [https://www.cert.ssi.gouv.fr/dur/CERTFR-2020-DUR-001/ page web dédiée] sur le site du '''CERT-FR'''. | Les '''points de contrôle''' effectués par '''ORADAD''' sont consultables depuis la [https://www.cert.ssi.gouv.fr/dur/CERTFR-2020-DUR-001/ page web dédiée] sur le site du '''CERT-FR'''. | ||

=== Outils de Pentest === | |||

{{ Box Danger | objet=Une utilisation '''inappropriée''' de ces outils engage votre responsabilité et peut être passible d'une '''amende''' et/ou d'une '''peine d'emprisonnement''' en cas d'atteinte au bon fonctionnement d'un '''système de traitement automatisé de données'''. Pour de plus amples informations, veuillez vous référez aux textes de lois sur [https://www.legifrance.gouv.fr/codes/section_lc/LEGITEXT000006070719/LEGISCTA000006149839/#LEGISCTA000006149839 Légifrance]. }} | |||

==== Mimikatz ==== | |||

==== Nmap ==== | |||

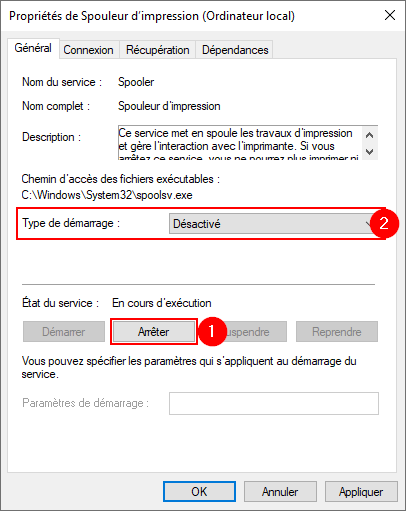

== Sécuriser l'exécution du service spouler d'impression == | == Sécuriser l'exécution du service spouler d'impression == | ||

{{Synthèse Score Sécurité|oradad=|pingcastle=10|CVE=[https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-34527 CVE-2021-34527]|correctifs=[https://support.microsoft.com/fr-fr/topic/kb5005010-restriction-de-l-installation-de-nouveaux-pilotes-d-imprimante-apr%C3%A8s-l-application-des-mises-%C3%A0-jour-du-6-juillet-2021-31b91c02-05bc-4ada-a7ea-183b129578a7 KB5005010]|compatibilite=—}} | {{Synthèse Score Sécurité|oradad=|pingcastle=10|mo={{Feu vert}}|criticite={{Feu rouge}} |CVE=[https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-34527 CVE-2021-34527 ''(CVS:8.8)'']|correctifs=[https://support.microsoft.com/fr-fr/topic/kb5005010-restriction-de-l-installation-de-nouveaux-pilotes-d-imprimante-apr%C3%A8s-l-application-des-mises-%C3%A0-jour-du-6-juillet-2021-31b91c02-05bc-4ada-a7ea-183b129578a7 KB5005010]|compatibilite=—}} | ||

=== Objet de la stratégie === | === Objet de la stratégie === | ||

| Ligne 70 : | Ligne 80 : | ||

L'opération consiste à demander une '''élévation du niveau de privilèges''' pour l'installation de '''pilotes d'impression''' sur la machine. L'utilisateur doit être membre du groupe '''Opérateurs d'impression''' pour pouvoir effectuer cette action. | L'opération consiste à demander une '''élévation du niveau de privilèges''' pour l'installation de '''pilotes d'impression''' sur la machine. L'utilisateur doit être membre du groupe '''Opérateurs d'impression''' pour pouvoir effectuer cette action. | ||

== | # Ouvrir le '''Tableau de bord''' du '''Gestionnaire de serveur''' puis depuis le menu '''Outils''', cliquer sur '''Gestions des stratégies de groupe'''. | ||

# Faire un clic droit sur l'objet '''NCAD.FR''' puis '''Créer un objet GPO dans ce domaine, et le lier ici...''' . | |||

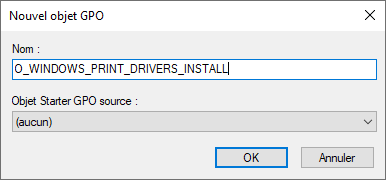

# Nommer la GPO '''O_WINDOWS_PRINT_DRIVERS_INSTALL''' puis cliquer sur le bouton {{Bouton|OK}}.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_PRINT_DRIVERS_INSTALL.png]] | |||

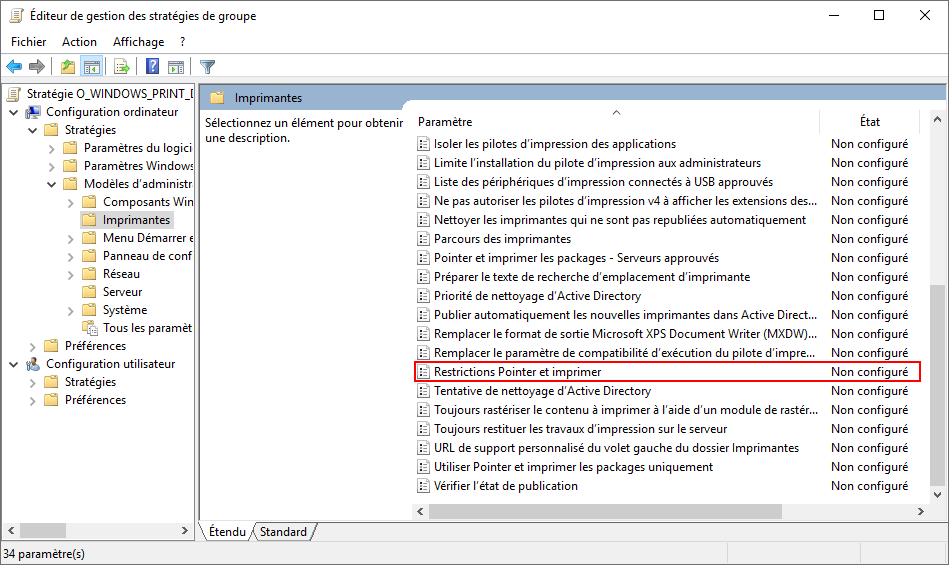

# Modifier la GPO puis accéder à la stratégie '''Configuration ordinateur''' / '''Stratégies''' / '''Modèles d'administration''' / '''Imprimantes'''{{Exp|1}} puis accéder aux propriétés de la stratégie '''Restrictions Pointer et imprimer'''{{Exp|2}}.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_PRINT_DRIVERS_INSTALL_EDIT.png]] | |||

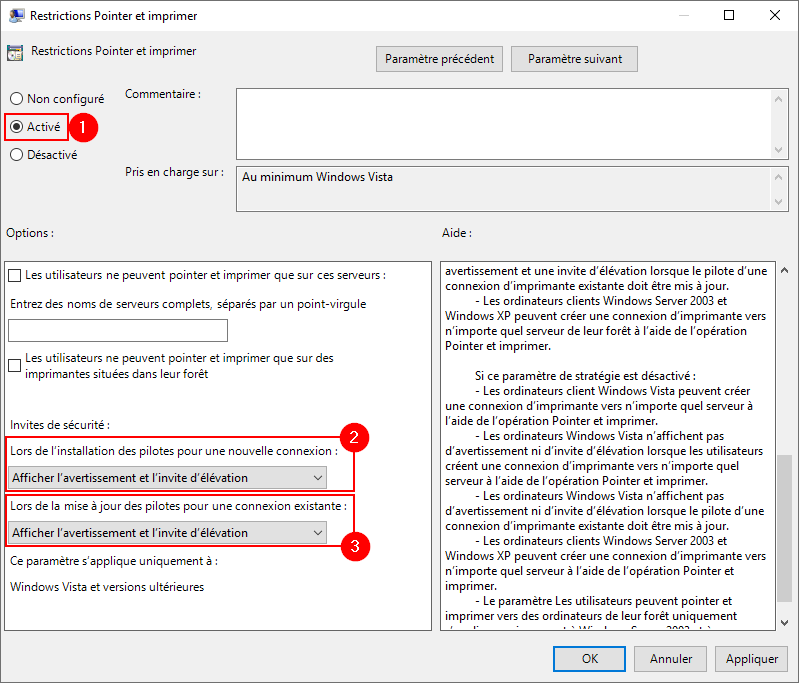

# Depuis la boîte de dialogue des '''Propriétés''' : | |||

## Sélectionner l'option '''Activer'''{{Exp|1}}. | |||

## À la section '''Invites de sécurité''', depuis le menu de sélection '''Lors de l'installation des pilotes pour une nouvelle connexion''', sélectionner la valeur '''Afficher l'avertissement et l'invite d'élévation'''{{Exp|2}}. | |||

## Depuis le menu de sélection '''Lors de la mise à jour des pilotes pour une connexion existante''', sélectionner la valeur '''Afficher l'avertissement et l'invite d'élévation'''{{Exp|3}}.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_PRINT_DRIVERS_INSTALL_SETTINGS.png]] | |||

== Configuration de Active Directory == | |||

{{Synthèse Score Sécurité|oradad=—|pingcastle=10|CVE=|correctifs=[https://learn.microsoft.com/fr-fr/windows-server/identity/ad-ds/get-started/adac/advanced-ad-ds-management-using-active-directory-administrative-center--level-200- Recommandations Microsoft]<br />[https://attack.mitre.org/mitigations/M1047/ M1047]|compatibilite=Windows Server 2012 et ultérieure}} | === Activer la corbeille Active Directory === | ||

{{Synthèse Score Sécurité|oradad=—|mo={{Feu vert}}|criticite={{Feu vert}}|pingcastle=10|CVE=—|correctifs=[https://learn.microsoft.com/fr-fr/windows-server/identity/ad-ds/get-started/adac/advanced-ad-ds-management-using-active-directory-administrative-center--level-200- Recommandations Microsoft]<br />[https://attack.mitre.org/mitigations/M1047/ M1047]|compatibilite=Windows Server 2012 et ultérieure}} | |||

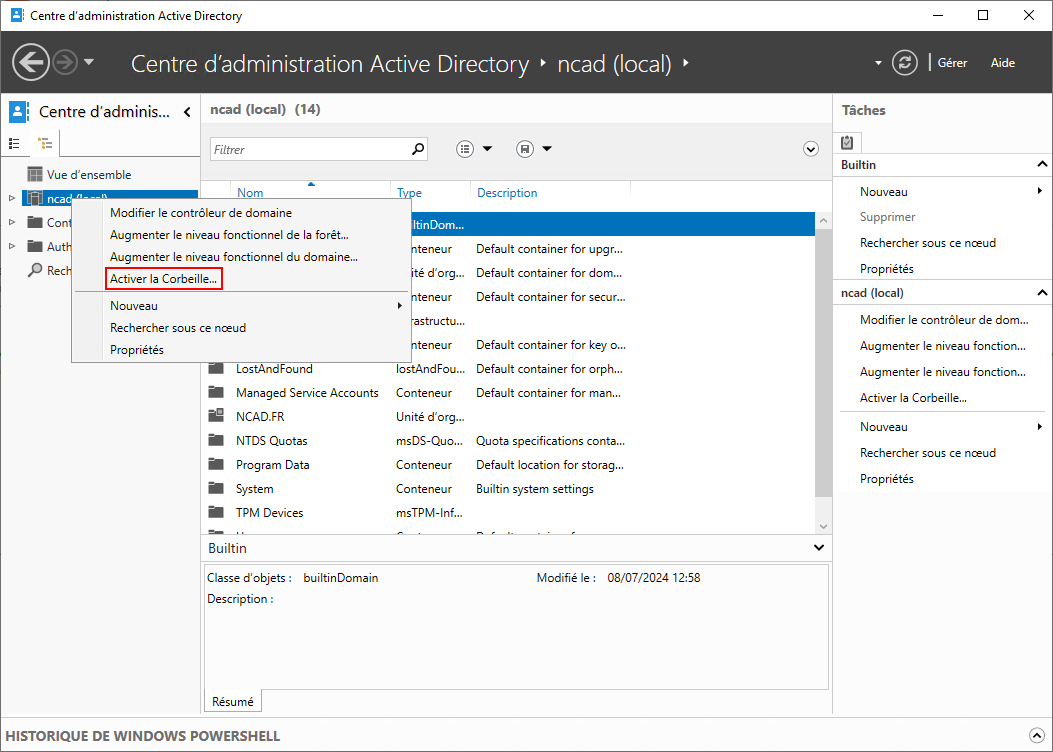

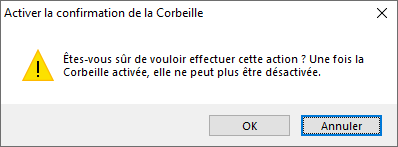

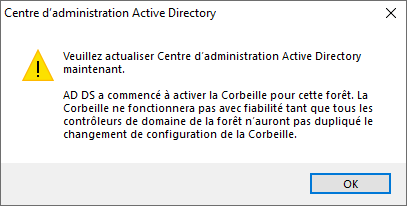

# Ouvrir le '''Centre d’administration Active Directory''' avec un compte de privilèges '''Administrateurs de l'Entreprise'''. | # Ouvrir le '''Centre d’administration Active Directory''' avec un compte de privilèges '''Administrateurs de l'Entreprise'''. | ||

| Ligne 81 : | Ligne 102 : | ||

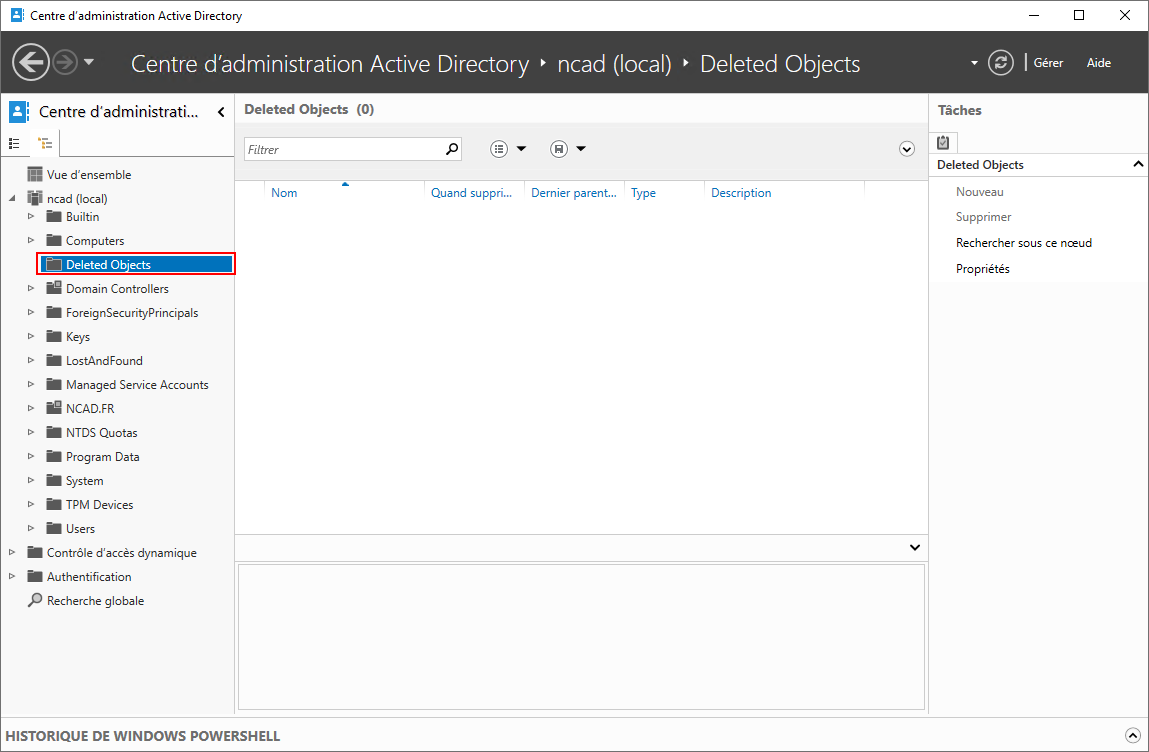

# Lorsque la fonction est opérationnelle, un conteneur '''Deleted Objects''' doit apparaître dans l'arborescence du domaine.<br />[[Image:CAAD_DELETED_OBJECTS.png]] | # Lorsque la fonction est opérationnelle, un conteneur '''Deleted Objects''' doit apparaître dans l'arborescence du domaine.<br />[[Image:CAAD_DELETED_OBJECTS.png]] | ||

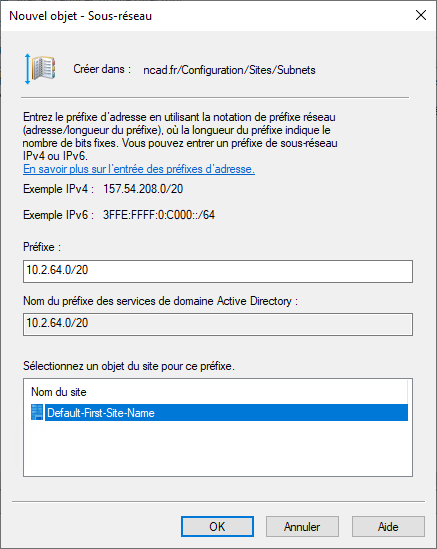

== | === Déclaration des sous réseaux === | ||

{{Synthèse Score Sécurité|oradad=—|mo={{Feu vert}}|criticite=—|pingcastle=5|correctifs=[https://attack.mitre.org/mitigations/M1015/ M1015]|compatibilite=—|CVE=—}} | |||

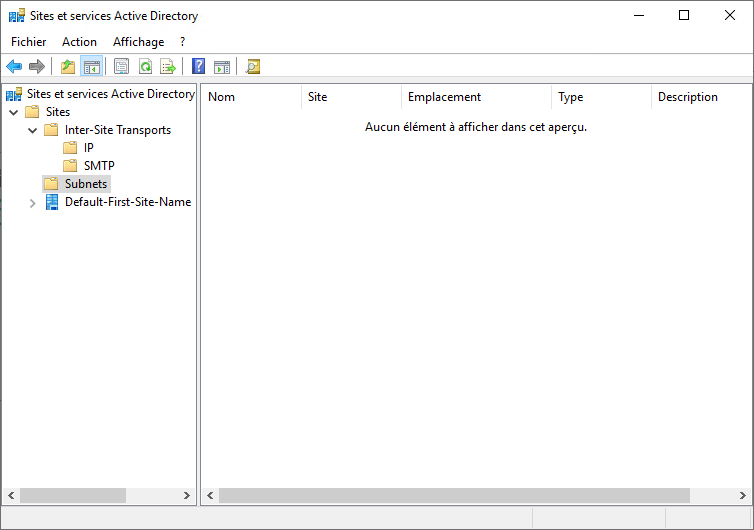

# Ouvrir le '''Tableau de bord du Gestionnaire de serveur''' puis depuis le menu '''Outils''', cliquer sur '''Sites et services Active Directory'''.<br />[[Image:SITESSERVAD_SUBNETS.png]] | |||

# Faire un clic droit sur le dossier '''Subnets''' présent dans le dossier '''Site''', puis cliquer sur '''Nouveau sous-réseau...'''. | |||

# Depuis la boîte de dialogue '''Nouvel objet - Sous-réseau''', dans le champ '''Préfixe''' renseigner l''''adresse réseau''' sur laquelle est déployée le '''contrôleur de domaine'''. | |||

#* Renseigner également tout les autres '''sous-réseaux''' pour lesquels le domaine '''Active Directory''' fait '''autorité'''.<br />[[Image:SITESSERVAD_SUBNETS_NEW_OBJECT.png]] | |||

#* Cliquer sur le bouton {{Bouton|OK}} pour enregistrer les paramètres. | |||

== Négociation des échanges entre les clients et Active Directory == | |||

=== Niveau d'authentification LAN Manager pour les clients === | |||

=== Objet de la stratégie === | {{Synthèse Score Sécurité|oradad=|pingcastle=15|mo={{Feu orange}}|CVE=—|criticite={{Feu rouge}}|compatibilite=Windows Server 2003 et ultérieure<br />Windows NT4 et ultérieure|correctifs=[https://attack.mitre.org/techniques/T1557/001/ T1557]<br />[https://support.microsoft.com/fr-fr/topic/directives-en-mati%C3%A8re-de-s%C3%A9curit%C3%A9-pour-l-authentification-r%C3%A9seau-ntlmv1-et-lm-da2168b6-4a31-0088-fb03-f081acde6e73 Support Microsoft]}} | ||

==== Objet de la stratégie ==== | |||

Ce paramètre de sécurité détermine quel est le '''protocole d’authentification''' de stimulation/réponse des '''ouvertures de session réseau''' utilisé. Ce choix a une incidence sur le niveau du '''protocole d’authentification''' qu’utilisent les clients, le '''niveau de sécurité''' de session que négocient les systèmes et le '''niveau d’authentification''' qu’acceptent les serveurs. | Ce paramètre de sécurité détermine quel est le '''protocole d’authentification''' de stimulation/réponse des '''ouvertures de session réseau''' utilisé. Ce choix a une incidence sur le niveau du '''protocole d’authentification''' qu’utilisent les clients, le '''niveau de sécurité''' de session que négocient les systèmes et le '''niveau d’authentification''' qu’acceptent les serveurs. | ||

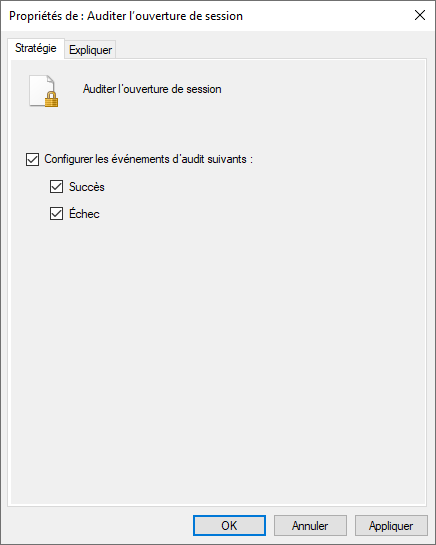

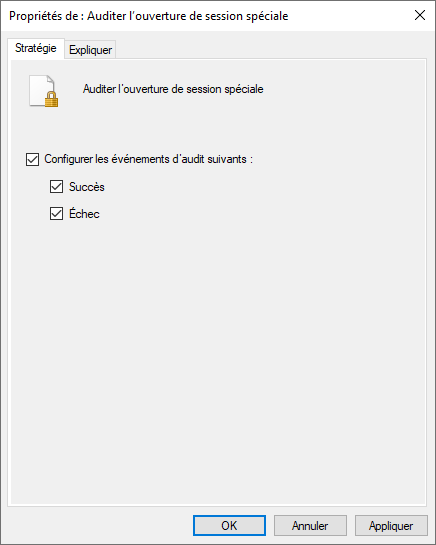

=== Auditer les connexion NTLMv.1 === | ==== Auditer les connexion NTLMv.1 ==== | ||

* À l’aide du script '''PowerShell''' ci-dessous, il est possible d’extraire la '''liste des authentifications''' réalisées avec le protocole '''NTLMv.1''' : | * À l’aide du script '''PowerShell''' ci-dessous, il est possible d’extraire la '''liste des authentifications''' réalisées avec le protocole '''NTLMv.1''' : | ||

| Ligne 106 : | Ligne 139 : | ||

{{ Box Attention | objet=Si le script PowerShell retourne un résultat, il n'est pas recommandé d'appliquer cette stratégie de sécurité. }} | {{ Box Attention | objet=Si le script PowerShell retourne un résultat, il n'est pas recommandé d'appliquer cette stratégie de sécurité. }} | ||

=== Mise en place de la stratégie === | ==== Mise en place de la stratégie ==== | ||

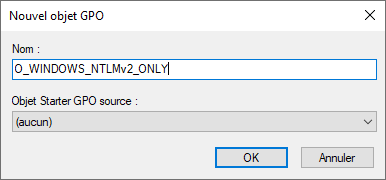

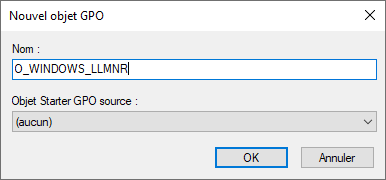

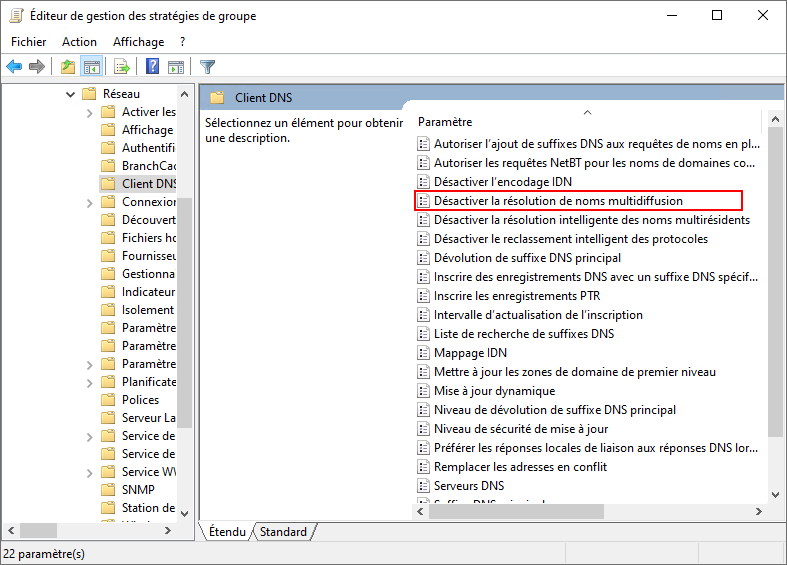

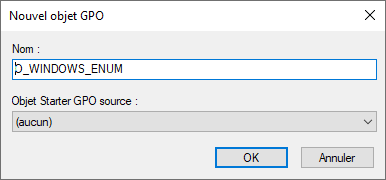

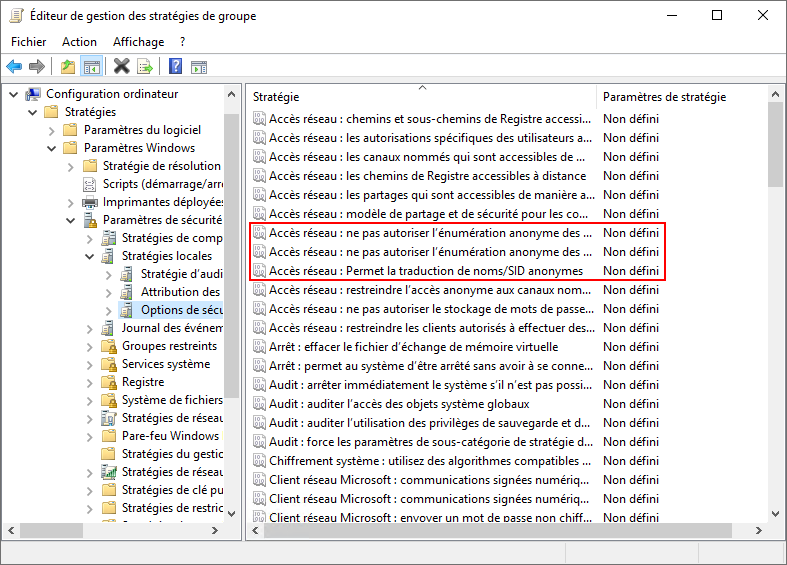

# Ouvrir le '''Tableau de bord''' du '''Gestionnaire de serveur''' puis depuis le menu '''Outils''', cliquer sur '''Gestions des stratégies de groupe'''. | # Ouvrir le '''Tableau de bord''' du '''Gestionnaire de serveur''' puis depuis le menu '''Outils''', cliquer sur '''Gestions des stratégies de groupe'''. | ||

# Faire un clic droit | # Faire un clic droit sur la racine '''domaine Active Directory''' puis '''Créer un objet GPO dans ce domaine, et le lier ici...''' . | ||

# Nommer la GPO '''O_WINDOWS_NTLMv2_ONLY''' puis cliquer sur le bouton {{Bouton|OK}}.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_NTLMv2_ONLY.png]] | # Nommer la GPO '''O_WINDOWS_NTLMv2_ONLY''' puis cliquer sur le bouton {{Bouton|OK}}.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_NTLMv2_ONLY.png]] | ||

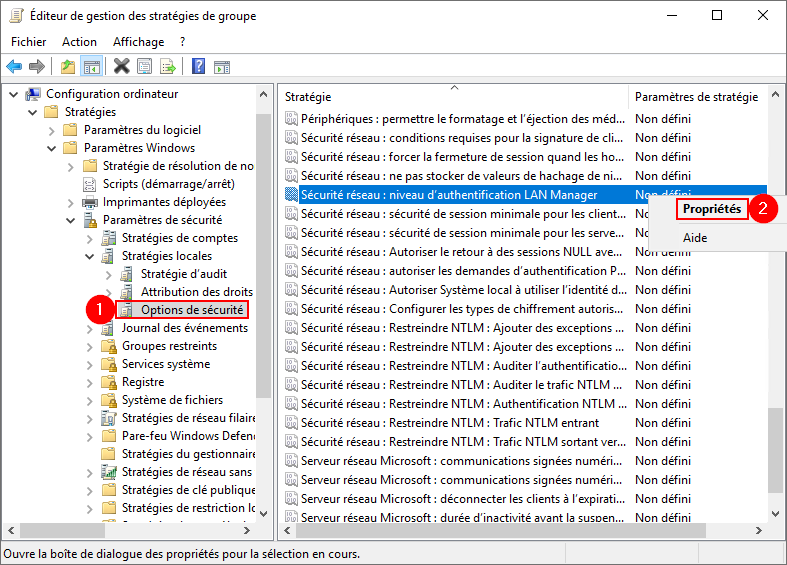

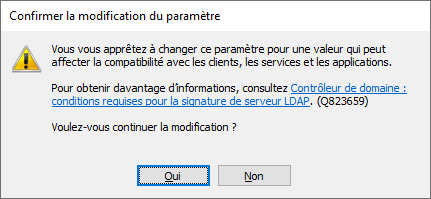

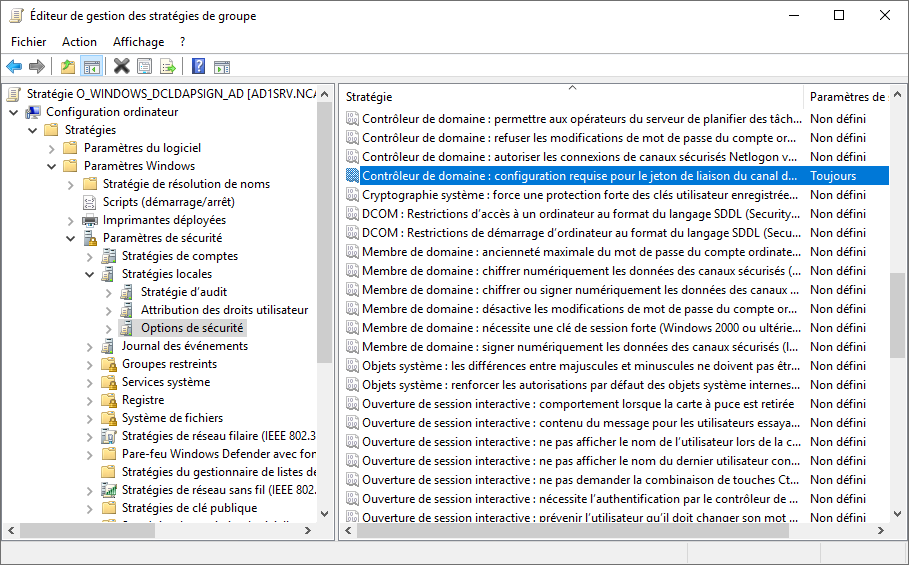

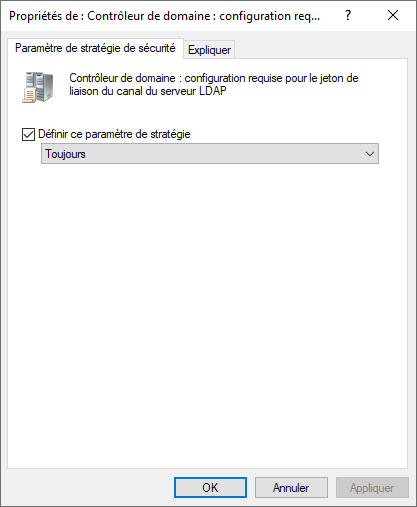

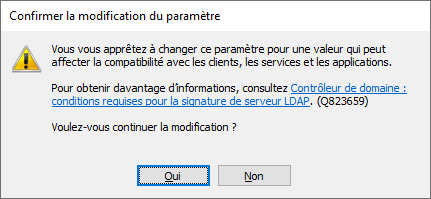

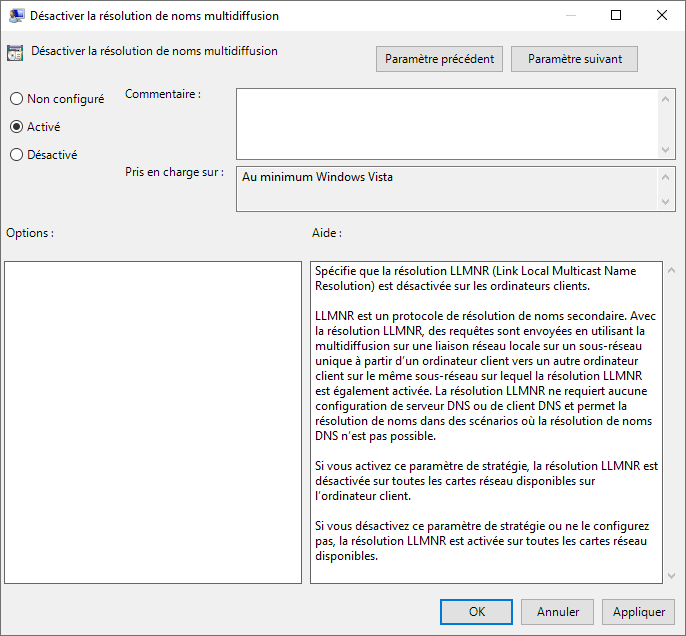

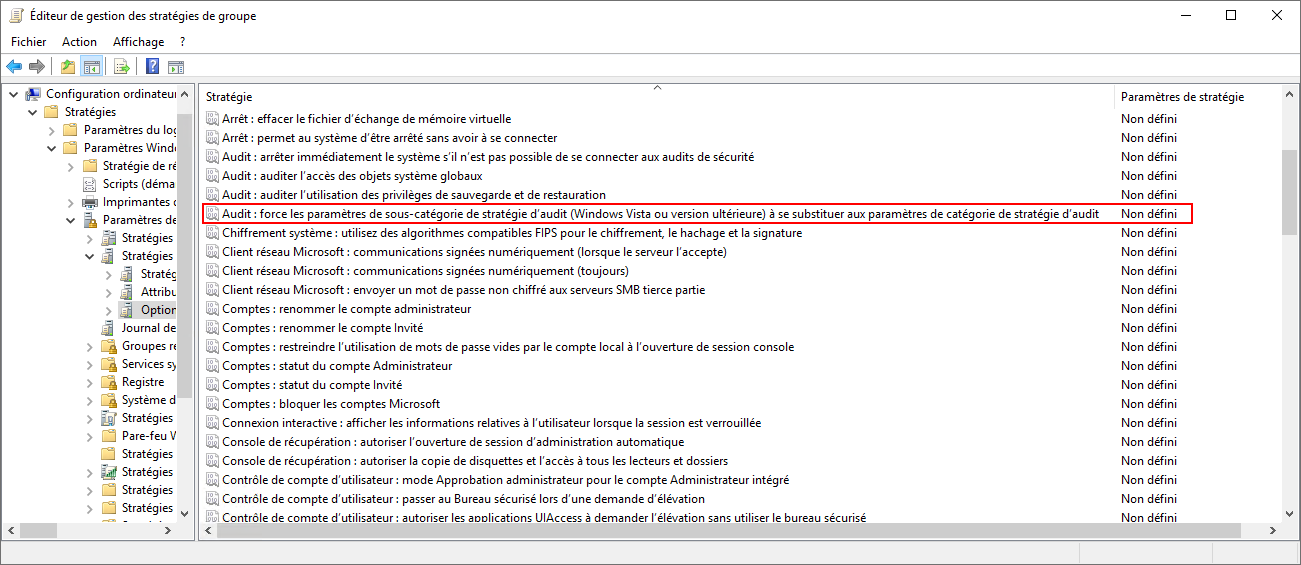

# Modifier la GPO puis accéder à la stratégie '''Configuration ordinateur''' / '''Stratégies''' / '''Paramètres Windows''' / '''Paramètres de sécurité''' / '''Stratégies locales''' / '''Options de sécurité'''{{Exp|1}} puis accéder aux propriétés de la stratégie '''Sécurité réseau : niveau d'authentification LAN Manager'''{{Exp|2}}.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_NTLMv2_ONLY_EDIT.png]] | # Modifier la GPO puis accéder à la stratégie '''Configuration ordinateur''' / '''Stratégies''' / '''Paramètres Windows''' / '''Paramètres de sécurité''' / '''Stratégies locales''' / '''Options de sécurité'''{{Exp|1}} puis accéder aux propriétés de la stratégie '''Sécurité réseau : niveau d'authentification LAN Manager'''{{Exp|2}}.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_NTLMv2_ONLY_EDIT.png]] | ||

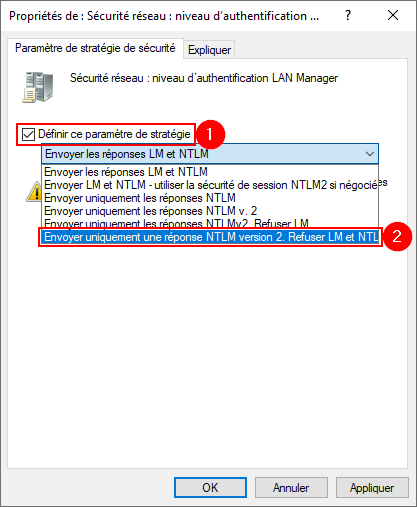

# Depuis la boîte de dialogue des '''Propriétés''', activer l'option '''Définir ce paramètre de stratégie'''{{Exp|1}} puis sélectionner '''Envoyer uniquement une réponse NTLM version 2. Refuser LM et NTLM'''{{Exp|2}}. Cliquer sur le bouton {{Bouton|OK}} pour enregistrer les paramètres.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_NTLMv2_ONLY_SETTINGS.png]] | # Depuis la boîte de dialogue des '''Propriétés''', activer l'option '''Définir ce paramètre de stratégie'''{{Exp|1}} puis sélectionner '''Envoyer uniquement une réponse NTLM version 2. Refuser LM et NTLM'''{{Exp|2}}. Cliquer sur le bouton {{Bouton|OK}} pour enregistrer les paramètres.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_NTLMv2_ONLY_SETTINGS.png]] | ||

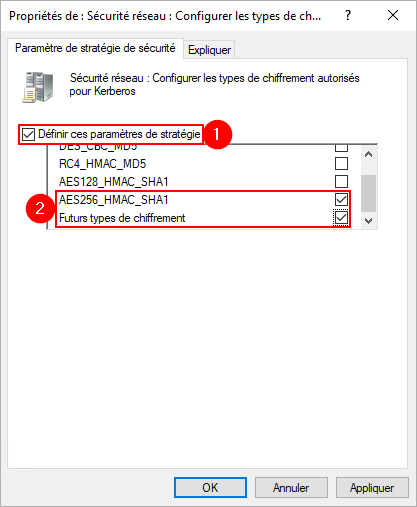

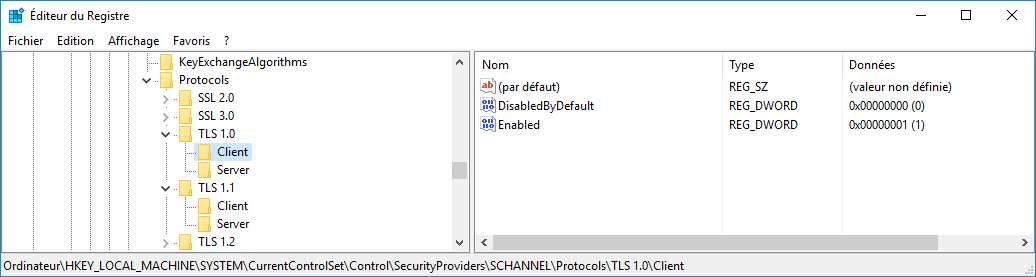

=== Restriction des types de chiffrement autorisés pour Kerberos === | |||

{{Synthèse Score Sécurité|oradad={{Score ORADAD 2}} {{Score ORADAD 3}} {{Score ORADAD 4}}|mo={{Feu orange}}|criticite={{Feu rouge}}||pingcastle=—|compatibilite=Windows Server 2008 R2 et ultérieure<br />Windows 7 et ultérieure|CVE=—|correctifs=—}} | |||

==== Objet de la stratégie ==== | |||

Ce paramètre de stratégie permet de définir les types de chiffrement que Kerberos est autorisé à utiliser. Ce paramètre peut avoir des répercussions en termes de compatibilité avec les ordinateurs clients ou les services et applications. | |||

L’outil '''ORADAD''' audite les algorithmes de chiffrement pris en charge par '''Active Directory'''. En fonction des algorithmes pris en charge, les vulnérabilités suivantes peuvent remonter dans le rapport final : | |||

* Une vulnérabilité de {{Score ORADAD 2}} si les algorithmes '''DES-CBC-CRC''' ou '''DES-CBC-MD5''' sont activés. | |||

* Une vulnérabilité de {{Score ORADAD 3}} si les algorithmes de '''chiffrement AES''' ne sont pas supportés. | |||

* Une vulnérabilité de {{Score ORADAD 4}} si l’algorithme '''RC4-HMAC''' est activé. | |||

==== Mise en place de la stratégie ==== | |||

{{ Box Attention | objet=Adaptez la sélection des protocoles de chiffrement en fonction de la compatibilité de vos clients. Le cas échéant, ces derniers ne pourront plus s'authentifier sur Active Directory. }} | |||

# Ouvrir le '''Tableau de bord''' du '''Gestionnaire de serveur''' puis depuis le menu '''Outils''', cliquer sur '''Gestions des stratégies de groupe'''. | |||

# Faire un clic droit sur l'objet '''Domain Controllers''' puis '''Créer un objet GPO dans ce domaine, et le lier ici...''' . | |||

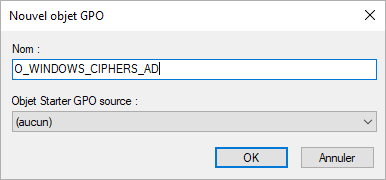

# Nommer la GPO '''O_WINDOWS_CIPHERS_AD''' puis cliquer sur le bouton {{Bouton|OK}}.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_CIPHERS_AD.png]] | |||

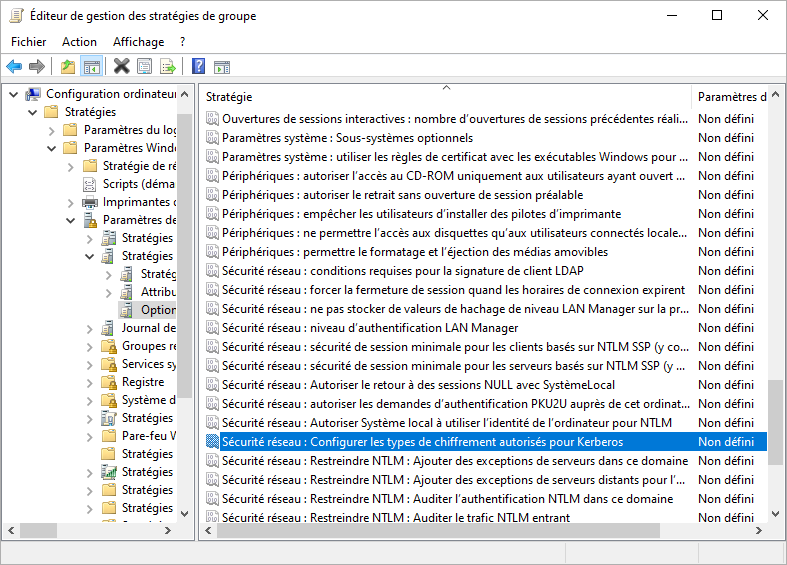

# Modifier la GPO puis accéder à la stratégie '''Configuration ordinateur''' / '''Stratégies''' / '''Paramètres Windows''' / '''Paramètres de sécurité''' / '''Stratégies locales'''{{Exp|1}} puis accéder aux propriétés de la stratégie '''Sécurité réseau : Configurer les types de chiffrement autorisées pour Kerberos'''{{Exp|2}}.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_CIPHERS_AD_EDIT.png]] | |||

# Depuis la boîte de dialogue des '''Propriétés''' : | |||

## Activer l'option '''Définir ces paramètres de stratégie'''{{Exp|1}}. | |||

## Sélectionner les options de chiffrement '''AES256_HMAC_SHA1'''{{Exp|2}} et '''Futurs types de chiffrement'''{{Exp|2}} depuis la liste de sélection.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_CIPHERS_AD_TYPES_DE_CHIFFREMENT_KERBEROS_SETTINGS.png]] | |||

## Cliquer sur le bouton {{Bouton|OK}} pour enregistrer les paramètres. | |||

# Sur le''(s)'' contrôleur''(s)'' de domaine, exécuter la commande : {{Commande|gpupdate /force}} | |||

# Redémarrer le''(s)'' contrôleur''(s)'' de domaine pour appliquer la nouvelle stratégie. | |||

{{ Box Remarque | objet=Pour que les mots de passes des comptes utilisateurs respectent les nouvelles exigences, il sera nécessaire de les changer. }} | |||

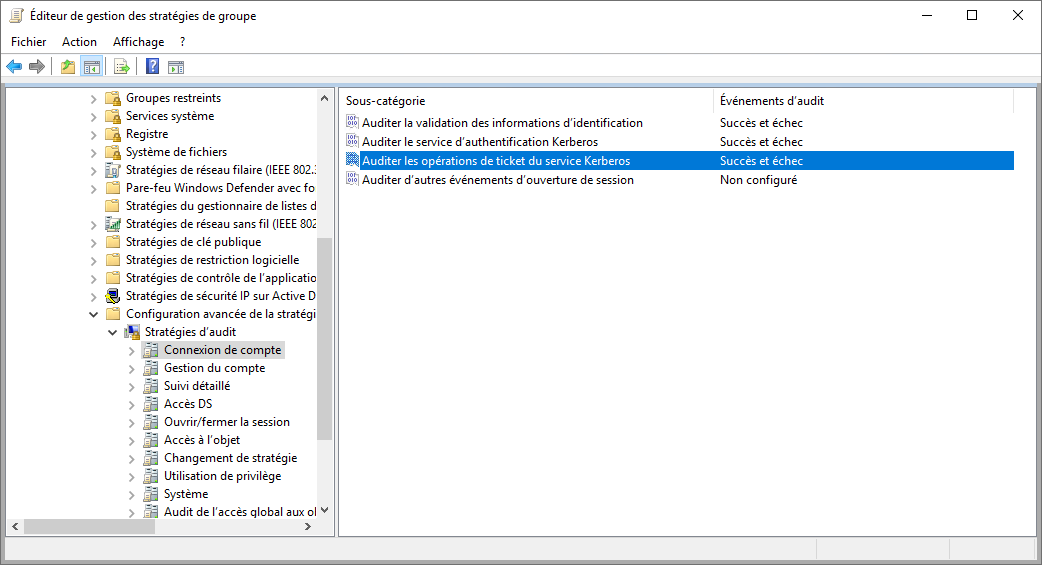

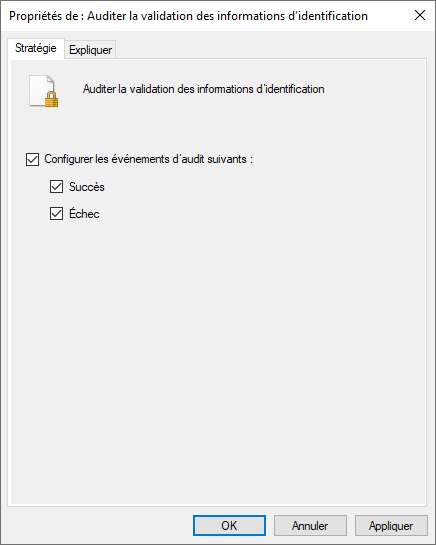

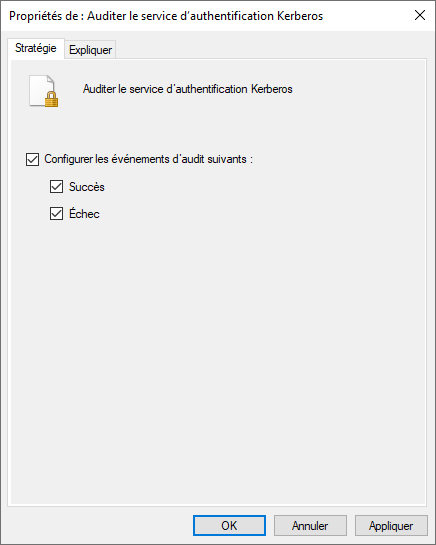

==== Auditer la stratégie ==== | |||

* Les '''évènements TGS''' sont visibles depuis l’'''Observateur d’évènement''' à l’emplacement '''Journaux des applications et des services''' / '''Journaux Windows''' / '''Sécurité'''. | |||

{| class="wikitable alternance centre" | |||

|- | |||

! Événement | |||

! Description | |||

! Valeur | |||

|- | |||

| 4769 | |||

| Cet événement génère chaque fois que le Centre de distribution de clés reçoit une demande de ticket TGS (Ticket Granting Service) Kerberos. | |||

Cet événement est généré uniquement sur les contrôleurs de domaine. | |||

Si le problème TGS échoue, l’événement Échec avec le champ Code d’échec n’est pas égal à « 0x0 ». | |||

| En fonction de la suite de chiffrement utilisée pour l’émission du TGS, la valeur du champ Ticket Encryption Type sera affectée comme ceci : | |||

* 0x1 : DES-CBC-CRC <span style="color:red">{{#fas:triangle-exclamation}} Obsolète</span> | |||

* 0x3 : DES-CBC-MD5 <span style="color:red">{{#fas:triangle-exclamation}} Obsolète</span> | |||

* 0x11 : AES128-CTS-HMAC-SHA1-96 <span style="color:green">{{#fas:check}} Acceptable</span> | |||

* 0x12 : AES256-CTS-HMAC-SHA1-96 <span style="color:green">{{#fas:check}} Recommandé</span> | |||

* 0x17 : RC4-HMAC <span style="color:red">{{#fas:triangle-exclamation}} Windows Vista / Server 2008</span> | |||

* 0x18 : RC4-HMAC-EXP <span style="color:red">{{#fas:triangle-exclamation}} Windows Vista / Server 2008</span> | |||

* 0xffffff : Echec de l’audit | |||

|} | |||

* Pour vérifier les clients se connectant avec le '''chiffrement RC4''' sur le contrôleur de domaine, exécuter la commande suivante sur les contrôleurs de domaine : | |||

{{ Box Console | objet=$Events = Get-WinEvent -Logname security -FilterXPath "Event[System[(EventID=4769)]]and Event[EventData[Data[@Name='TicketEncryptionType']='<span style="color:red">0x17</span>']]or Event[EventData[Data[@Name='TicketEncryptionType']='0x18']]" |<br /> | |||

Select-Object `<br /> | |||

@{Label='Time';Expression={$_.TimeCreated.ToString('g')}},<br /> | |||

@{Label='UserName';Expression={$_.Properties[0].Value}},<br /> | |||

@{Label='IPAddress';Expression={$_.Properties[6].Value}},<br /> | |||

@{Label="ServiceName";Expression={$_.properties[2].value}},<br /> | |||

@{Label="EncryptionType";Expression={$_.properties[5].value}}<br /><br /> | |||

$Events | Out-Gridview }} | |||

* Pour vérifier les clients se connectant avec le '''chiffrement DES''' sur le contrôleur de domaine, exécuter la commande suivante sur les contrôleurs de domaine : | |||

{{ Box Console | objet=$Events = Get-WinEvent -Logname security -FilterXPath "Event[System[(EventID=4769)]]and Event[EventData[Data[@Name='TicketEncryptionType']='<span style="color:red">0x1</span>']]or Event[EventData[Data[@Name='TicketEncryptionType']='0x3']]" |<br /> | |||

Select-Object `<br /> | |||

@{Label='Time';Expression={$_.TimeCreated.ToString('g')}},<br /> | |||

@{Label='UserName';Expression={$_.Properties[0].Value}},<br /> | |||

@{Label='IPAddress';Expression={$_.Properties[6].Value}},<br /> | |||

@{Label="ServiceName";Expression={$_.properties[2].value}},<br /> | |||

@{Label="EncryptionType";Expression={$_.properties[5].value}}<br /><br /> | |||

$Events | Out-Gridview }} | |||

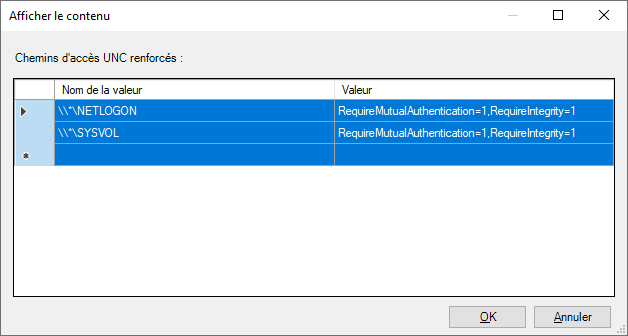

=== Renforcement des chemins d’accès UNC === | |||

{{Synthèse Score Sécurité|oradad=—|pingcastle=5|mo={{Feu orange}}|criticite={{Feu rouge}}|correctifs=[https://support.microsoft.com/en-us/topic/ms15-011-vulnerability-in-group-policy-could-allow-remote-code-execution-february-10-2015-91b4bda2-945d-455b-ebbb-01d1ec191328 MS15-011]|compatibilite=Windows Vista et ultérieure<br />Windows Server 2008 et ultérieure|CVE=—}} | |||

{{ Box Attention | objet=Les équipements tierces configurés avec un connecteur LDAP peuvent rencontrer des problèmes de fonctionnement après ces opérations. }} | |||

==== Objet de la stratégie ==== | |||

{{Citation|Ce paramètre de stratégie permet de configurer un accès sécurisé aux chemins UNC.<br /> | |||

Si vous activez cette stratégie, Windows n'autorisera l'accès aux chemins UNC spécifiés qu'après avoir rempli les exigences de sécurité supplémentaires.|Source : Aide Microsoft}} | |||

==== Mise en place de la stratégie ==== | |||

# Ouvrir le '''Tableau de bord''' du '''Gestionnaire de serveur''' puis depuis le menu '''Outils''', cliquer sur '''Gestions des stratégies de groupe'''. | |||

# Faire un clic droit sur la racine '''domaine Active Directory''' puis '''Créer un objet GPO dans ce domaine, et le lier ici...''' . | |||

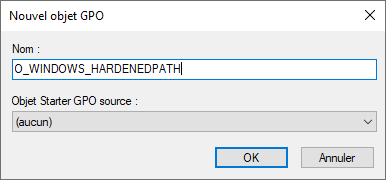

# Nommer la GPO '''O_WINDOWS_HARDENEDPATH''' puis cliquer sur le bouton {{Bouton|OK}}.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_HARDENEDPATH.png]] | |||

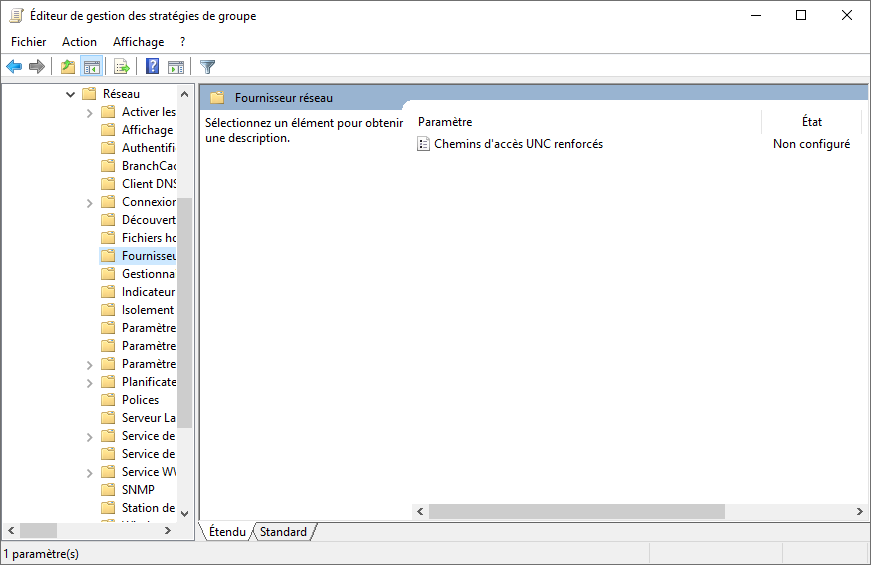

# Modifier la GPO puis accéder à la stratégie '''Configuration ordinateur''' / '''Stratégies''' / '''Modèles d’administration''' / '''Réseau''' / '''Fournisseur réseau''', puis accéder aux propriétés de la stratégie '''Chemins d'accès UNC renforcés'''.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_HARDENEDPATH_EDIT.png]] | |||

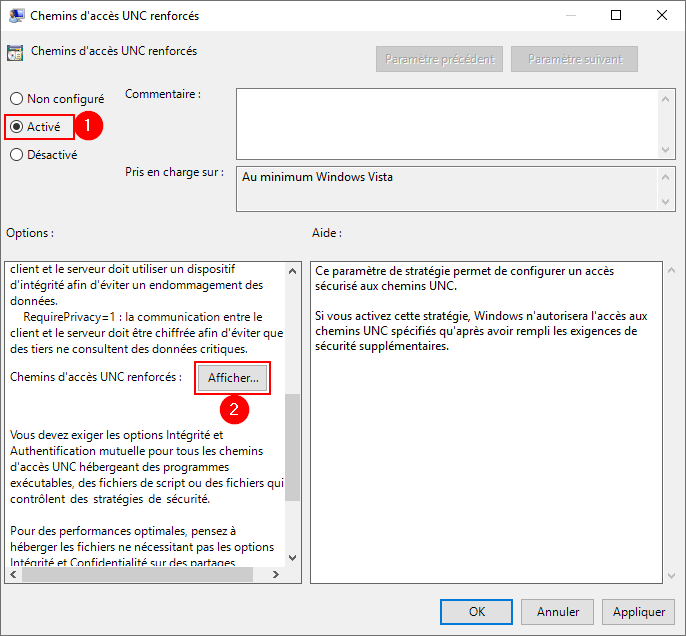

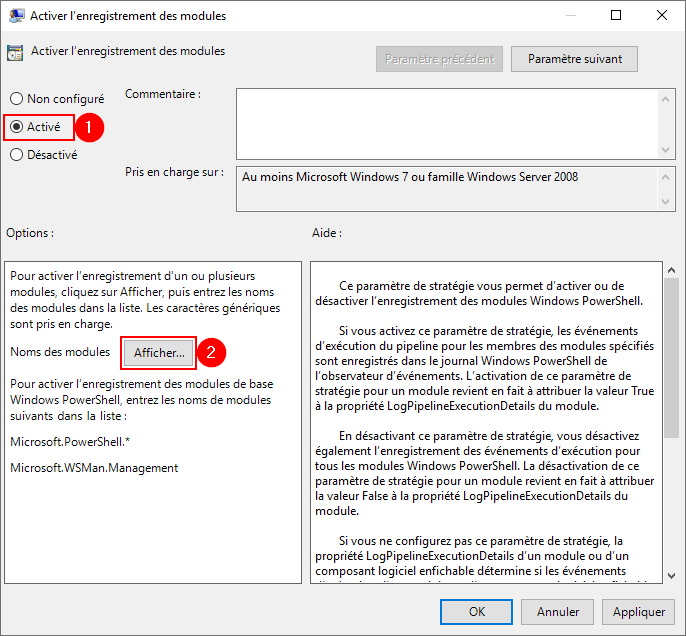

# Depuis la boîte de dialogue des '''Propriétés''', sélectionner l'option '''Activé'''{{Exp|1}}, puis cliquer sur le bouton {{Bouton|Afficher...}}{{Exp|2}} présent dans la section '''Options'''.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_HARDENEDPATH_SETTINGS.png]] | |||

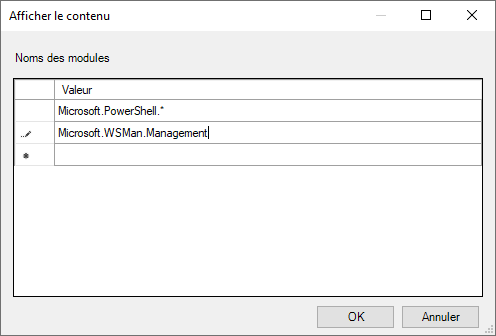

## Dans la boite de dialogue '''Afficher le contenu''', renseigner un première ligne avec : | |||

##* Dans le champ '''Nom de la valeur''', saisir '''\\*\NETLOGON'''. | |||

##* Dans le champ '''Valeur''', saisir '''RequireMutualAuthentication=1,RequireIntegrity=1'''. | |||

## Puis, ajouter une seconde ligne avec les éléments suivants : | |||

##* Dans le champ '''Nom de la valeur''', saisir '''\\*\SYSVOL'''. | |||

##* Dans le champ '''Valeur''', saisir '''RequireMutualAuthentication=1,RequireIntegrity=1'''.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_HARDENEDPATH_SETTINGS_SHOW.png]] | |||

## Cliquer sur le bouton {{Bouton|OK}} pour enregistrer les paramètres. | |||

# De retour sur la boîte de dialogue '''Propriétés''', cliquer sur le bouton {{Bouton|OK}} pour enregistrer la GPO. | |||

{{ Box Remarque | objet=Un redémarrage des postes clients pourra être requis pour la bonne application des paramètres. }} | |||

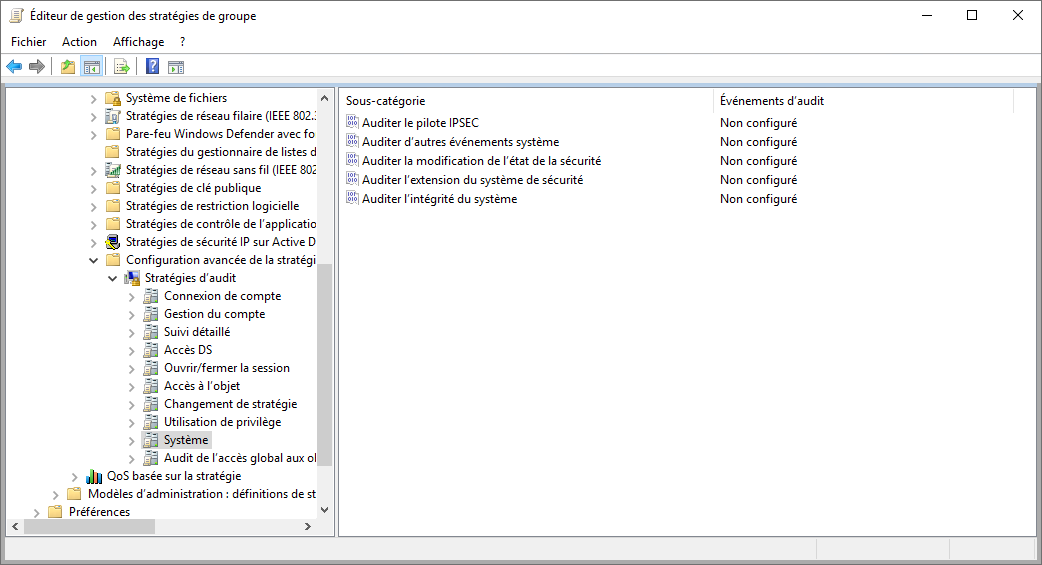

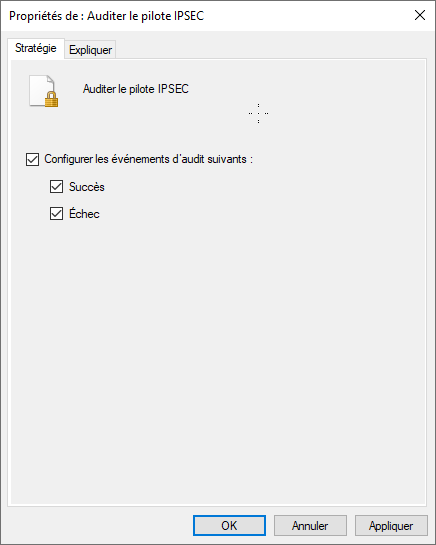

== Blindage Kerberos == | == Blindage Kerberos == | ||

{{Synthèse Score Sécurité|oradad={{Score ORADAD 1}} {{Score ORADAD 2}}|pingcastle=0|compatibilite=Windows Server 2012 et ultérieure<br />Windows 8 et ultérieure|CVE=—|correctifs=—}} | {{Synthèse Score Sécurité|oradad={{Score ORADAD 1}} {{Score ORADAD 2}}|pingcastle=0|mo={{Feu rouge}}|criticite={{Feu rouge}}|compatibilite=Windows Server 2012 et ultérieure<br />Windows 8 et ultérieure|CVE=—|correctifs=—}} | ||

Le '''blindage Kerberos''' sécurise la transaction avec les informations du compte d’ordinateur. Sa mise en œuvre est opérée sur plusieurs niveaux : | Le '''blindage Kerberos''' sécurise la transaction avec les informations du compte d’ordinateur. Sa mise en œuvre est opérée sur plusieurs niveaux : | ||

| Ligne 128 : | Ligne 266 : | ||

=== Application par GPO au niveau des clients === | === Application par GPO au niveau des clients === | ||

# Ouvrir | # Ouvrir le '''Tableau de bord''' du '''Gestionnaire de serveur''' puis depuis le menu '''Outils''', cliquer sur '''Gestions des stratégies de groupe'''. | ||

# | # Faire un clic droit sur la '''racine du domaine''' puis '''Créer un objet GPO dans ce domaine, et le lier ici...''' . | ||

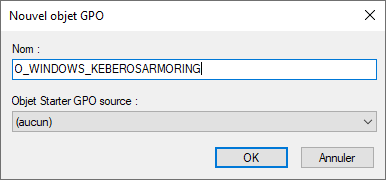

# | # Nommer la GPO '''O_WINDOWS_KEBEROSARMORING''' puis cliquer sur le bouton {{Bouton|OK}}.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_KEBEROSARMORING.png]] | ||

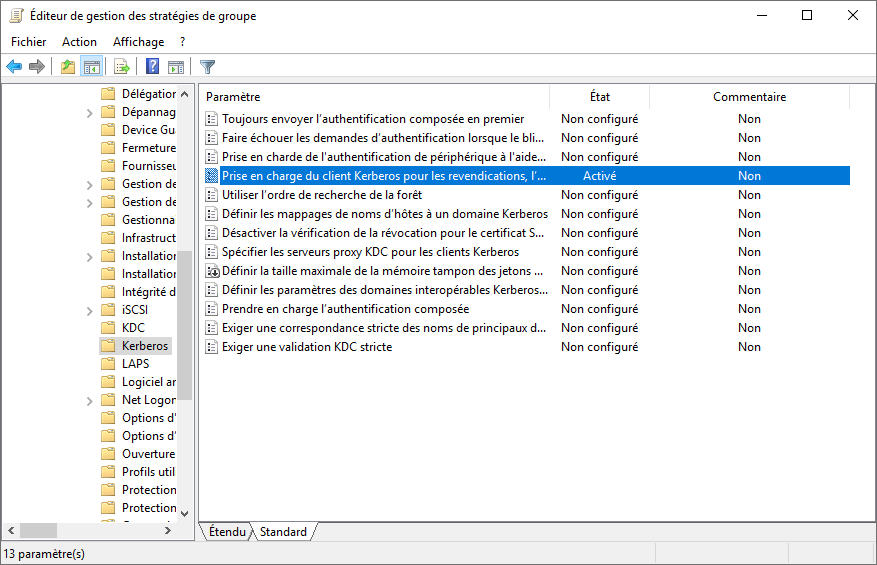

# Modifier la GPO puis accéder à la stratégie '''Configuration ordinateur''' / '''Stratégies''' / '''Modèle d'administration''' / '''Paramètres de sécurité''' / '''Système''' / '''Kerberos'''.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_KEBEROSARMORING_EDIT.png]] | |||

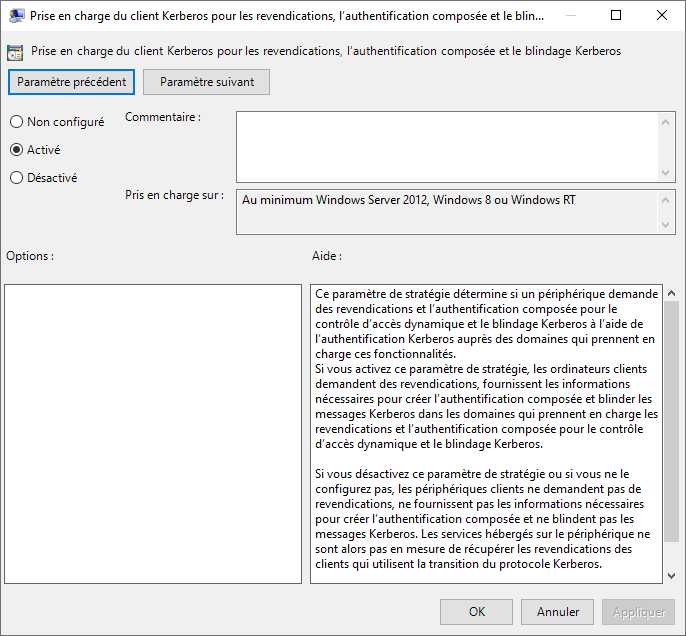

# Accéder aux propriétés de la stratégie '''Prise en charge du client Kerberos pour les revendications, l'authentification composée et le blindage Kerberos''' puis sélectionner l'option '''Activé''' et cliquer sur le bouton {{Bouton|OK}} pour valider.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_KEBEROSARMORING_REVENDICATION_AUTHENTIFICATION_BLINDAGE_SETTINGS.png]] | |||

=== Application au niveau des contrôleurs de domaine (DC) === | === Application au niveau des contrôleurs de domaine (DC) === | ||

| Ligne 138 : | Ligne 278 : | ||

* '''Forcé''' : pour autoriser uniquement les requêtes Kerberos blindés sur le réseau on peut définir ce paramètre sur '''Rejeter les demandes d’authentification non blindées'''. | * '''Forcé''' : pour autoriser uniquement les requêtes Kerberos blindés sur le réseau on peut définir ce paramètre sur '''Rejeter les demandes d’authentification non blindées'''. | ||

{{ Box Attention | objet=Si votre parc est équipé de machines vétustes de type '''Windows 7''' et '''Windows Serveur 2008''', privilégiez un fonctionnement ''« hybride »''. }} | |||

# Ouvrir | |||

# | {{ Box Danger | objet=Ce paramètre est susceptible de bloquer toutes authentifications sur Active Directory. Veuillez agir avec prudence. }} | ||

# | |||

# Ouvrir le '''Tableau de bord''' du '''Gestionnaire de serveur''' puis depuis le menu '''Outils''', cliquer sur '''Gestions des stratégies de groupe'''. | |||

# Faire un clic droit sur '''Domain Controllers''' puis '''Créer un objet GPO dans ce domaine, et le lier ici...''' . | |||

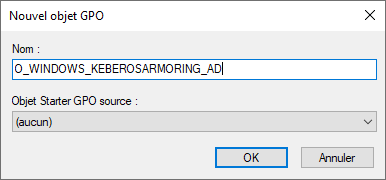

# Nommer la GPO '''O_WINDOWS_KEBEROSARMORING_AD''' puis cliquer sur le bouton {{Bouton|OK}}.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_KEBEROSARMORING_AD.png]] | |||

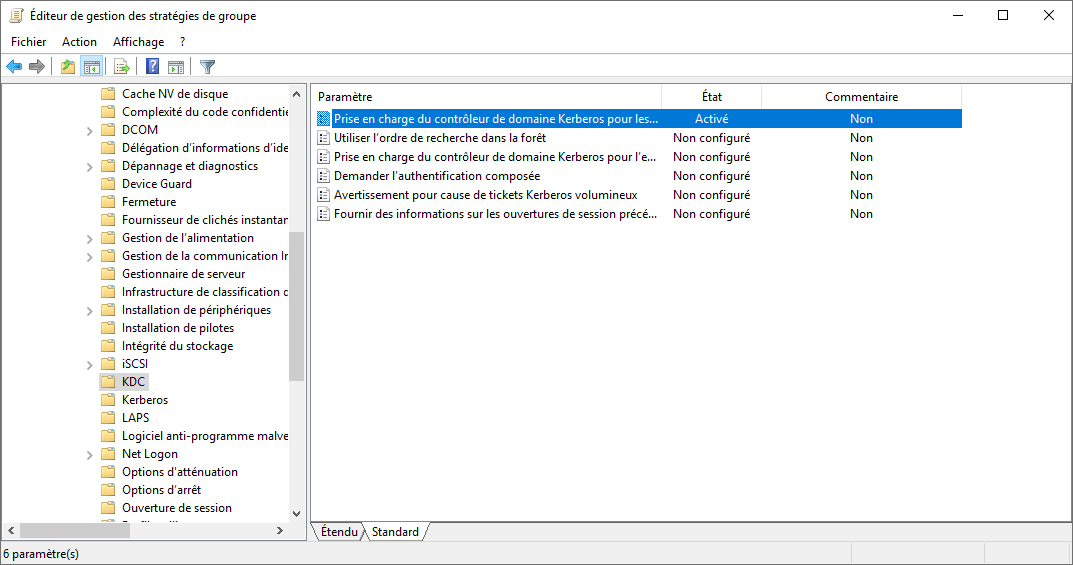

# Modifier la GPO puis accéder à la stratégie '''Configuration ordinateur''' / '''Stratégies''' / '''Modèle d'administration''' / '''Système''' / '''KDC'''.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_KEBEROSARMORING_AD_EDIT.png]] | |||

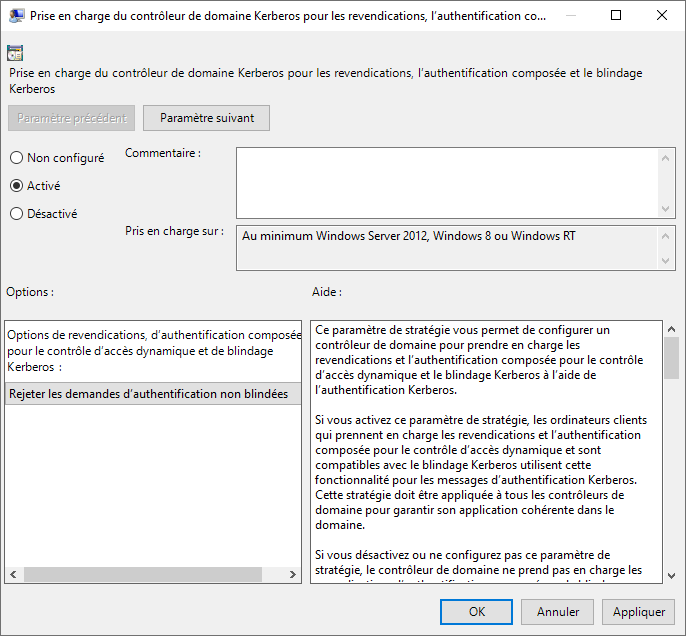

# Accéder aux propriétés de la stratégie '''Prise en charge du contrôleur de domaine Kerberos pour les revendications, l'authentification composée et le blindage Kerberos''' : | |||

## Sélectionner l'option '''Activé'''. | |||

## Depuis le menu de sélection '''Options de revendications, d'authentification composée pour le contrôle d'accès dynamique et de blindage Kerberos''', sélectionner '''Rejeter les demandes d'authentification non blindées'''.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_KEBEROSARMORING_AD_REVENDICATION_AUTHENTIFICATION_BLINDAGE_SETTINGS.png]] | |||

## Cliquer sur le bouton {{Bouton|OK}} pour valider. | |||

{{ Box Remarque | objet=Vous pouvez positionner la valeur de cette stratégie à '''Pris en charge'''. Ainsi, les clients le supportant utiliseront le blindage Kerberos sans pour autant bloquer les clients compatibles. }} | |||

=== | === Paramétrage du silos d'authentification avec blindage Kerberos === | ||

Pour des raisons de sécurité et de préservation des comptes sensibles, il est nécessaire de forcer le blindage Kerberos. Pour cette raison, le blindage est paramétré au niveau d’une stratégie d’authentification qui contiendra les ordinateurs pour lesquels le blindage sera requis. | Pour des raisons de sécurité et de préservation des comptes sensibles, il est nécessaire de forcer le blindage Kerberos. Pour cette raison, le blindage est paramétré au niveau d’une stratégie d’authentification qui contiendra les ordinateurs pour lesquels le blindage sera requis. | ||

# Ouvrir le ''' | |||

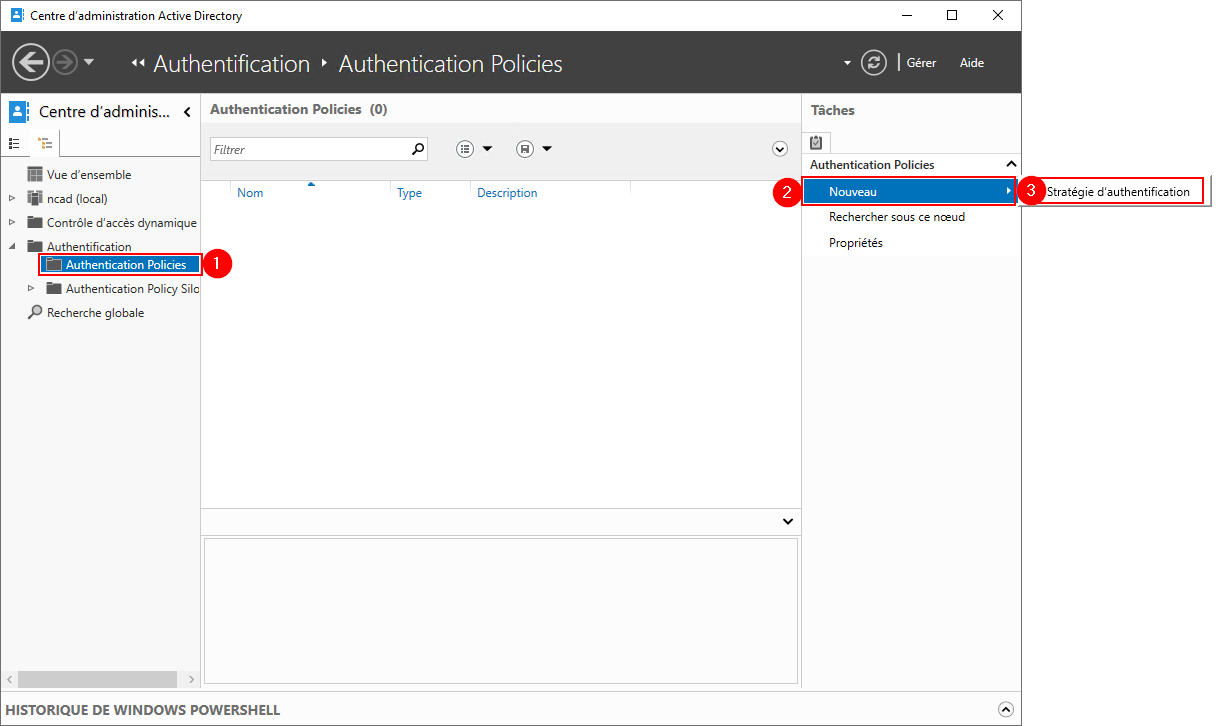

# Ouvrir le '''Tableau de bord''' du '''Gestionnaire de serveur''' puis depuis le menu '''Outils''', cliquer sur '''Centre d'administration Active Directory'''. | |||

# Basculer sur la vue '''Arborescence''' en cliquant sur l’onglet '''liste'''. | # Basculer sur la vue '''Arborescence''' en cliquant sur l’onglet '''liste'''. | ||

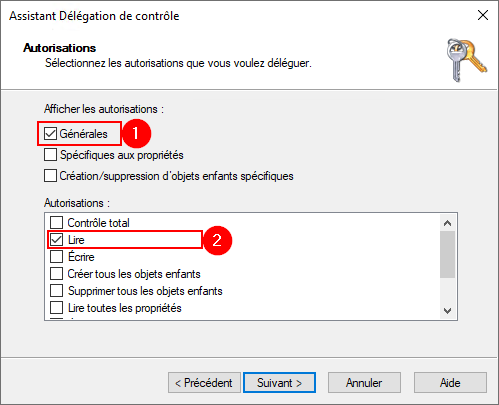

# | # Accéder à l'arborescence '''Authentification''' / '''Authentication Policies'''{{Exp|1}} puis - depuis le menu '''Tâches''' - cliquer sur '''Nouveau'''{{Exp|2}} / '''Stratégie d'authentification'''{{Exp|3}}.<br />[[Image:CAAD_AUTHENTIFICATION_POLICY_FORCE-AUTH-KERBEROSARMORING_NEW.png]] | ||

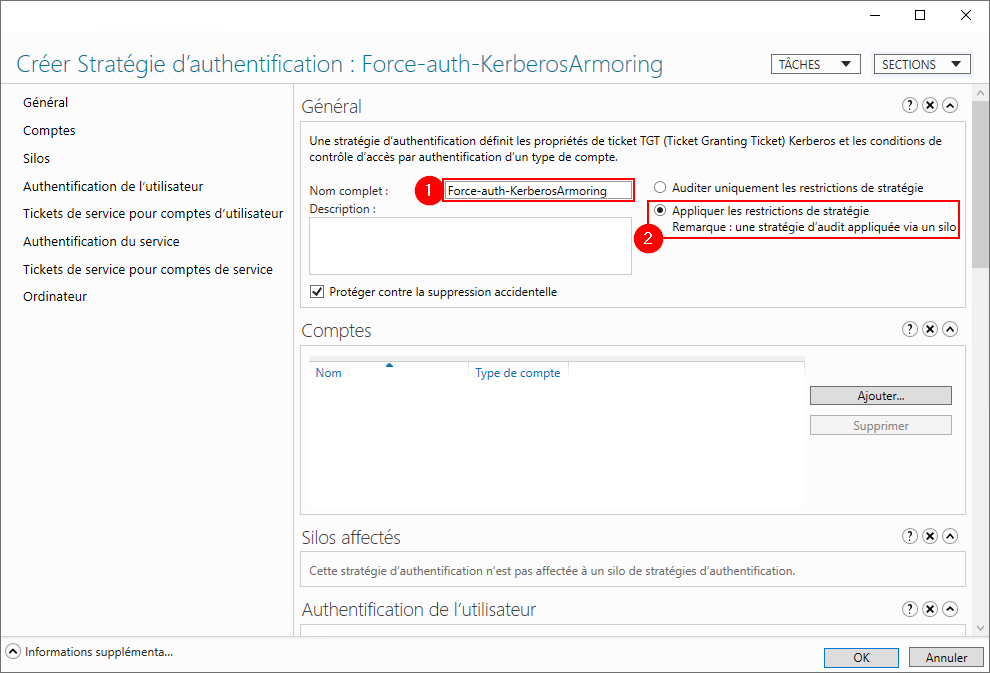

# Depuis la section '''Général''', | # La fenêtre '''Créer Stratégie d'authentification''' s'ouvre. Depuis la section '''Général''' : | ||

## Dans le champ '''Nom complet''', saisir '''Force-Auth-KerberosArmoring'''{{Exp|1}}. | |||

## Sélectionner l'option '''Appliquer les restrictions de stratégie'''{{Exp|2}}.<br />[[Image:CAAD_AUTHENTIFICATION_POLICY_FORCE-AUTH-KERBEROSARMORING_GENERAL_SETTINGS.png]] | |||

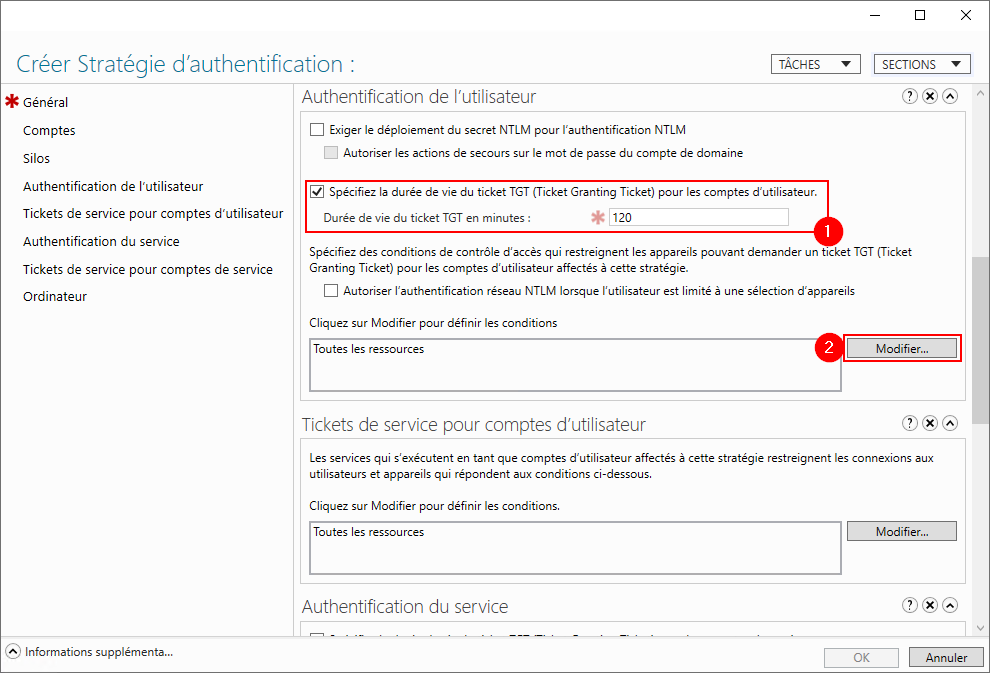

# Depuis la section '''Authentification de l'utilisateur''' : | |||

## Cocher l'option '''Spécifiez la durée de vue du ticket TGT pour les comptes utilisateur'''{{Exp|1}}. | |||

## Dans le champ '''Durée de vie du ticket TGT en minutes''', saisir la valeur '''120'''{{Exp|1}}. | |||

## Dans la zone '''Cliquez sur Modifier pour définir les conditions''', cliquer sur le bouton {{Bouton|Modifier...}}{{Exp|2}}.<br />[[Image:CAAD_AUTHENTIFICATION_POLICY_FORCE-AUTH-KERBEROSARMORING_AUTHENTIFICATION_UTILISATEUR_SETTINGS.png]] | |||

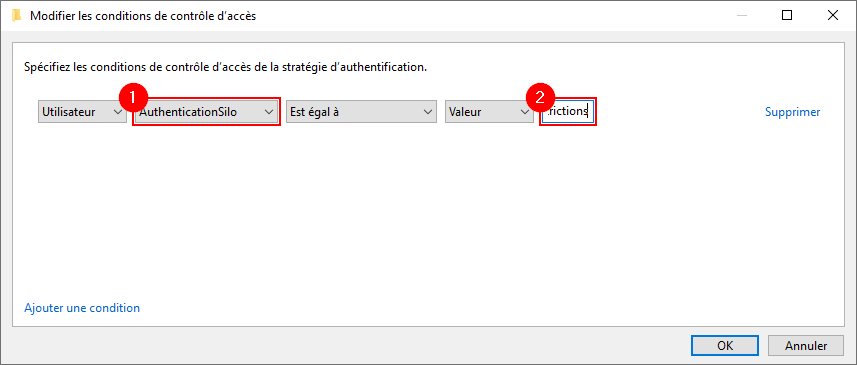

### Depuis la boîte de dialogue '''Modifier les conditions de contrôle d'accès''', sélectionner le critère '''AuthenticationSilo'''{{Exp|1}} puis comme valeur saisir '''Silo-Auth-Admin-Restrictions'''{{Exp|2}}. Cliquer sur le bouton {{Bouton|OK}} pour enregistrer la condition.<br />[[Image:CAAD_AUTHENTIFICATION_POLICY_FORCE-AUTH-KERBEROSARMORING_AUTHENTIFICATION_UTILISATEUR_CONDITIONS_ADD.png]] | |||

## De retour sur la fenêtre '''Créer Stratégie d'authentification''', cliquer sur le bouton {{Bouton|OK}} pour enregistrer les paramètres. | |||

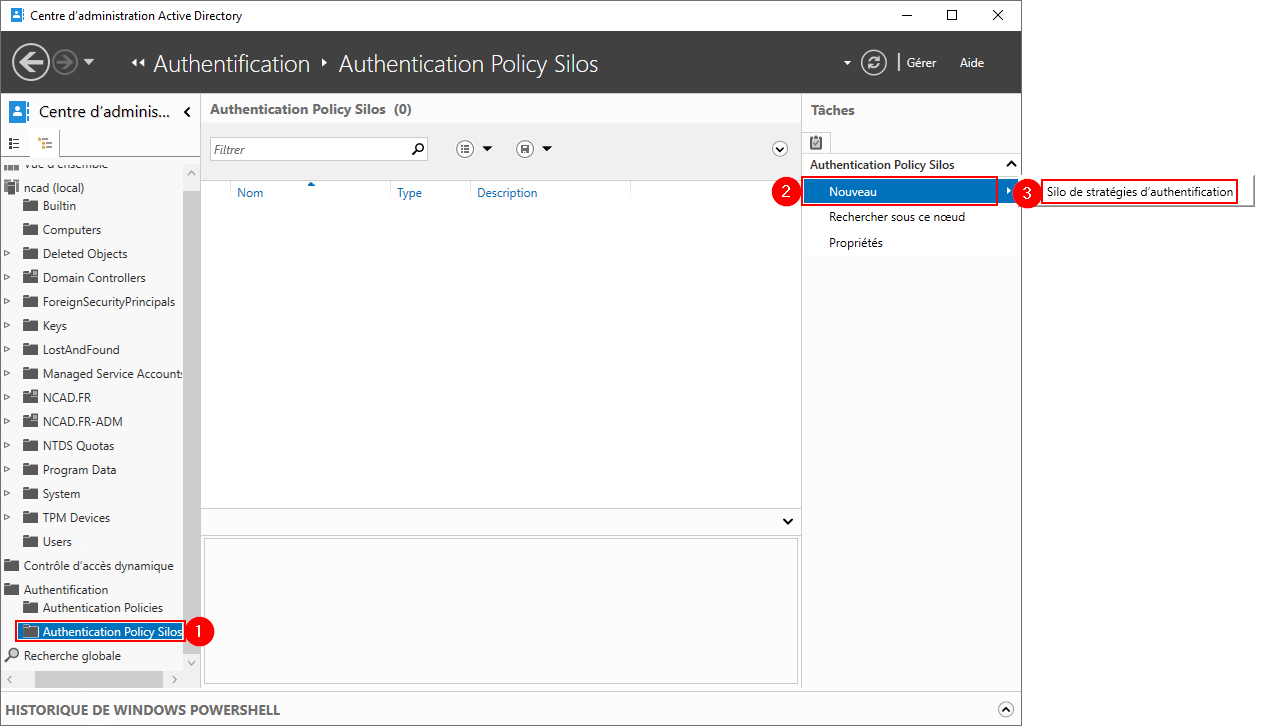

# Accéder à l'arborescence '''Authentification''' / '''Authentication Policy Silos'''{{Exp|1}} puis - depuis le menu '''Tâches''' - cliquer sur '''Nouveau'''{{Exp|2}} / '''Silo de stratégie d'authentification'''{{Exp|3}}.<br />[[Image:CAAD_AUTHENTIFICATION_POLICY_SILOS_SILO-AUTH-ADMIN-RESTRICTIONS_NEW.png]] | |||

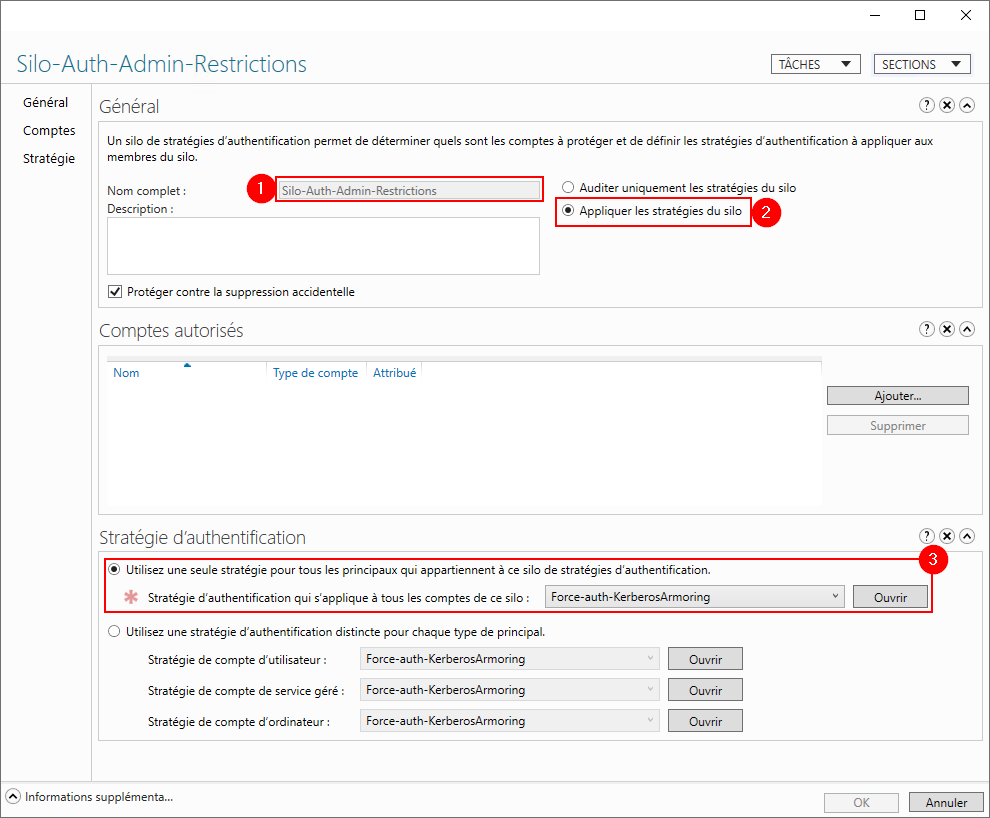

# La fenêtre '''Créer Silo de stratégie d'authentification''' s'ouvre. Depuis la section '''Général''' : | |||

## Dans le champ '''Nom complet''', saisir '''Silo-Auth-Admin-Restrictions'''{{Exp|1}}. | |||

## Sélectionner l'option '''Appliquer les stratégies du silo'''{{Exp|2}}. | |||

# Depuis la section '''Stratégie d'authentification''' : | |||

## Sélectionner l'option '''Utilisez une seule stratégie pour tous les principaux qui appartiennent à ce silo de stratégies d'authentification'''{{Exp|3}}. | |||

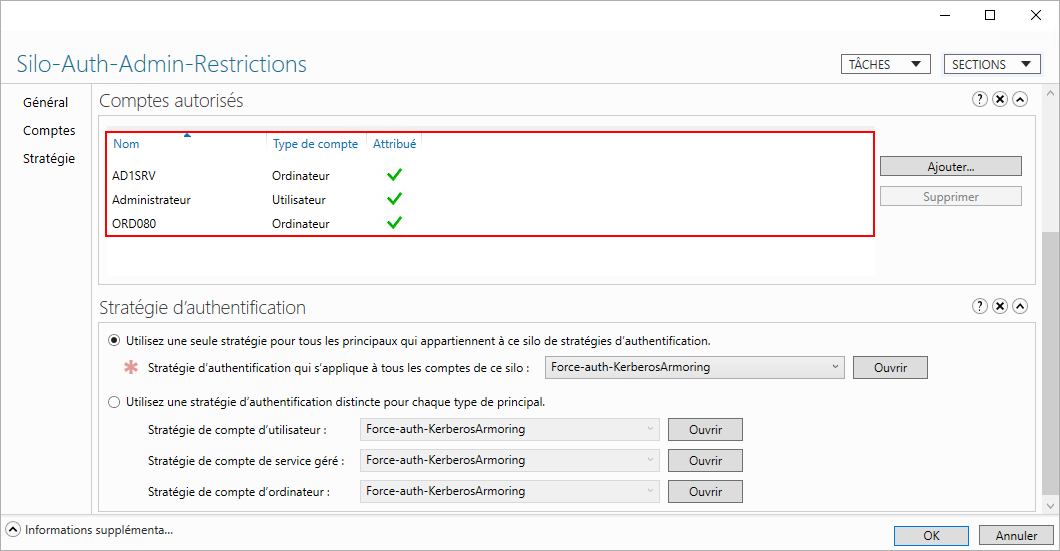

# Cliquer sur le bouton {{Bouton|OK}} pour enregistrer les paramètres.<br />[[Image:CAAD_AUTHENTIFICATION_POLICY_SILOS_SILO-AUTH-ADMIN-RESTRICTIONS_SETTINGS.png]] | |||

=== Affectation du silo de stratégie d'authentification === | |||

Cette stratégie s'applique aussi bien aux comptes utilisateurs qu'aux comptes machines. | |||

Dans notre exemple, le silo de stratégie d'authentification sera définit pour : | |||

# Ouvrir le ''' | * Le compte utilisateur '''Administrateur''' ''(compte utilisateur Administrateur du domaine)''. | ||

* Le compte ordinateur '''AD01SRV''' ''(Serveur Active Directory)''. | |||

* Le compte ordinateur '''ORD080''' ''(Ordinateur du domaine dédié aux administrateur IT)''. | |||

# Ouvrir le '''Tableau de bord''' du '''Gestionnaire de serveur''' puis depuis le menu '''Outils''', cliquer sur '''Centre d'administration Active Directory'''. | |||

# Basculer sur la vue '''Arborescence''' en cliquant sur l’onglet '''liste'''. | # Basculer sur la vue '''Arborescence''' en cliquant sur l’onglet '''liste'''. | ||

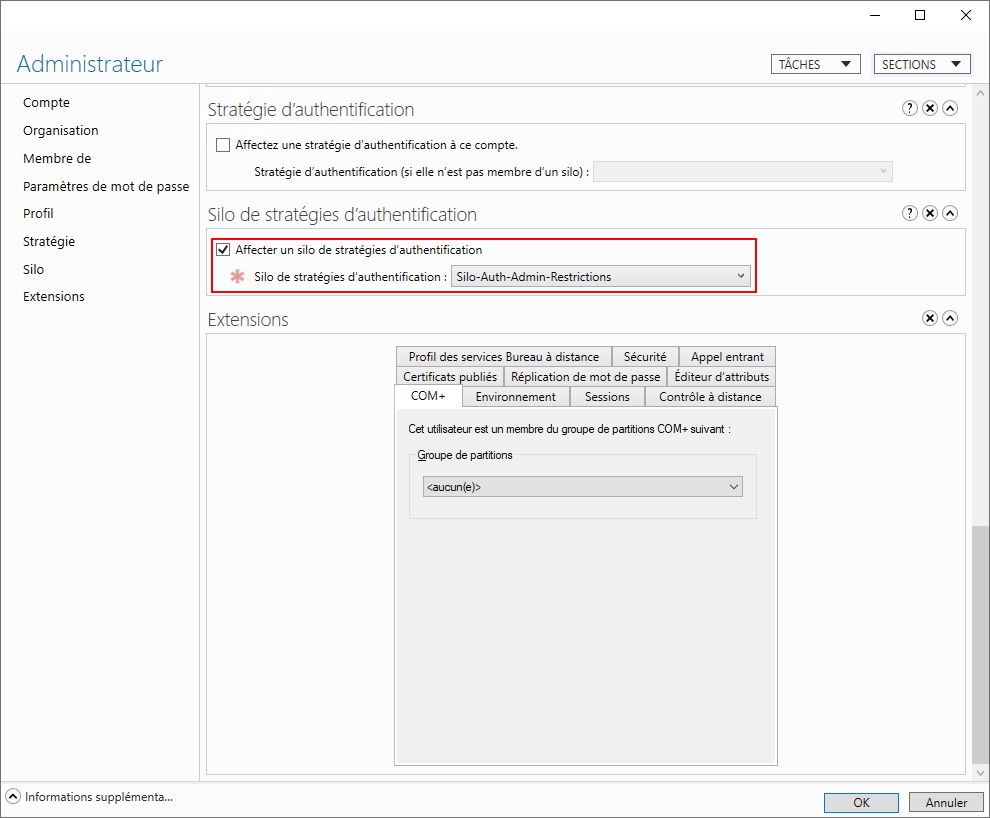

# | # Depuis l'arborescence '''ncad (local)''' / '''Users''', accéder aux '''Propriétés''' du compte '''Administrateur'''. | ||

# Depuis la section '''Silo de stratégies d'authentification''', activer la fonction '''Affecter un silo de stratégies d'authentification''' puis, depuis la liste déroulante, sélectionner la stratégie '''Silo-Auth-Admin-Restrictions'''. Cliquer sur le bouton {{Bouton|OK}} pour enregistrer les paramètres.<br />[[Image:CAAD_ACCOUNT_PROPERTY_SILO_AUTHENTIFICATION.png]] | |||

# Répéter cette opération pour les comptes ordinateur '''ORD080''' et '''AD01SRV'''. | |||

## | # On peut aussi observer la liste des comptes pour lesquels le silo de stratégies d'authentification est positionné en accédant aux propriétés du silo et en observant le listing dans la section '''Comptes autorisés'''.<br />[[Image:CAAD_AUTHENTIFICATION_POLICY_SILOS_SILO-AUTH-ADMIN-RESTRICTIONS_COMPTES_AUTORISES_SETTINGS.png]] | ||

# | |||

## Depuis | == Authentification == | ||

## Depuis | |||

=== Protection LSA renforcée === | |||

## | |||

## | {{Synthèse Score Sécurité|oradad=—|pingcastle=—|mo={{Feu orange}}|criticite={{Feu rouge}}|compatibilite=Windows Server 2012 R2 et ultérieure<br />Windows 8.1 et ultérieure|CVE=—|correctifs=[https://learn.microsoft.com/fr-fr/windows-server/security/credentials-protection-and-management/credentials-protection-and-management Présentation de la fonctionnalité]<br />[https://learn.microsoft.com/fr-fr/windows-server/security/credentials-protection-and-management/configuring-additional-lsa-protection Documentation Microsoft]<br />[https://book.hacktricks.xyz/v/fr/windows-hardening/stealing-credentials/credentials-protections Exploit HackTricks]}} | ||

## Depuis | |||

==== Objet de la stratégie ==== | |||

{{Citation|L’autorité LSA, qui comprend le processus '''LSASS ''(Local Security Authority Server Service)''''', valide les utilisateurs pour les connexions locales et à distance, et applique les stratégies de sécurité locales. À compter de '''Windows 8.1''' et ultérieur, une protection renforcée pour l’autorité LSA est fournie pour empêcher une lecture de la mémoire et une injection de code par des processus non protégés. Cette fonctionnalité renforce la sécurité des informations d’identification stockées et gérées par l’autorité LSA.|Source: [https://learn.microsoft.com/fr-fr/windows-server/security/credentials-protection-and-management/configuring-additional-lsa-protection Documentation Microsoft]}} | |||

{{ Box Attention | objet=Les applications tierces non signées utilisant l'autorité LSA pour l'authentification Active Directory ne fonctionneront plus après cette mesure. }} | |||

==== Mise en place de la stratégie ==== | |||

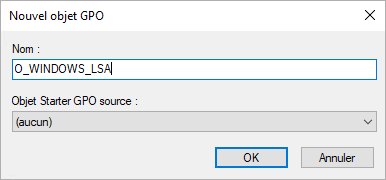

# Ouvrir le '''Tableau de bord''' du '''Gestionnaire de serveur''' puis depuis le menu '''Outils''', cliquer sur '''Gestions des stratégies de groupe'''. | |||

# Faire un clic droit sur l'objet '''NCAD.FR''' puis '''Créer un objet GPO dans ce domaine, et le lier ici...''' . | |||

# Nommer la GPO '''O_WINDOWS_LSA''' puis cliquer sur le bouton {{Bouton|OK}}.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_LSA.png]] | |||

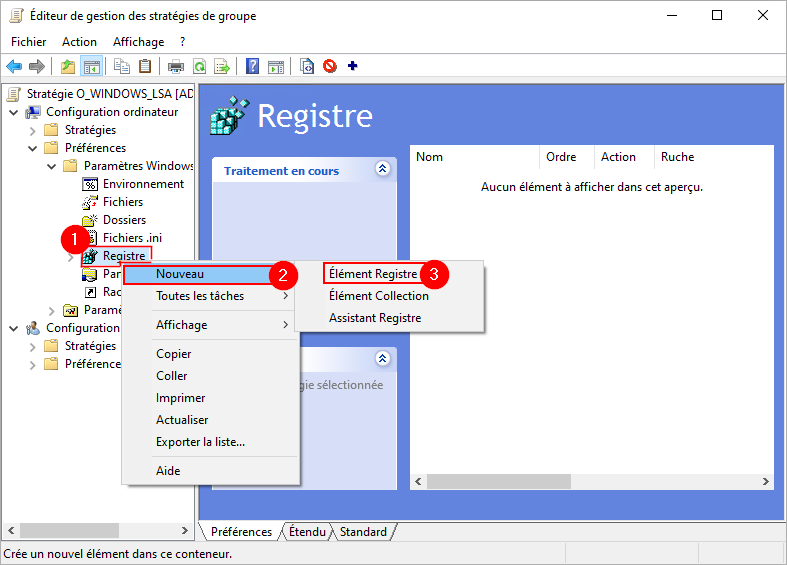

# Modifier la GPO puis accéder à la stratégie '''Configuration ordinateur''' / '''Préférences''' / '''Paramètres Windows''' / '''Registre'''{{Exp|1}} puis faire un clic droit sur l'item et '''Nouveau'''{{Exp|2}} / '''Elément de registre'''{{Exp|3}}.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_LSA_EDIT.png]] | |||

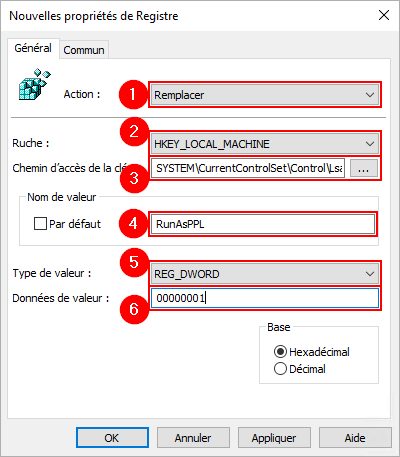

# Depuis la boîte de dialogue des '''Nouvelles propriétés de Registre''' : | |||

## Depuis le menu de sélection '''Action''', sélectionner la valeur '''Remplacer'''{{Exp|1}}. | |||

## Depuis le menu de sélection '''Ruche''', sélectionner la valeur '''HKEY_LOCAL_MACHINE'''{{Exp|2}}. | |||

## Depuis le champs '''Chemin d'accès de la clé ''', saisir '''SYSTEM\CurrentControlSet\Control\Lsa'''{{Exp|3}}. | |||

## Depuis le champs '''Nom de la valeur''', saisir '''RunAsPPL'''{{Exp|4}}. | |||

## Depuis le menu de sélection '''Type de valeur''', sélectionner la valeur '''REG_DWORD'''{{Exp|5}}. | |||

## Depuis le champs '''Données de valeur''', saisir '''1'''{{Exp|6}}.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_LSA_RUNASPPL_SETTINGS.png]] | |||

## Cliquer sur le bouton {{Bouton|OK}} pour enregistrer les paramètres. | |||

# Pour forcer l'application de la stratégie sur le poste, exécuter le commande {{Commande|gpupdate /force}} | |||

# Procéder au redémarrage du poste. | |||

{{ Box Remarque | objet=Vous pouvez auditer cette stratégie en affectant la valeur <span style="color:green">8</span> au lieu de <span style="color:red">1</span>. Un évènement d'audit apparaîtra dans les journaux Windows sans pour autant bloquer l'application non signée. }} | |||

{{ Box | ==== Auditer la stratégie ==== | ||

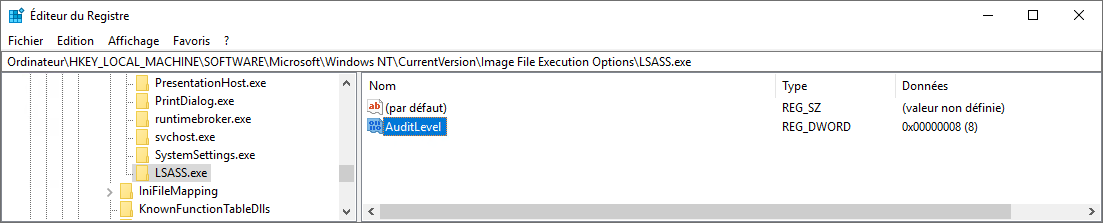

# Ouvrir le '''Tableau de bord''' du '''Gestionnaire de serveur''' puis depuis le menu '''Outils''', cliquer sur '''Editeur du Registre'''. | |||

# Se rendre dans la ruche {{Clé de registre|HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\LSASS.exe}}. Si cette clé n’existe pas, la créer. | |||

# Créer / Modifier la clé de type '''DWORD''' nommée '''AuditLevel'''. | |||

# Renseigner comme valeur décimal '''8''' puis cliquer sur le bouton {{Bouton|OK}}.<br />[[Image:MMCREGEDIT_HKLM_SOFTWARE_MICROSOFT_WINDOWSNT_CURRENTVERSION_IMAGE_FILE_EXECUTION_OPTIONS_LSASS.png]] | |||

# Les '''évènements LSASS.exe''' sont visibles depuis l’'''Observateur d’évènement''' à l’emplacement '''Journaux des applications et des services''' / '''Microsoft''' / '''Windows''' / '''CodeIntegrity''' / '''Opérationnel'''. | |||

{| class="wikitable alternance centre" | |||

|- | |||

! Evènements | |||

! Description | |||

|- | |||

| 3065 | |||

| Signale qu’une vérification de l’intégrité du code a déterminé qu’un processus, généralement LSASS.exe, a tenté de charger un pilote qui ne répondait pas aux conditions requises en matière de sécurité pour les sections partagées. Toutefois, en raison de la stratégie système actuellement définie, le chargement de l’image a été autorisé. | |||

|- | |||

| 3066 | |||

| Signale qu’une vérification de l’intégrité du code a déterminé qu’un processus, généralement LSASS.exe, a tenté de charger un pilote qui ne répondait pas aux conditions requises en matière de niveau de signature Microsoft. Toutefois, en raison de la stratégie système actuellement définie, le chargement de l’image a été autorisé. | |||

|- | |||

| <span style="color:orange">{{#fas:exclamation-triangle}}</span> 3033 | |||

| Signale qu’une vérification de l’intégrité du code a déterminé qu’un processus, généralement LSASS.exe, a tenté de charger un pilote qui ne répondait pas aux conditions requises en matière de niveau de signature Microsoft. | |||

|- | |||

| <span style="color:orange">{{#fas:exclamation-triangle}}</span> 3063 | |||

| Signale qu’une vérification de l’intégrité du code a déterminé qu’un processus, généralement LSASS.exe, a tenté de charger un pilote qui ne répondait pas aux conditions requises en matière de sécurité pour les sections partagées. | |||

|} | |||

* Pour vérifier les s’il y a des processus d’authentification ne parvenant pas à communiquer correctement avec l’'''autorité LSA''', exécuter le code '''PowerShell''' ci-dessous sur les '''contrôleurs de domaine''' : | |||

{{ Box Console | objet=$Events = Get-WinEvent -Logname Microsoft-Windows-CodeIntegrity/operational -FilterXPath "Event[System[(EventID=3065)]] or Event[System[(EventID=3066)]] or Event[System[(EventID=3063)]] or Event[System[(EventID=3033)]]" | |||

$Events | Out-Gridview }} | |||

{{ Box Attention | objet=Les événement '''3065''' et '''3066''' indiquent que la stratégie - si elle est mise en production - va impacter le bon fonctionnement de certains programmes. Il est nécessaire de se rapprocher des éditeurs des logiciels pour lesquels ces événements sont déclenchés. }} | |||

==== Vérifier la stratégie ==== | |||

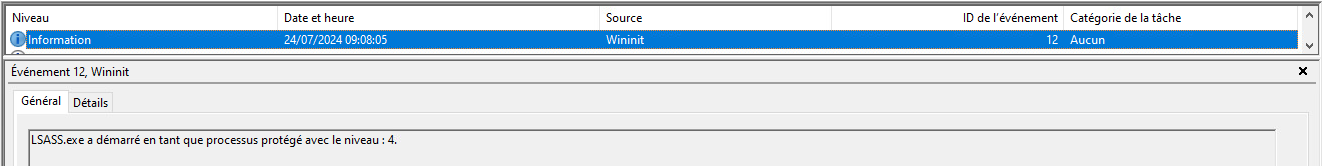

* Depuis la console '''Observateur d'événements''', dans le journal '''Journaux Windows''' / '''Système''', observer les événements '''WinInit''' suivants : | |||

12 : LSASS.exe a démarré en tant que processus protégé avec le niveau : 4 | |||

[[Image:MMCEVENT_WININIT_12_LSA_ENABLED.png]] | |||

==== Démonstration ==== | |||

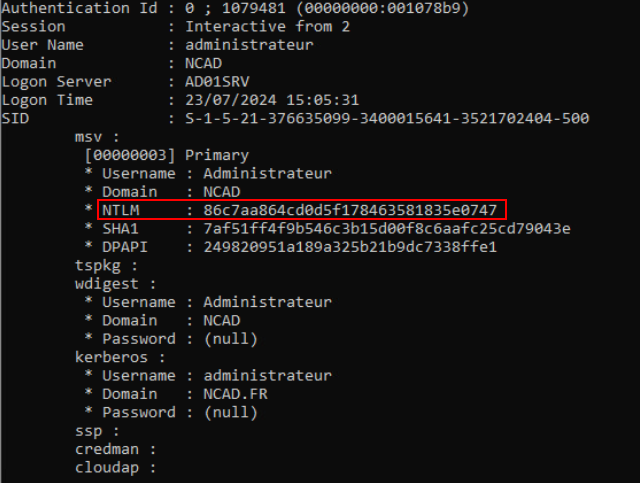

Avant application de la stratégie, on va lire les identifiants en mémoire sur la machine à l'aide de '''Mimikatz'''. | |||

* On exécute l'application avec un compte disposant des '''privilèges administrateur local''' du poste. | |||

* On bascule en '''mode privilégié''' avec la commande : {{Commande|privilege::debug}} | |||

* On interroge le '''processus LSA''' pour récupérer les '''identifiants en mémoire''' sur le poste avec la commande : {{Commande|sekurlsa::logonPasswords}}<br />[[Image:MIMIKATZ_SEKURLSA_LOGONPASSWORDS_ADMINISTRATEUR.png]] | |||

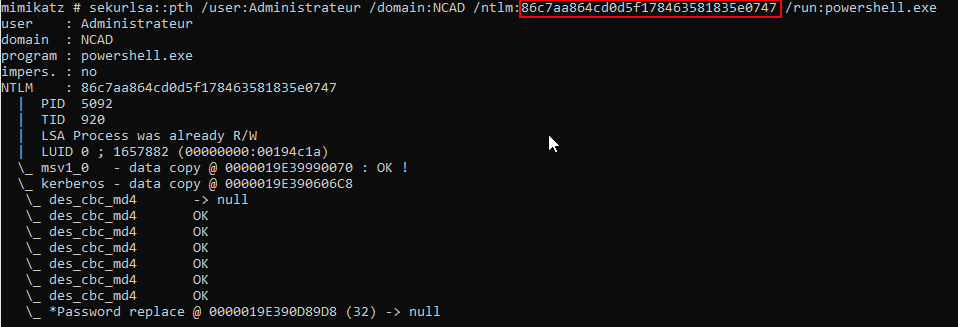

* Grâce à la récupération du '''hash NTLM''', on peut s'octroyer l'exécution d'un Shell avec des droits '''Administrateur du domaine''' : {{Commande|sekurlsa::pth /user:Administrateur /domain:NCAD /ntlm:<hash_ntlm> /run:powershell.exe}}<br />[[Image:MIMIKATZ_SEKURLSA_PTH_ADMINISTRATOR.png]] | |||

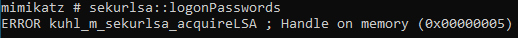

* Maintenant, après application de la protection du '''processus LSA''', il devient impossible d'extraire les identifiants stockés en mémoire :<br />[[Image:MIMIKATZ_SEKURLSA_LOGONPASSWORDS_ADMINISTRATEUR_LSA_PROTECT.png]] | |||

== Restrictions des comptes standards == | == Restrictions des comptes standards == | ||

| Ligne 174 : | Ligne 417 : | ||

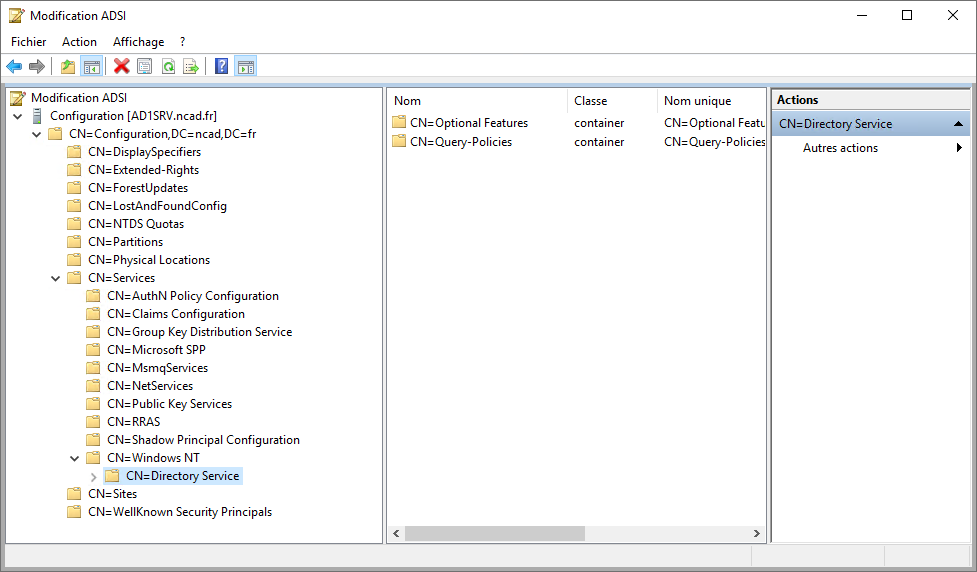

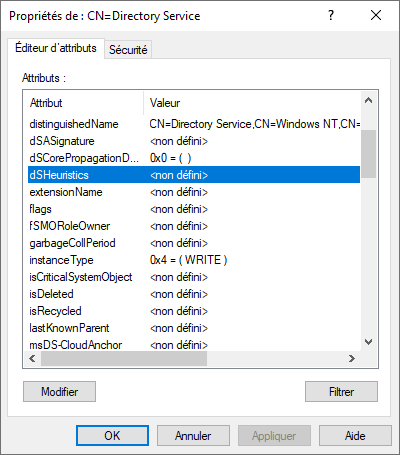

=== Attribut dsHeuristics === | === Attribut dsHeuristics === | ||

{{Synthèse Score Sécurité|oradad={{Score ORADAD 3}}[https://www.cert.ssi.gouv.fr/uploads/ad_checklist.html#vuln_dsheuristics_bad {{Exp|1}}]|pingcastle=0|compatibilite=Windows Server 2008 SP2 et ultérieure|CVE=[https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-42291 CVE-2021-42291]|correctifs=[https://support.microsoft.com/fr-fr/topic/kb5008383-mises-%C3%A0-jour-des-autorisations-active-directory-cve-2021-42291-536d5555-ffba-4248-a60e-d6cbc849cde1 KB5008383]}} | {{Synthèse Score Sécurité|oradad={{Score ORADAD 3}}[https://www.cert.ssi.gouv.fr/uploads/ad_checklist.html#vuln_dsheuristics_bad {{Exp|1}}]|pingcastle=0|mo={{Feu vert}}|criticite={{Feu rouge}}|compatibilite=Windows Server 2008 SP2 et ultérieure|CVE=[https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-42291 CVE-2021-42291 ''(CVS:8.8)'']|correctifs=[https://support.microsoft.com/fr-fr/topic/kb5008383-mises-%C3%A0-jour-des-autorisations-active-directory-cve-2021-42291-536d5555-ffba-4248-a60e-d6cbc849cde1 KB5008383]}} | ||

==== Définition de l’attribut ==== | ==== Définition de l’attribut ==== | ||

| Ligne 196 : | Ligne 439 : | ||

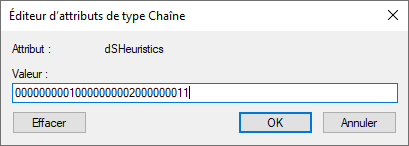

#* Saisir la valeur '''00000000010000000002000000011''' puis cliquer sur le bouton {{Bouton|OK}}.<br />[[Image:DSH_ADSI_CONFIGURATION_DIRECTORY_SERVICE_EDIT_dsHeuristics.png]] | #* Saisir la valeur '''00000000010000000002000000011''' puis cliquer sur le bouton {{Bouton|OK}}.<br />[[Image:DSH_ADSI_CONFIGURATION_DIRECTORY_SERVICE_EDIT_dsHeuristics.png]] | ||

# De retour sur la boîte de dialogue des '''Propriétés''', cliquer sur le bouton {{Bouton|OK}} pour sauvegarder les paramètres.<br />[[Image:DSH_ADSI_CONFIGURATION_DIRECTORY_SERVICE_PROPERTIES_AFTER.png]] | # De retour sur la boîte de dialogue des '''Propriétés''', cliquer sur le bouton {{Bouton|OK}} pour sauvegarder les paramètres.<br />[[Image:DSH_ADSI_CONFIGURATION_DIRECTORY_SERVICE_PROPERTIES_AFTER.png]] | ||

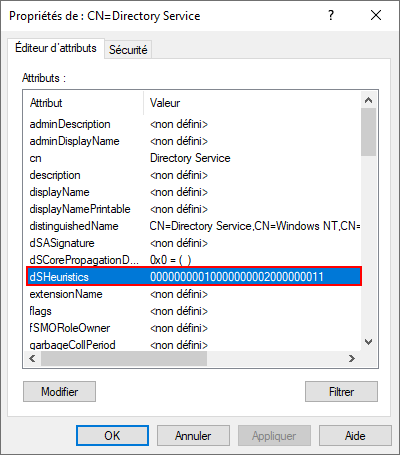

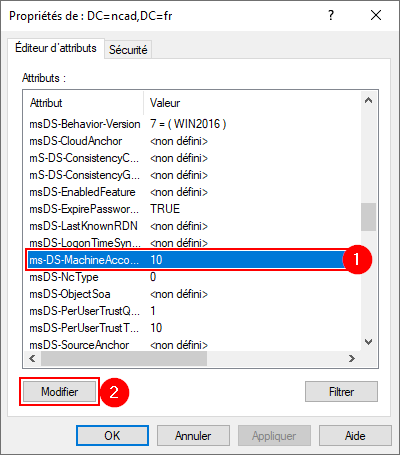

=== Interdire aux utilisateur de pouvoir ajouter des ordinateurs au domaine === | |||

{{Synthèse Score Sécurité|oradad={{Score ORADAD 4}}|pingcastle=10|mo={{Feu vert}}|criticite={{Feu rouge}}|compatibilite=Windows Server 2008 et ultérieure|CVE=[https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-42287 CVE-2021-42287 ''(CVS:7.5)'']|correctifs=[https://support.microsoft.com/fr-fr/topic/kb5008380-mises-%C3%A0-jour-d-authentification-cve-2021-42287-9dafac11-e0d0-4cb8-959a-143bd0201041 KB5008380]}} | |||

==== Objet de la stratégie ==== | |||

{{Citation|Par défaut les utilisateurs authentifiés peuvent joindre '''10 machines''' au domaine. Cette valeur est contrôlée par l'attribut '''ms-DS-MachineAccountQuota''' de la racine du domaine.<br /> | |||

Les comptes machine ajoutés ont alors pour propriétaire le compte utilisé, lui offrant un contrôle total dessus. La vulnérabilité '''CVE-2021-42287''' utilisait des machines jointes pour réaliser une élévation de privilèges.|Source : ANSSI / ORADAD vulnérabilité vuln_user_accounts_machineaccountquota https://www.cert.ssi.gouv.fr/uploads/ad_checklist.html}} | |||

==== Action corrective ==== | |||

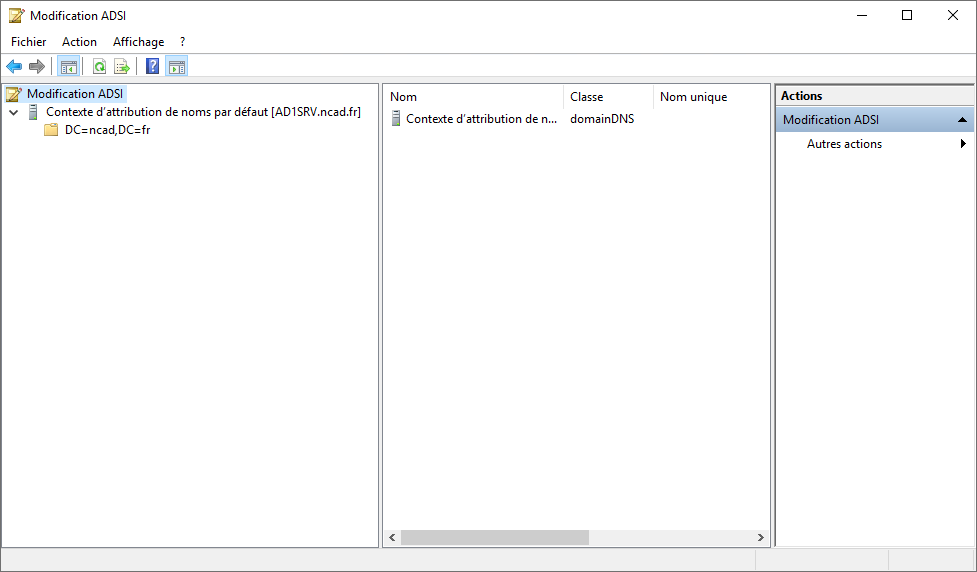

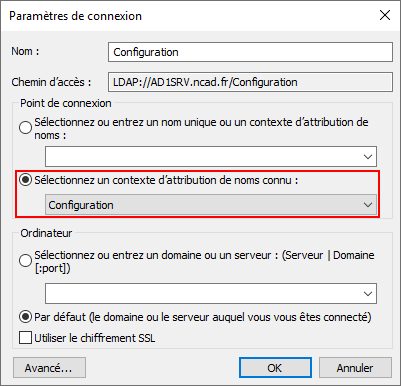

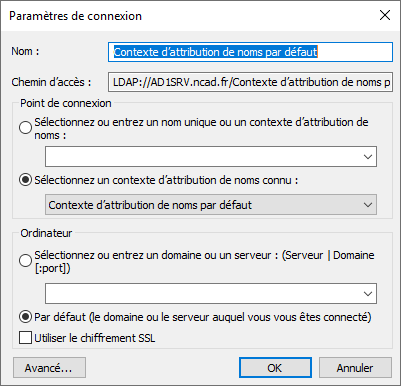

# Ouvrir le '''Tableau de bord''' du '''Gestionnaire de serveur''' puis depuis le menu '''Outils''', cliquer sur '''Modification ADSI'''. | |||

# Effectuer un clic droit sur l'objet '''Modification ADSI''' puis cliquer sur '''Connexion...'''. | |||

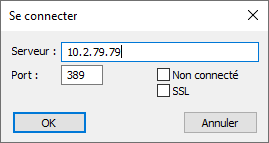

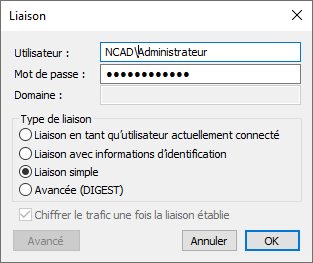

## Depuis la boîte de dialogue Paramètres de connexion, conserver les paramètres par défaut puis cliquer sur le bouton {{Bouton|OK}}.<br />[[Image:MAQ_ADSI_SETTINGS_CONNEXION.png]] | |||

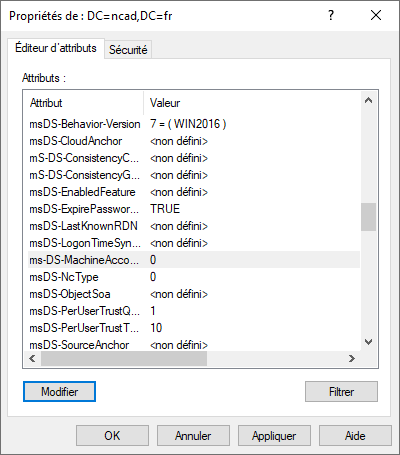

# Effectuer un clic droit sur l'objet '''racine du domaine ''(DC=ncad,DC=fr)''''', puis cliquer sur '''Propriétés'''. | |||

# Depuis la boîte de dialogue des '''Propriétés''' sélectionner l'attribut '''ms-DS-MachineAccountQuota''', puis cliquer sur le bouton {{Bouton|Modifier}}.<br />[[Image:MAQ_ADSI_ROOT_ATTRIBUTS.png]] | |||

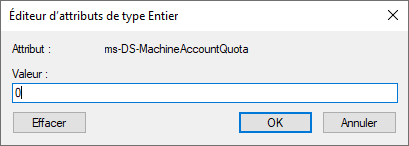

#* Saisir la valeur '''0''', puis cliquer sur le bouton {{Bouton|OK}}.<br />[[Image:MAQ_ADSI_ROOT_ATTRIBUT_EDIT_ms-DS-MachineAccountQuota.png]] | |||

# De retour sur la boîte de dialogue des '''Propriétés''', cliquer sur le bouton {{Bouton|OK}} pour sauvegarder les paramètres.<br />[[Image:MAQ_ADSI_ROOT_ATTRIBUTS_AFTER.png]] | |||

# Redémarrer le''(s)'' contrôleur''(s)'' de domaine pour appliquer la nouvelle stratégie. | |||

== Restrictions des comptes à privilèges == | == Restrictions des comptes à privilèges == | ||

=== Définition === | |||

{{Citation|Les groupes privilégiés sont les groupes d'administration et les groupes opératifs ayant tous les droits et privilèges sur la forêt ou pouvant se les attribuer : | {{Citation|Les groupes privilégiés sont les groupes d'administration et les groupes opératifs ayant tous les droits et privilèges sur la forêt ou pouvant se les attribuer : | ||

| Ligne 212 : | Ligne 477 : | ||

*Les groupes '''opérateurs''' sont vides par défaut et ne devraient contenir aucun membre.|Source : ANSSI / ORADAD vulnérabilité VULN_DONT_EXPIRE_PRIV https://www.cert.ssi.gouv.fr/uploads/ad_checklist.html}} | *Les groupes '''opérateurs''' sont vides par défaut et ne devraient contenir aucun membre.|Source : ANSSI / ORADAD vulnérabilité VULN_DONT_EXPIRE_PRIV https://www.cert.ssi.gouv.fr/uploads/ad_checklist.html}} | ||

Pour tout utilisateur membre de l’un de ces '''groupes privilégiés''', les paramètres suivants devront être positionnés directement sur le compte utilisateur : | |||

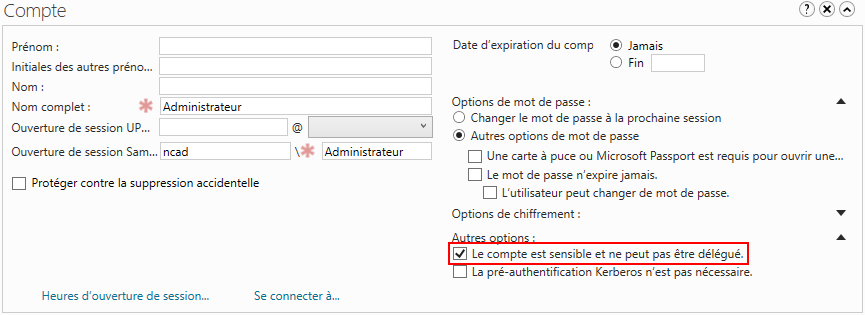

* Activer l’indicateur '''[[:Active_Directory_Securisation#Désactiver_la_délégation|Le compte est sensible et ne peut pas être délégué]]'''. | |||

* Activer l’indicateur '''Une carte à puce est nécessaire pour ouvrir une session interactive''', si vous disposez de ce type de technologie d'authentification dans votre structure. | |||

De plus, ces comptes auront les restrictions d’accès suivantes pour limiter leur utilisation sur le parc : | |||

* Interdire l’'''[[:Active_Directory_Securisation#Interdire_la_connexion_des_comptes_à_privilèges_sur_les_postes_clients_du_domaine|accès à cet ordinateur à partir du réseau]]'''. | |||

* Interdire l’'''[[:Active_Directory_Securisation#Interdire_la_connexion_des_comptes_à_privilèges_sur_les_postes_clients_du_domaine|ouverture de session en tant que tâche]]'''. | |||

* Interdire l’'''[[:Active_Directory_Securisation#Interdire_la_connexion_des_comptes_à_privilèges_sur_les_postes_clients_du_domaine|ouverture de session en tant que service]]'''. | |||

* Interdire l’'''[[:Active_Directory_Securisation#Interdire_la_connexion_des_comptes_à_privilèges_sur_les_postes_clients_du_domaine|ouverture d’une session locale]]'''. | |||

* Interdire l’'''[[:Active_Directory_Securisation#Interdire_la_connexion_des_comptes_à_privilèges_sur_les_postes_clients_du_domaine|ouverture de session par les services Terminal Server]]'''. | |||

Pour veiller à ce que les comptes à privilèges ne puissent pas se connecter sur des machines non autorisées, il sera nécessaire d’activer la fonction suivante : | |||

* [[Active_Directory_Securisation#Auditer_les_connexions_administrateur_du_domaine|Configurer l’audit des comptes administrateur]]. | |||

Il est aussi nécessaire d’exiger pour ce type de compte une connexion sécurisée utilisant des méthodes de chiffrement fortes ainsi qu’une limitation de la durée de vie du TGT. Pour cela, le compte doit appartenir au groupe de sécurité suivant : | |||

* '''[[Active_Directory_Securisation#Protection_du_compte_avec_le_groupe_Protected_Users|Protected User]]'''. | |||

=== Désactiver la délégation === | === Désactiver la délégation === | ||

{{Synthèse Score Sécurité|oradad={{Score ORADAD 3}}|pingcastle=20|compatibilite=Antérieure à Windows Server 2012 R2|CVE=—|correctifs=[https://attack.mitre.org/mitigations/M1015/ M1015]}} | {{Synthèse Score Sécurité|oradad={{Score ORADAD 3}}|pingcastle=20|mo={{Feu orange}}|criticite={{Feu rouge}}|compatibilite=Antérieure à Windows Server 2012 R2|CVE=—|correctifs=[https://attack.mitre.org/mitigations/M1015/ M1015]}} | ||

==== Définition du paramètre ==== | ==== Définition du paramètre ==== | ||

| Ligne 227 : | Ligne 508 : | ||

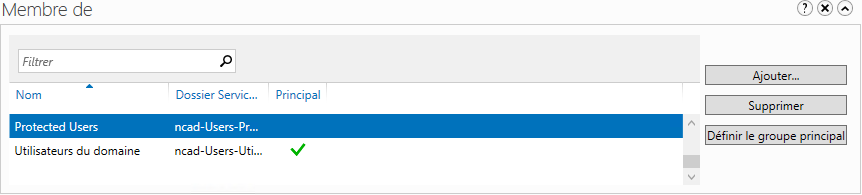

=== Protection du compte avec le groupe Protected Users === | === Protection du compte avec le groupe Protected Users === | ||

{{Synthèse Score Sécurité|oradad={{Score ORADAD 3}}|pingcastle=20|compatibilite=Windows Server 2012 R2 et ultérieure|CVE=—|correctifs=}} | {{Synthèse Score Sécurité|oradad={{Score ORADAD 3}}|mo={{Feu orange}}|criticite={{Feu rouge}}|pingcastle=20|compatibilite=Windows Server 2012 R2 et ultérieure|CVE=—|correctifs=—}} | ||

==== Définition du paramètre ==== | ==== Définition du paramètre ==== | ||

| Ligne 257 : | Ligne 538 : | ||

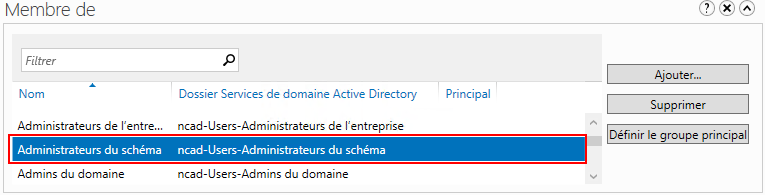

=== Suppression de l'appartenance au groupe Administrateurs du schéma === | === Suppression de l'appartenance au groupe Administrateurs du schéma === | ||

{{Synthèse Score Sécurité|oradad=—|pingcastle=10|compatibilite=—|CVE=—|correctifs=[https://learn.microsoft.com/fr-fr/services-hub/unified/health/remediation-steps-ad/remove-all-members-from-the-schema-admins-group-unless-you-are-actively-changing-the-schema Recommandations Microsoft]}} | {{Synthèse Score Sécurité|oradad=—|pingcastle=10|mo={{Feu vert}}|criticite={{Feu rouge}}|compatibilite=—|CVE=—|correctifs=[https://learn.microsoft.com/fr-fr/services-hub/unified/health/remediation-steps-ad/remove-all-members-from-the-schema-admins-group-unless-you-are-actively-changing-the-schema Recommandations Microsoft]}} | ||

==== Définition du paramètre ==== | ==== Définition du paramètre ==== | ||

| Ligne 267 : | Ligne 548 : | ||

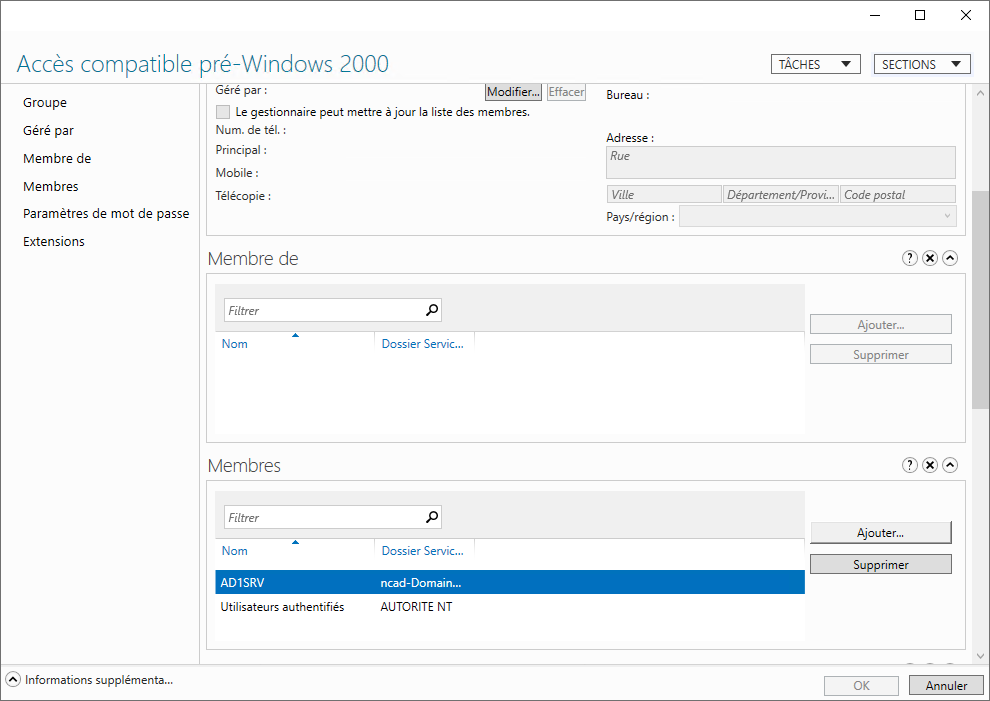

Par défaut, le compte '''Administrateur''' est membre du groupe '''Administrateurs du schéma'''. | Par défaut, le compte '''Administrateur''' est membre du groupe '''Administrateurs du schéma'''. | ||

# Ouvrir le '''Centre d’administration Active Directory''' avec un compte de privilèges '''Administrateurs du domaine'''. | |||

# Basculer sur la vue '''Arborescence''' en cliquant sur l’onglet '''liste'''. | |||

# Accéder aux '''Propriétés''' du compte '''Administrateur''' situé dans l'OU '''Users'''. | |||

# Depuis la section '''Membre de''', supprimer l'appartenance de l'utilisateur au groupe '''Administrateurs du Schéma'''.<br />[[Image:CAAD_ACCOUNT_PROPERTY_MEMBEROF_ADMIN_DU_SCHEMA.png]] | |||

# Il est possible de '''lister''' l'ensemble des comptes du domaine où l''''appartenance au groupe''' est vérifiée avec la commande '''PowerShell''' :<br />{{Commande|Get-ADGroupMember -Identity "Administrateurs du schéma"}} | |||

# Dans la mesure du possible, '''supprimer''' cette appartenance sur l'ensemble des comptes listés. | |||

=== Interdire la connexion des comptes à privilèges sur les postes clients du domaine === | |||

==== Objet de la stratégie ==== | |||

Les comptes à privilèges ne sont pas censés se connecter sur des terminaux utilisateurs ou même des serveurs applicatifs. Idéalement, vous devez disposer d'équipements dédiés à la connexion de ce type de compte exclusivement. | |||

Le déploiement de cette stratégie fait partit de la '''Recommandation à l’état de l’art n°R29''' du guide de l’ANSSI intitulé [https://cyber.gouv.fr/publications/recommandations-relatives-ladministration-securisee-des-si Recommandations relatives à l’administration sécurisée des systèmes d’information] en date du 11/05/2021. | |||

==== Mise en place de la stratégie ==== | |||

{{ Box Information | objet=Cette stratégie sera configurée pour ne pas s'appliquer aux ordinateurs membres du groupe de sécurité GPO-NO-ADMINLOGONSURVEY. Ce groupe sera créé spécialement pour cette occasion. }} | |||

# Ouvrir le '''Tableau de bord''' du '''Gestionnaire de serveur''' puis depuis le menu '''Outils''', cliquer sur '''Centre d'administration Active Directory'''. | |||

# Basculer sur la vue '''Arborescence''' en cliquant sur l’onglet '''liste'''. | |||

# Depuis l'arborescence '''ncad (local)''' / '''NCAD.FR-ADM''' / '''Groupes''' / '''Permissions''', créer le groupe de sécurité '''GPO-NO-ADMINLOGONSURVEY'''. | |||

# Ouvrir le '''Tableau de bord''' du '''Gestionnaire de serveur''' puis depuis le menu '''Outils''', cliquer sur '''Gestions des stratégies de groupe'''. | |||

# Faire un clic droit sur l'objet '''NCAD.FR''' puis '''Créer un objet GPO dans ce domaine, et le lier ici...''' . | |||

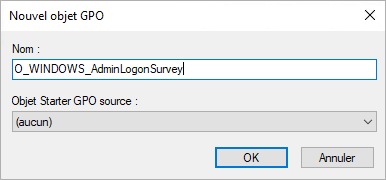

# Nommer la GPO '''O_WINDOWS_AdminLogonSurvey''' puis cliquer sur le bouton {{Bouton|OK}}.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_ADMINLOGONSURVEY.png]] | |||

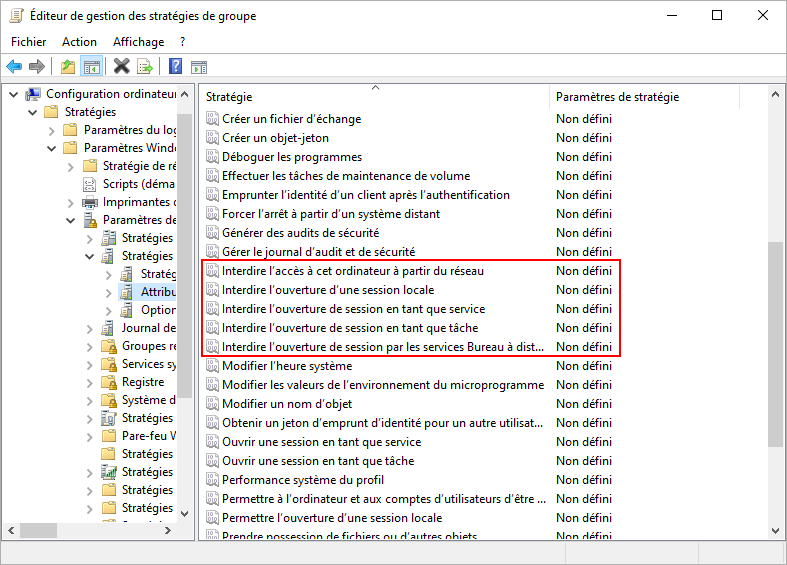

# Modifier la GPO puis accéder à la stratégie '''Configuration ordinateur''' / '''Stratégies''' / '''Paramètres Windows''' / '''Paramètres de sécurité''' / '''Stratégies locales''' / '''Attribution des droits utilisateur'''.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_ADMINLOGONSURVEY_EDIT.png]] | |||

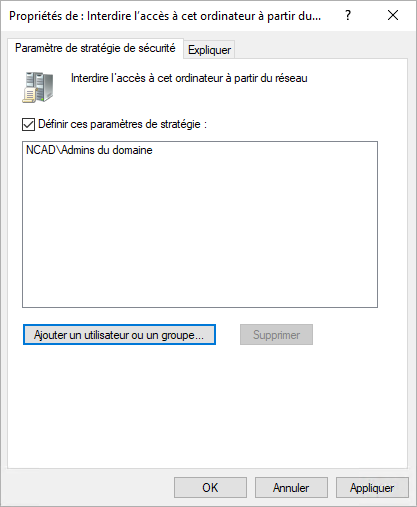

# Accéder aux '''Propriétés''' de la stratégie '''Interdire l'accès à cet ordinateur à partir du réseau''' : | |||

## Sélectionner l'option '''Définir ces paramètres de stratégie'''. | |||

## Cliquer sur le bouton {{Bouton|Ajouter un utilisateur ou un groupe...}} puis rechercher et ajouter le groupe '''Admins du domaine'''.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_ADMINLOGONSURVEY_INTERDICTION_CONNEXION_ORDINATEUR_SETTINGS.png]] | |||

## Cliquer sur le bouton {{Bouton|OK}} pour enregistrer les paramètres. | |||

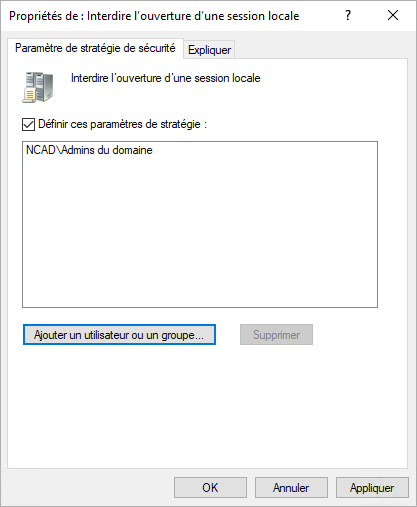

# Accéder aux '''Propriétés''' de la stratégie '''Interdire l'ouverture d'une session locale''' : | |||

## Sélectionner l'option '''Définir ces paramètres de stratégie'''. | |||

## Cliquer sur le bouton {{Bouton|Ajouter un utilisateur ou un groupe...}} puis rechercher et ajouter le groupe '''Admins du domaine'''. | |||

## Cliquer sur le bouton {{Bouton|OK}} pour enregistrer les paramètres.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_ADMINLOGONSURVEY_INTERDICTION_SESSION_LOCALE_SETTINGS.png]] | |||

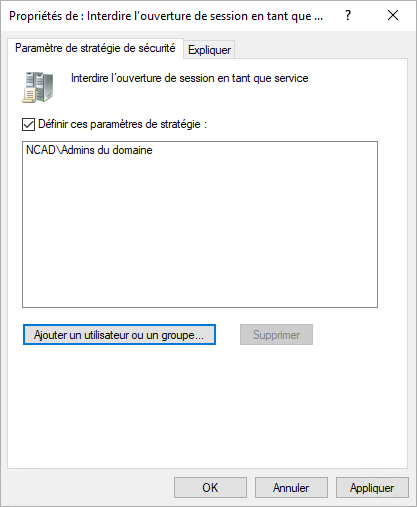

# Accéder aux '''Propriétés''' de la stratégie '''Interdire l'ouverture de session en tant que service''' : | |||

## Sélectionner l'option '''Définir ces paramètres de stratégie'''. | |||

## Cliquer sur le bouton {{Bouton|Ajouter un utilisateur ou un groupe...}} puis rechercher et ajouter le groupe '''Admins du domaine'''. | |||

## Cliquer sur le bouton {{Bouton|OK}} pour enregistrer les paramètres.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_ADMINLOGONSURVEY_INTERDICTION_EN_TANT_QUE_SESSION_SETTINGS.png]] | |||

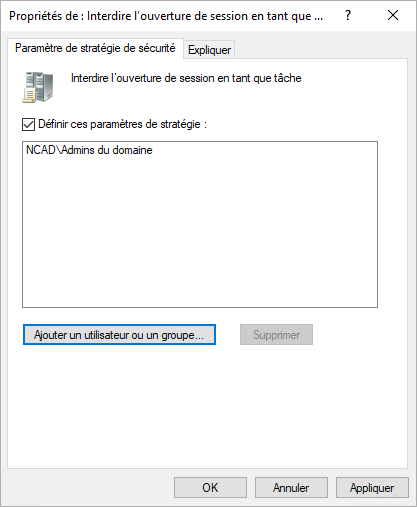

# Accéder aux '''Propriétés''' de la stratégie '''Interdire l'ouverture de session en tant que tâche''' : | |||

## Sélectionner l'option '''Définir ces paramètres de stratégie'''. | |||

## Cliquer sur le bouton {{Bouton|Ajouter un utilisateur ou un groupe...}} puis rechercher et ajouter le groupe '''Admins du domaine'''. | |||

## Cliquer sur le bouton {{Bouton|OK}} pour enregistrer les paramètres.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_ADMINLOGONSURVEY_INTERDICTION_EN_TANT_QUE_TACHE_SETTINGS.png]] | |||

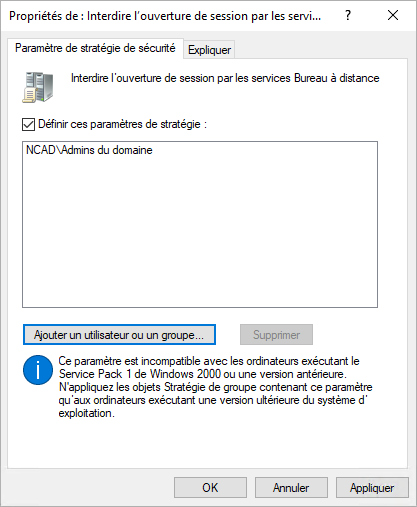

# Accéder aux '''Propriétés''' de la stratégie '''Interdire l'ouverture de session par les services Bureau à distance''' : | |||

## Sélectionner l'option '''Définir ces paramètres de stratégie'''. | |||

## Cliquer sur le bouton {{Bouton|Ajouter un utilisateur ou un groupe...}} puis rechercher et ajouter le groupe '''Admins du domaine'''. | |||

## Cliquer sur le bouton {{Bouton|OK}} pour enregistrer les paramètres.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_ADMINLOGONSURVEY_INTERDICTION_BUREAU_DISTANCE_SETTINGS.png]] | |||

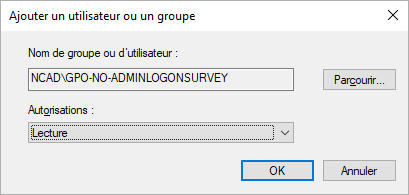

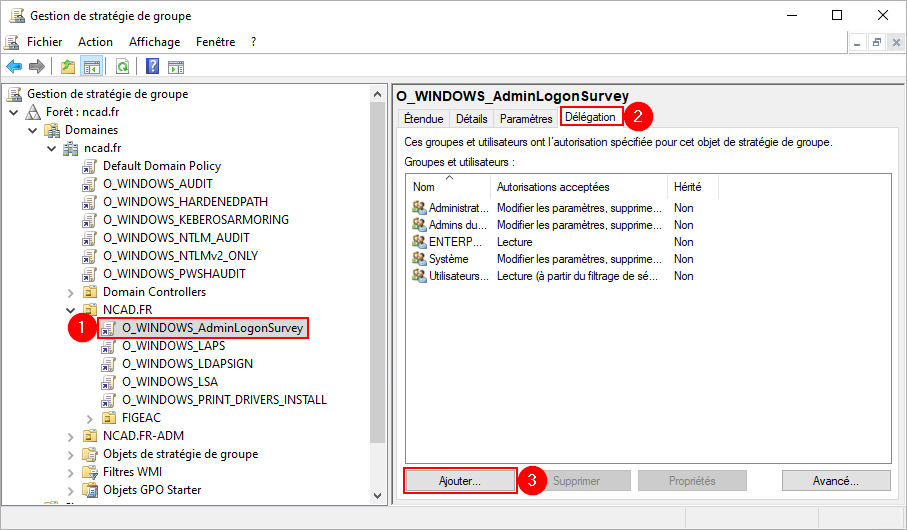

# Depuis la fenêtre des '''Propriétés''' de la GPO '''O_WINDOWS_AdminLogonSurvey'''{{Exp|1}}, cliquer sur l'onglet '''Délégation'''{{Exp|2}} puis sur le bouton {{Bouton|Ajouter}}{{Exp|3}}.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_ADMINLOGONSURVEY_DELEGATION.png]] | |||

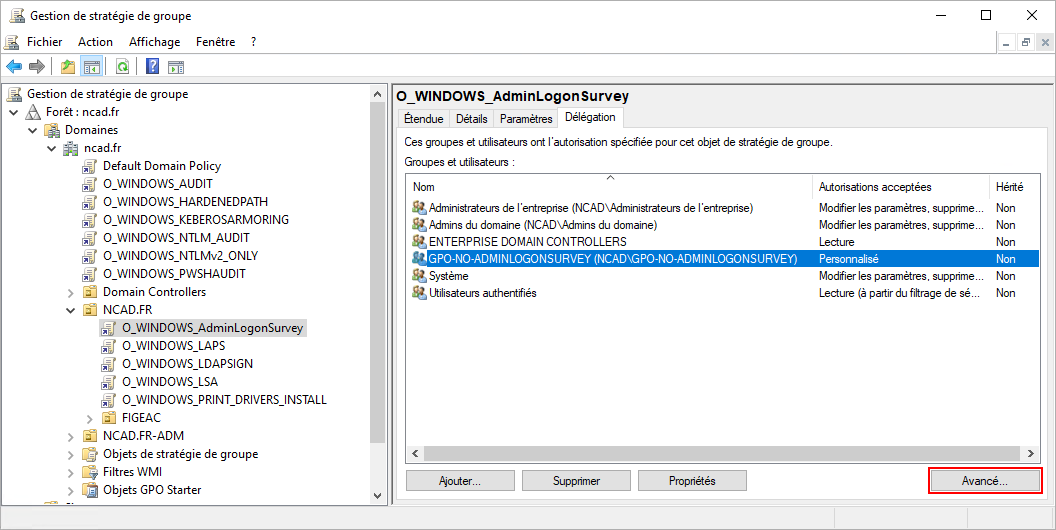

## Depuis la boîte de dialogue '''Ajouter un utilisateur ou un groupe''', sélectionner le groupe '''GPO-NO-ADMINLOGONSURVEY''' puis cliquer sur le bouton {{Bouton|OK}}.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_ADMINLOGONSURVEY_DELEGATION_GROUP_ADD.png]] | |||

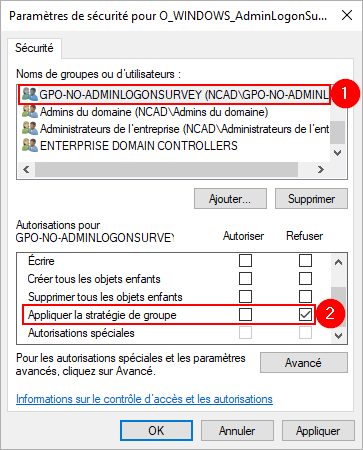

# De retour sur fenêtre des '''Propriétés''' de la GPO '''O_WINDOWS_AdminLogonSurvey''', cliquer sur le bouton {{Bouton|Avancée...}}.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_ADMINLOGONSURVEY_DELEGATION_BNT_ADVANCED.png]] | |||

## Depuis la boîte de dialogue '''Paramètres de sécurité pour O_WINDOWS_AdminLogonSurvey''', sélectionner le groupe '''GPO-NO-ADMINLOGONSURVEY'''{{Exp|1}} puis, depuis la section Autorisation pour''', cliquer sur l'option '''Refuser'''{{Exp|2}} pour l'autorisation '''Appliquer la stratégie de groupe'''{{Exp|2}}.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_ADMINLOGONSURVEY_DELEGATION_GROUP_PROPERTY.png]] | |||

=== Suppression des comptes administrateurs locaux sur les postes clients du domaine === | |||

==== Objet de la stratégie ==== | |||

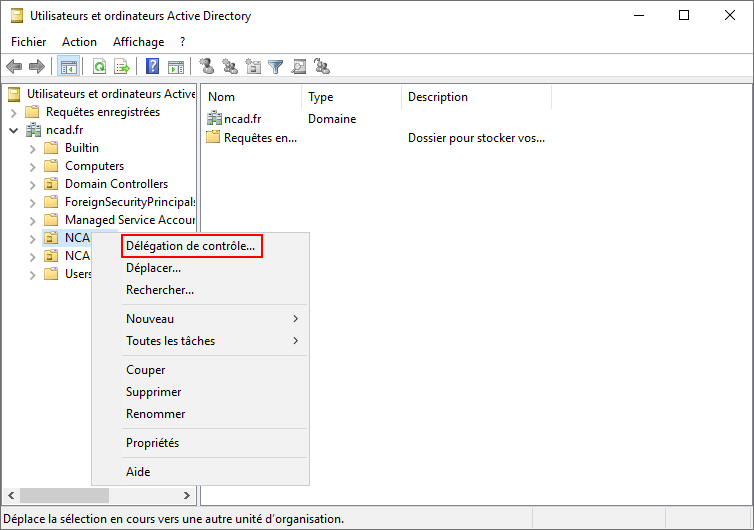

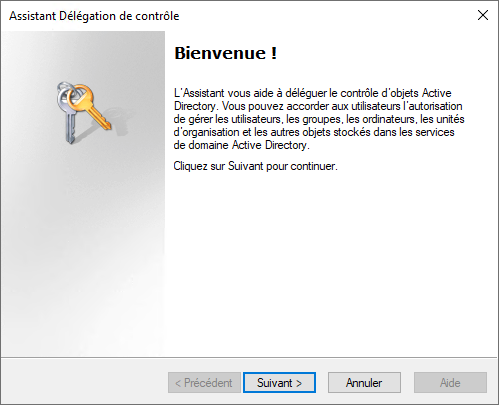

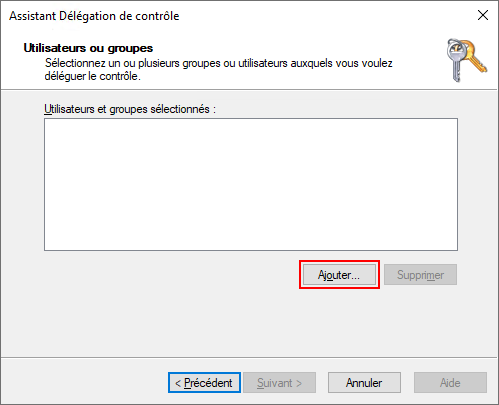

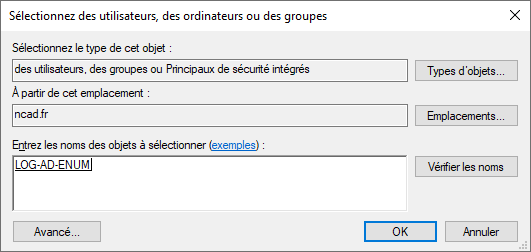

* Les '''droits d’administration locaux''' sur les machines sont octroyés par '''délégation de privilèges'''. En l'occurrence, pour bénéficier de droits d'administration sur les machines du domaine, l'utilisateur devra être membre du groupe '''LOG-AD-ADMINPC''' ''(créé spécialement pour l'occasion)''. | |||

* Le '''mot de passe''' des comptes administrateurs locaux des postes sont régénérés de manière périodique par le service [[:Windows_LAPS|LAPS]]. | |||

* Tout autre compte administrateur local sur les machines joint au domaine est de ce fait rétrogradé en compte utilisateur sans privilèges. | |||

==== Mise en place de la stratégie ==== | |||

# Ouvrir le '''Tableau de bord''' du '''Gestionnaire de serveur''' puis depuis le menu '''Outils''', cliquer sur '''Centre d'administration Active Directory'''. | |||

# Basculer sur la vue '''Arborescence''' en cliquant sur l’onglet '''liste'''. | |||

# Depuis l'arborescence '''ncad (local)''' / '''NCAD.FR-ADM''' / '''Groupes''' / '''Permissions''', créer le groupe de sécurité '''LOG-AD-ADMINPC'''. | |||

# Ouvrir le '''Tableau de bord''' du '''Gestionnaire de serveur''' puis depuis le menu '''Outils''', cliquer sur '''Gestions des stratégies de groupe'''. | |||

# Faire un clic droit sur l'objet '''NCAD.FR''' puis '''Créer un objet GPO dans ce domaine, et le lier ici...''' . | |||

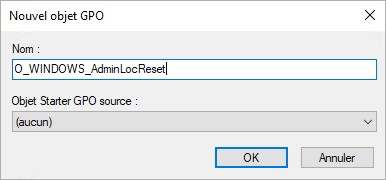

# Nommer la GPO '''O_WINDOWS_AdminLocReset''' puis cliquer sur le bouton {{Bouton|OK}}.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_ADMINLOCRESET.png]] | |||

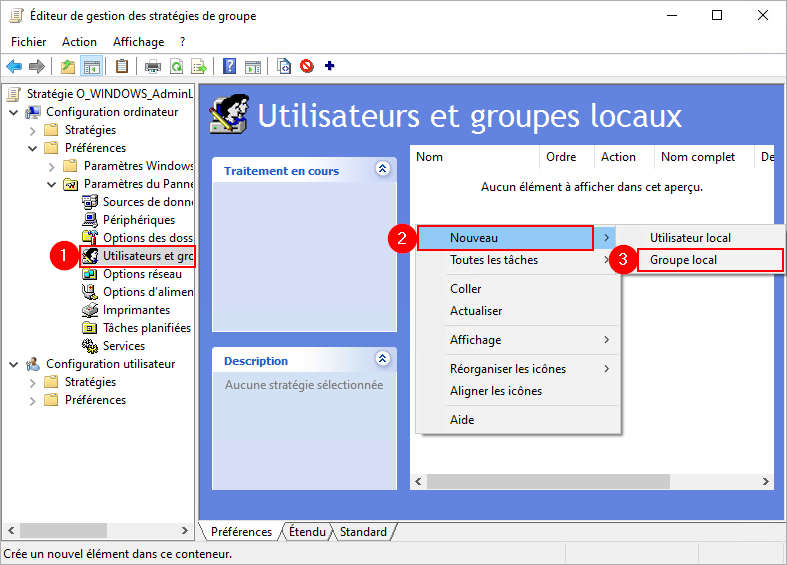

# Modifier la GPO puis accéder à la stratégie '''Configuration ordinateur''' / '''Préférences''' / '''Paramètres du Panneau de configuration''' / '''Utilisateurs et groupes locaux'''{{Exp|1}}, puis effectuer un clic droit '''Nouveau'''{{Exp|2}} / '''Groupe local'''{{Exp|3}}.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_ADMINLOCRESET_EDIT.png]] | |||

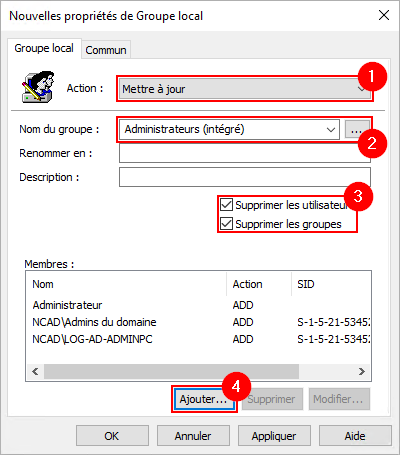

# La boîte de dialogue '''Nouvelles propriétés de Groupe local''' s'affiche. Renseigner les paramètres suivants : | |||

## Depuis le menu de sélection '''Action''', sélectionner la valeur '''Mettre à jour'''{{Exp|1}}. | |||

## Depuis le menu de sélection '''Nom du groupe''', sélectionner la valeur '''Administrateurs (intégré)'''{{Exp|2}}. | |||

## Activer les options '''Supprimer les utilisateurs''' et '''Supprimer les groupes'''{{Exp|3}}. | |||

## Depuis la section '''Membres''', cliquer sur le bouton {{Bouton|Ajouter...}}{{Exp|4}}.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_ADMINLOCRESET_SETTINGS.png]] | |||

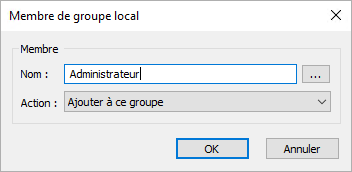

### Depuis la boîte de dialogue '''Membre de groupe local''', dans le champ '''Nom''' saisir la valeur '''Administrateur''' puis depuis le menu de sélection '''Action''', choisir '''Ajouter à ce groupe'''. Cliquer sur le bouton {{Bouton|OK}} pour ajouter le groupe.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_ADMINLOCRESET_MEMBERS_ADD.png]] | |||

### Répéter cette opération pour les groupes '''Admins du domaine''' et '''LOG-AD-ADMINPC'''. | |||

## De retour sur le boîte de dialogue '''Nouvelles propriétés de Groupe local''', cliquer sur le bouton {{Bouton|OK}} pour enregistrer les paramètres. | |||

=== Auditer les connexions administrateur du domaine === | |||

==== Stratégie de journalisation ==== | |||

Pour identifier des activités suspectes comme des tentatives d’utilisation de violation de compte à privilèges, il est nécessaire d’auditer et de vérifier l’utilisation qui est faites de ces comptes. | |||

==== Extraire la liste des connexions établies avec succès ==== | |||

* Le script '''PowerShell''' ci-dessous permet d’extraire la '''liste des authentifications''' effectuées depuis un compte membre du groupe '''Admins du domaine'''. La requêtes consulte le journal d’événement Windows en filtrant l’'''ID d’événement ''(4624)''''' ainsi que l’'''identifiant de l’utilisateur ''(SamAccountName)'''''. | |||

$LIST_ADMINACCOUNT=(Get-ADGroupMember -Identity "Admins du domaine") | |||

$Events=$null | |||

foreach ($ADMINACCOUNT in $LIST_ADMINACCOUNT) { | |||

Write-Host Vérification des connexions pour $($ADMINACCOUNT.SamAccountName) | |||

$Events += Get-WinEvent -Logname security -FilterXPath "Event[System[(EventID=4624)]]and Event[EventData[Data[@Name='TargetUserName']='$($ADMINACCOUNT.SamAccountName)']]" | Select-Object ` | |||

@{Label='Time';Expression={$_.TimeCreated.ToString('g')}}, | |||

@{Label='UserName';Expression={$_.Properties[5].Value}}, | |||

@{Label='WorkstationName';Expression={$_.Properties[11].Value}}, | |||

@{Label='LogonType';Expression={$_.properties[8].value}}, | |||

@{Label='IP Address';Expression={$_.properties[18].value}}, | |||

@{Label='ImpersonationLevel';Expression={$_.properties[20].value}} | |||

} | |||

$Events | Out-GridView | |||

* Il est également possible de jouer le script sur des '''journaux d’événements archivés''' : | |||

$LIST_ADMINACCOUNT=(Get-ADGroupMember -Identity "Admins du domaine") | |||

$Events=$null | |||

foreach ($ADMINACCOUNT in $LIST_ADMINACCOUNT) { | |||

Write-Host Vérification des connexions pour $($ADMINACCOUNT.SamAccountName) | |||

$Events += Get-WinEvent -FilterHashtable @{Path="C:\Windows\System32\winevt\Logs\Security.evtx";Id="4624";Data="$($ADMINACCOUNT.SamAccountName)"} | Select-Object ` | |||

@{Label='Time';Expression={$_.TimeCreated.ToString('g')}}, | |||

@{Label='UserName';Expression={$_.Properties[5].Value}}, | |||

@{Label='WorkstationName';Expression={$_.Properties[11].Value}}, | |||

@{Label='LogonType';Expression={$_.properties[8].value}}, | |||

@{Label='IP';Expression={$_.properties[18].value}}, | |||

@{Label='ImpersonationLevel';Expression={$_.properties[20].value}} | |||

} | |||

$Events | Out-GridView | |||

* Ou encore de la jouer directement sur le '''journal d’événements Système''' depuis l’onglet XML en précisant le nom du <span style="color:orange">compte utilisateur</span> à rechercher : | |||

<QueryList> | |||

<Query Id="0" Path="Security"> | |||

<Select Path="Security"> | |||

*[System[(EventID=4624)] and EventData[Data[@Name='TargetUserName']='<span style="color:orange">USERNAME</span>']] | |||

</Select> | |||

</Query> | |||

</QueryList> | |||

== | ==== Extraire la liste des connexions en échec ==== | ||

* Le script '''PowerShell''' ci-dessous permet d’extraire la '''liste des authentifications''' effectuées depuis un compte membre du groupe '''Admins du domaine'''. La requêtes consulte le journal d’événement Windows en filtrant l’'''ID d’événement ''(4625)''''' ainsi que l’'''identifiant de l’utilisateur ''(SamAccountName)'''''. | |||

=== | $LIST_ADMINACCOUNT=(Get-ADGroupMember -Identity "Admins du domaine") | ||

$Events=$null | |||

foreach ($ADMINACCOUNT in $LIST_ADMINACCOUNT) { | |||

Write-Host Vérification des connexions pour $($ADMINACCOUNT.SamAccountName) | |||

$Events += Get-WinEvent -Logname security -FilterXPath "Event[System[(EventID=4625)]]and Event[EventData[Data[@Name='TargetUserName']='$($ADMINACCOUNT.SamAccountName)']]" | Select-Object ` | |||

@{Label='Time';Expression={$_.TimeCreated.ToString('g')}}, | |||

@{Label='UserName';Expression={$_.Properties[5].Value}}, | |||

@{Label='WorkstationName';Expression={$_.Properties[11].Value}}, | |||

@{Label='LogonType';Expression={$_.properties[8].value}}, | |||

@{Label='IP Address';Expression={$_.properties[18].value}}, | |||

@{Label='ImpersonationLevel';Expression={$_.properties[20].value}} | |||

} | |||

$Events | Out-GridView | |||

* Il est également possible de jouer le script sur des '''journaux d’événements archivés''' : | |||

=== | $LIST_ADMINACCOUNT=(Get-ADGroupMember -Identity "Admins du domaine") | ||

$Events=$null | |||

foreach ($ADMINACCOUNT in $LIST_ADMINACCOUNT) { | |||

Write-Host Vérification des connexions pour $($ADMINACCOUNT.SamAccountName) | |||

$Events += Get-WinEvent -FilterHashtable @{Path="C:\Windows\System32\winevt\Logs\Security.evtx";Id="4625";Data="$($ADMINACCOUNT.SamAccountName)"} | Select-Object ` | |||

@{Label='Time';Expression={$_.TimeCreated.ToString('g')}}, | |||

@{Label='UserName';Expression={$_.Properties[5].Value}}, | |||

@{Label='WorkstationName';Expression={$_.Properties[11].Value}}, | |||

@{Label='LogonType';Expression={$_.properties[8].value}}, | |||

@{Label='IP';Expression={$_.properties[18].value}}, | |||

@{Label='ImpersonationLevel';Expression={$_.properties[20].value}} | |||

} | |||

$Events | Out-GridView | |||

* Ou encore de la jouer directement sur le '''journal d’événements Système''' depuis l’onglet XML en précisant le nom du <span style="color:orange">compte utilisateur</span> à rechercher : | |||

<QueryList> | |||

<Query Id="0" Path="Security"> | |||

<Select Path="Security"> | |||

*[System[(EventID=4625)] and EventData[Data[@Name='TargetUserName']='<span style="color:orange">USERNAME</span>']] | |||

</Select> | |||

</Query> | |||

</QueryList> | |||

== Stratégie des mots de passe == | == Stratégie des mots de passe == | ||

| Ligne 299 : | Ligne 731 : | ||

=== Expiration des mots de passe === | === Expiration des mots de passe === | ||

{{Synthèse Score Sécurité|oradad={{Score ORADAD 1}} {{Score ORADAD 2}}|pingcastle=1|compatibilite=Windows Server 2008 et ultérieure|CVE=—|correctifs=—}} | {{Synthèse Score Sécurité|oradad={{Score ORADAD 1}} {{Score ORADAD 2}}|pingcastle=1 - 10|mo={{Feu orange}}|criticite={{Feu rouge}}|compatibilite=Windows Server 2008 et ultérieure|CVE=—|correctifs=—}} | ||

==== Objet de la stratégie ==== | ==== Objet de la stratégie ==== | ||

ORADAD | '''ORADAD''' et '''PingCastle''' vérifient la politique de mot de passe pour les comptes à privilèges : | ||

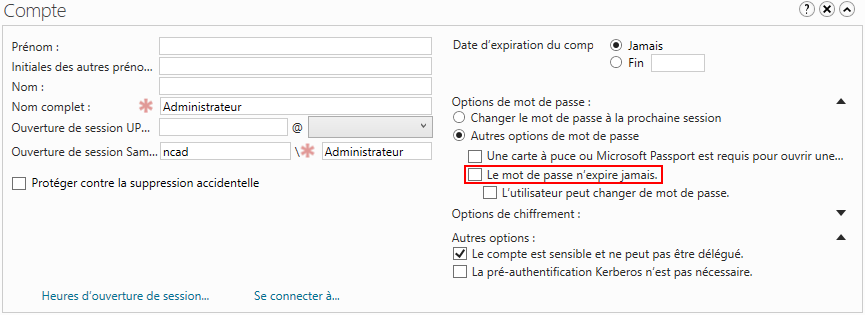

* Dans le cas où le compte dispose de l'option '''ce mot de passe n'expire jamais''', le critère d'analyse '''[https://www.cert.ssi.gouv.fr/uploads/ad_checklist.html#vuln_dont_expire_priv vuln_dont_expire_priv]''' remonte en anomalie avec un score de {{Score ORADAD 1}}. '''PingCastle''' attribut '''1 point''' pour ce critère. | |||

* Si le mot de passe n'a pas été changé depuis plus de 3 ans, le critère d'analyse '''[https://www.cert.ssi.gouv.fr/uploads/ad_checklist.html#vuln_password_change_priv vuln_password_change_priv]''' remonte en anomalie avec un score de {{Score ORADAD 1}}. '''PingCastle''' attribut '''10 points''' pour ce critère. | |||

Dans tous les cas, si plus de 10% des comptes de l'Active Directory disposent d'un mot de passe n'expirant jamais, alors le critère d'analyse [https://www.cert.ssi.gouv.fr/uploads/ad_checklist.html#vuln_dont_expire vuln_dont_expire] remonte dans ORADAD avec un score de {{Score ORADAD 2}}. | Dans tous les cas, si plus de 10% des comptes de l'Active Directory disposent d'un mot de passe n'expirant jamais, alors le critère d'analyse '''[https://www.cert.ssi.gouv.fr/uploads/ad_checklist.html#vuln_dont_expire vuln_dont_expire]''' remonte dans '''ORADAD''' avec un score de {{Score ORADAD 2}}. | ||

==== Action corrective ==== | ==== Action corrective ==== | ||

| Ligne 325 : | Ligne 759 : | ||

=== Complexité des mots de passe === | === Complexité des mots de passe === | ||

{{Synthèse Score Sécurité|oradad={{Score ORADAD 2}}|pingcastle=10|compatibilite=Windows Server 2008 et ultérieure|CVE=—|correctifs=—}} | {{Synthèse Score Sécurité|oradad={{Score ORADAD 2}}|pingcastle=10|mo={{Feu orange}}|criticite={{Feu rouge}}|compatibilite=Windows Server 2008 et ultérieure|CVE=—|correctifs=—}} | ||

==== Objet de la stratégie ==== | ==== Objet de la stratégie ==== | ||

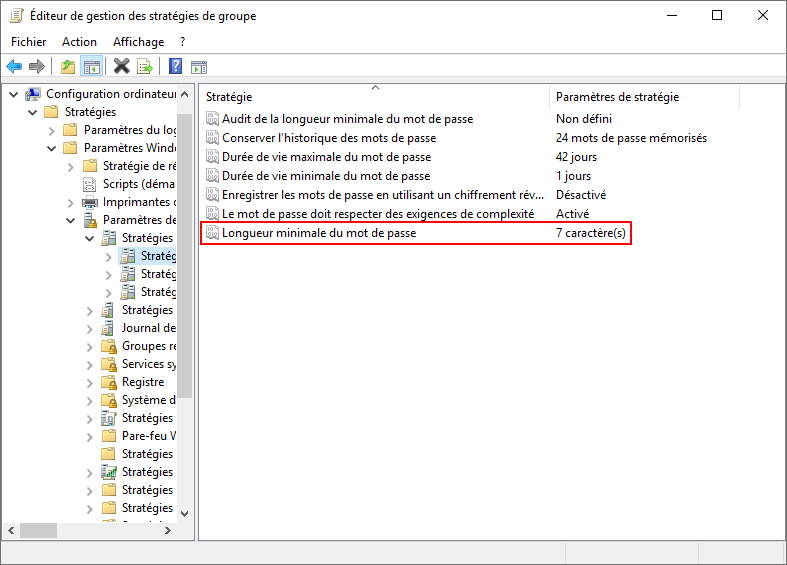

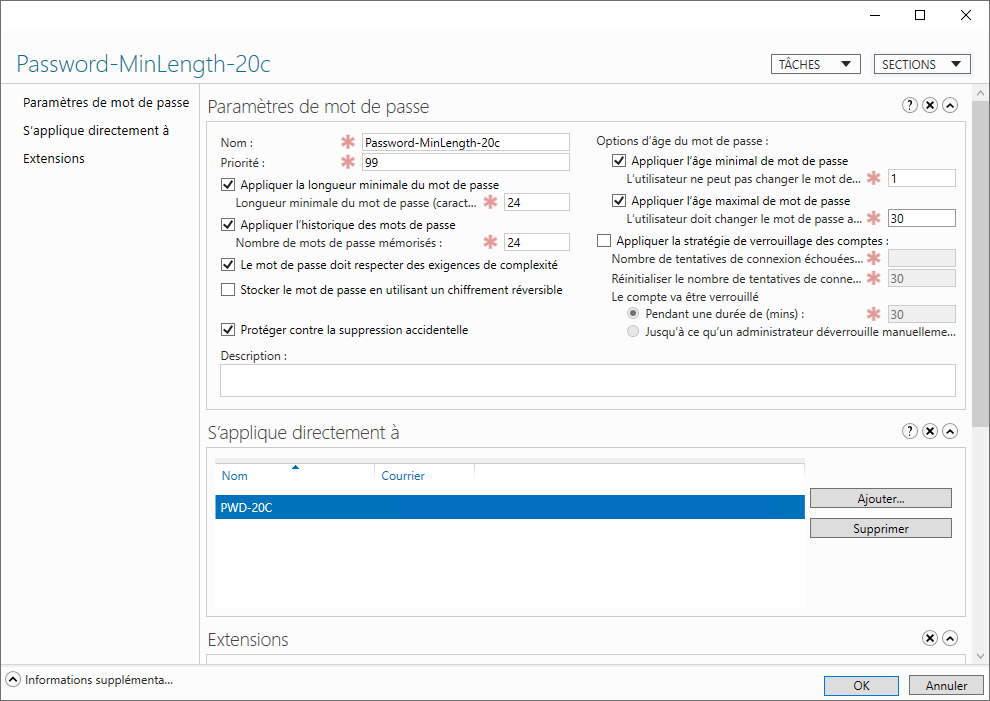

| Ligne 342 : | Ligne 776 : | ||

# Depuis la boîte de dialogue des '''Propriétés''', activer l'option '''Définir ce paramètre de stratégie''', puis dans le champ '''Le mot de passe doit faire au minimum''' renseigner '''12'''. Cliquer sur le bouton {{Bouton|OK}} pour enregistrer les paramètres.<br />[[Image:MMCGPO_DEFAULTDOMAINPOLICY_MINLENGTHPAWWD_EDIT.png]] | # Depuis la boîte de dialogue des '''Propriétés''', activer l'option '''Définir ce paramètre de stratégie''', puis dans le champ '''Le mot de passe doit faire au minimum''' renseigner '''12'''. Cliquer sur le bouton {{Bouton|OK}} pour enregistrer les paramètres.<br />[[Image:MMCGPO_DEFAULTDOMAINPOLICY_MINLENGTHPAWWD_EDIT.png]] | ||

== | === Forcer une longueur de mot de passe de 20 caractères pour les comptes gMSA === | ||

{{Synthèse Score Sécurité|oradad= | {{Synthèse Score Sécurité|oradad=|pingcastle=0|mo={{Feu vert}}|criticite={{Feu orange}}|compatibilite=Windows Server 2016 et ultérieure|CVE=—|correctifs=—}} | ||

{{ Box | ==== Objet de la stratégie ==== | ||

Les mots de passe des comptes de service sont automatiquement renouvelés par la machine utilisant le compte. La longueur du mot de passe est – par défaut – calquée sur les paramètres globaux du domaine. | |||

Or, si pour un compte utilisateur il peut être toléré d’avoir une longueur de mot de passe inférieure à '''15 caractères''', pour un compte de service il est recommandé d’avoir une longueur minimale de '''20 caractères'''. | |||

Cette stratégie de sécurité est vérifiée par l’outil d’audit '''PingCastle'''. Cependant, elle n’apparaît qu’à titre d’'''information''' dans le rapport final et n’est pas jugée critique. | |||

==== Mise en place de la stratégie ==== | |||

# Ouvrir le '''Tableau de bord''' du '''Gestionnaire de serveur''' puis depuis le menu '''Outils''', cliquer sur '''Centre d'administration Active Directory'''. | |||

# Basculer sur la vue '''Arborescence''' en cliquant sur l’onglet '''liste'''. | |||

# Depuis l'arborescence '''ncad (local)''' / '''NCAD.FR-ADM''' / '''Groupes''' / '''Mots de passe''', créer le groupe de sécurité '''PWD-20C'''. | |||

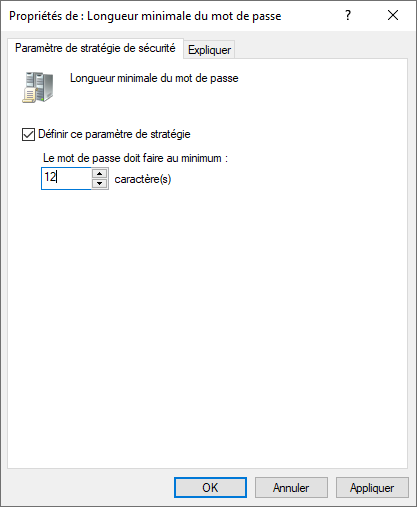

# Accéder à l'arborescence '''ncad (local)''' / '''System''' / '''Password Settings'''{{Exp|1}} puis - depuis le menu '''Tâches''' - cliquer sur '''Nouveau'''{{Exp|2}} / '''Paramètres de mot de passe'''{{Exp|3}}.<br />[[Image:CAAD_PASSWORD_SETTINGS_GMSA_NEW.png]] | |||

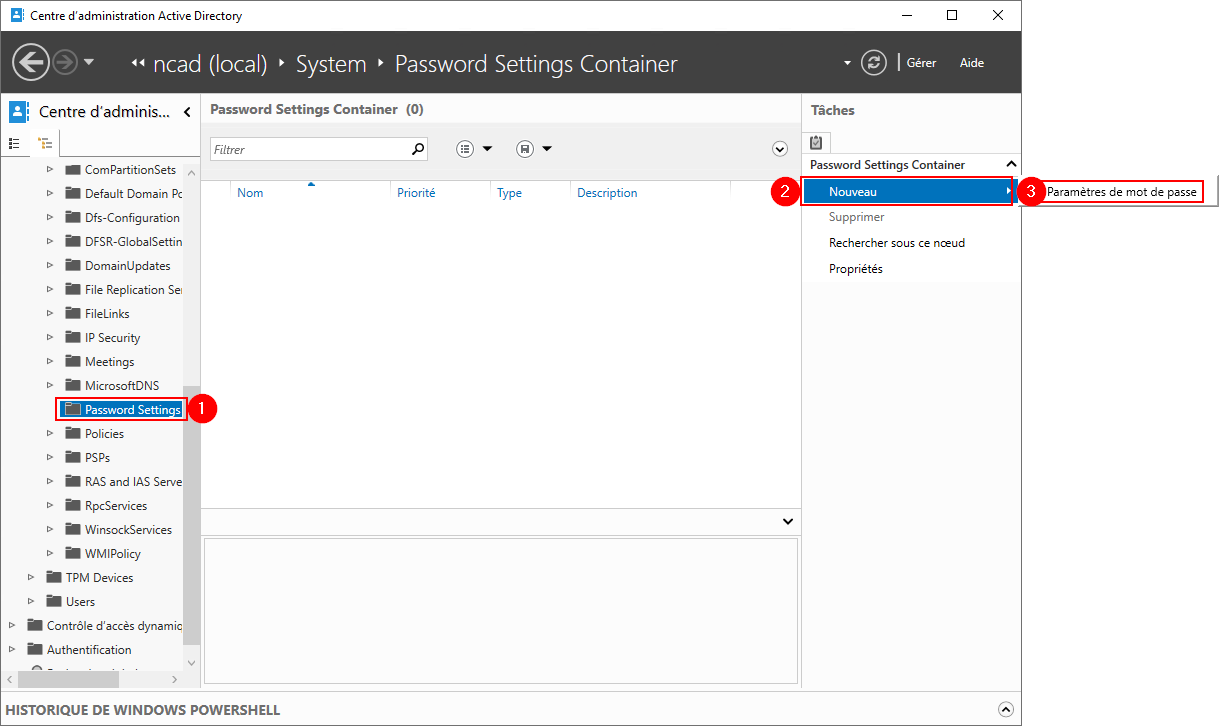

# La boîte de dialogue '''Créer Paramètres de mot de passe''' s'affiche : | |||

## Dans le champ '''Nom''', renseigner un nom pour la politique de mot de passe configurée. | |||

## Activer l'option '''Appliquer la longueur minimale du mot de passe''' puis renseigner comme valeur '''24'''. | |||

## Activer l'option '''Le mot de passe doit respecter des exigences de complexité'''. | |||

## Activer l'option '''Appliquer l'âge maximal de mot de passe''' puis renseigner comme valeur '''30'''. | |||

## Depuis la section '''S'applique directement à''', cliquer sur le bouton {{Bouton|Ajouter...}} puis rechercher le groupe de sécurité nommé '''PWD-20C'''.<br />[[Image:CAAD_PASSWORD_SETTINGS_GMSA_EDIT.png]] | |||

{{ Box Remarque | objet=Lorsque vous créé un compte '''gMSA''', assurez-vous qu'il soit bien membre du groupe PWD-20C afin qu'il hérite de la stratégie de mot de passe adéquate. }} | |||

=== Stockage de la valeur de hachage de niveau LAN Manager === | |||

{{Synthèse Score Sécurité|oradad=—|pingcastle=15|mo={{Feu vert}}|CVE=—|criticite={{Feu rouge}}|compatibilite=—|correctifs=[https://learn.microsoft.com/fr-fr/troubleshoot/windows-server/windows-security/prevent-windows-store-lm-hash-password Support Microsoft]<br />[https://attack.mitre.org/techniques/T1110/002/ T1110]<br />[https://book.hacktricks.xyz/windows-hardening/stealing-credentials/credentials-mimikatz Exploit HackTricks]}} | |||

==== Objet de la stratégie ==== | |||

Ce paramètre de sécurité détermine si, lors de la prochaine modification de mot de passe, LAN Manager ne peut pas stocker de valeurs de hachage pour le nouveau mot de passe. Le hachage LAN Manager est relativement faible et vulnérable aux attaques, en comparaison du hachage Windows NT dont le niveau de chiffrement est plus puissant. Dans la mesure où le hachage LAN Manager est stocké sur l’ordinateur local dans la base de données de sécurité, la sécurité des mots de passe peut-être compromise en cas d’attaque de la base de données de sécurité. | |||

{{ | {{ Box Information | objet='''LAN Manager''' ne stocke pas le hash des mots de passes ayant une longueur de '''15 caractères''' ou plus. }} | ||

=== | ==== Mise en place de la stratégie ==== | ||

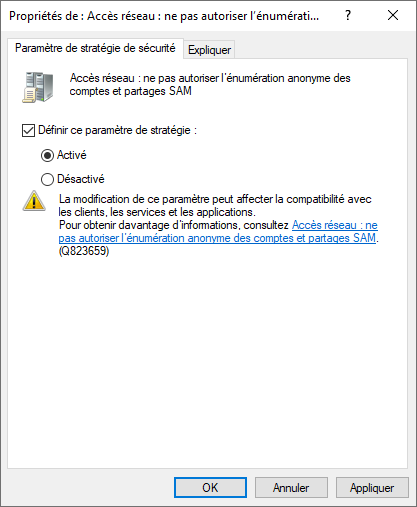

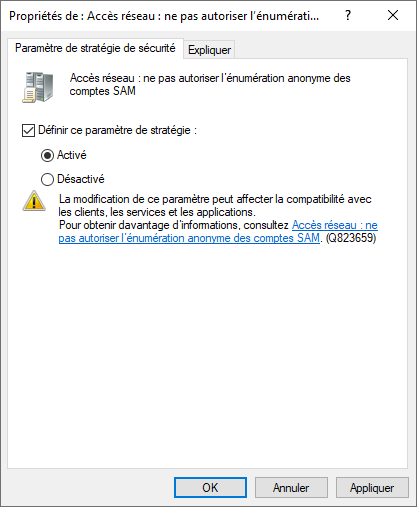

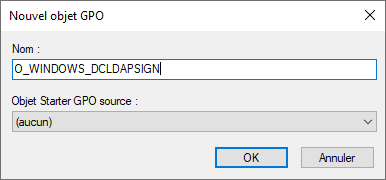

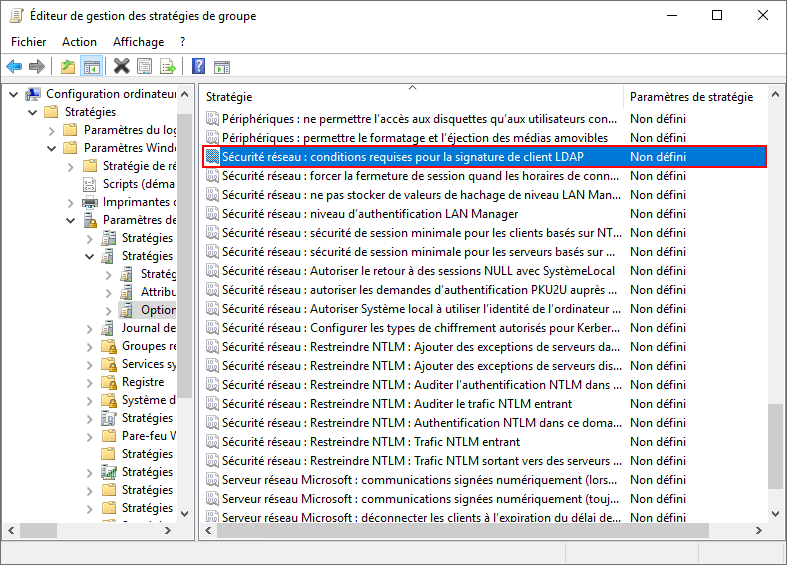

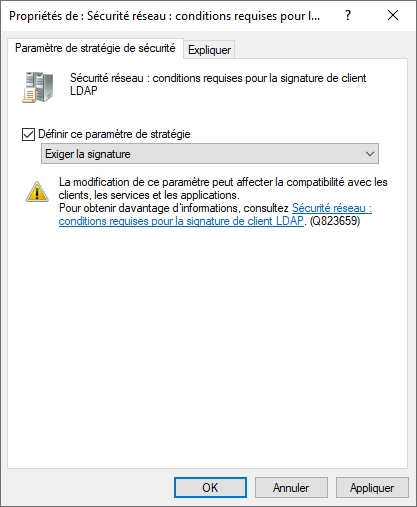

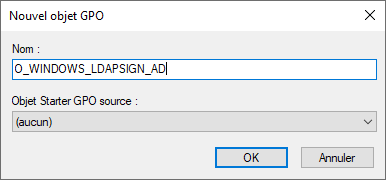

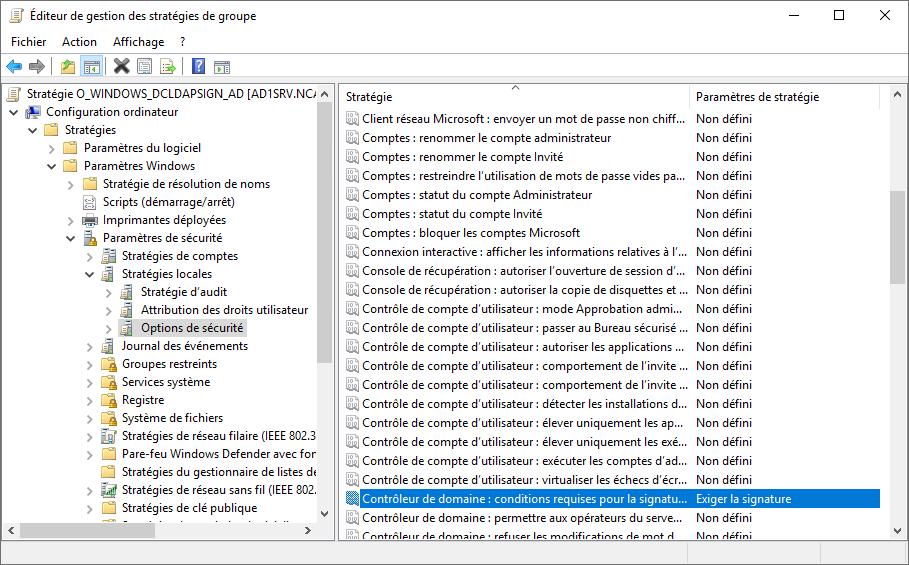

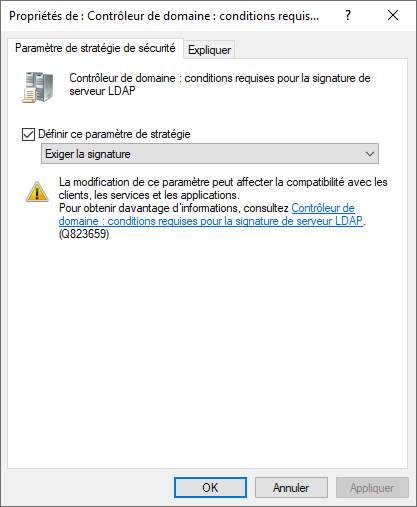

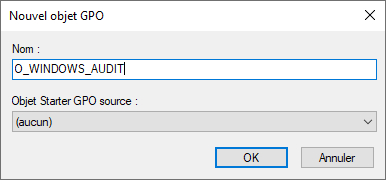

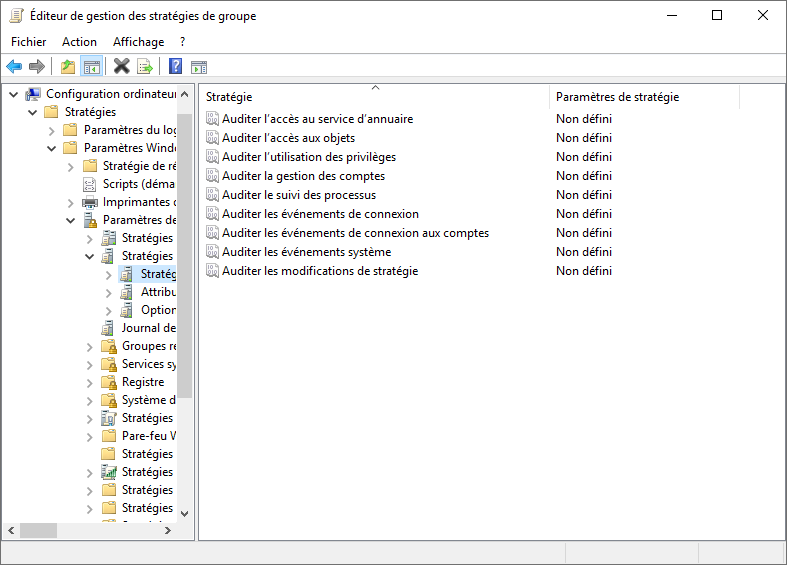

# Ouvrir le '''Tableau de bord''' du '''Gestionnaire de serveur''' puis depuis le menu '''Outils''', cliquer sur '''Gestions des stratégies de groupe'''. | # Ouvrir le '''Tableau de bord''' du '''Gestionnaire de serveur''' puis depuis le menu '''Outils''', cliquer sur '''Gestions des stratégies de groupe'''. | ||

# Faire un clic droit | # Faire un clic droit sur la racine '''domaine Active Directory''' puis '''Créer un objet GPO dans ce domaine, et le lier ici...''' . | ||

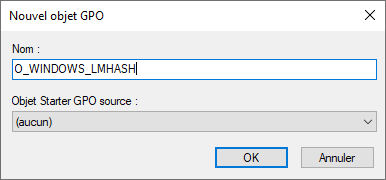

# Nommer la GPO ''' | # Nommer la GPO '''O_WINDOWS_LMHASH''' puis cliquer sur le bouton {{Bouton|OK}}.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_LMHASH.png]] | ||

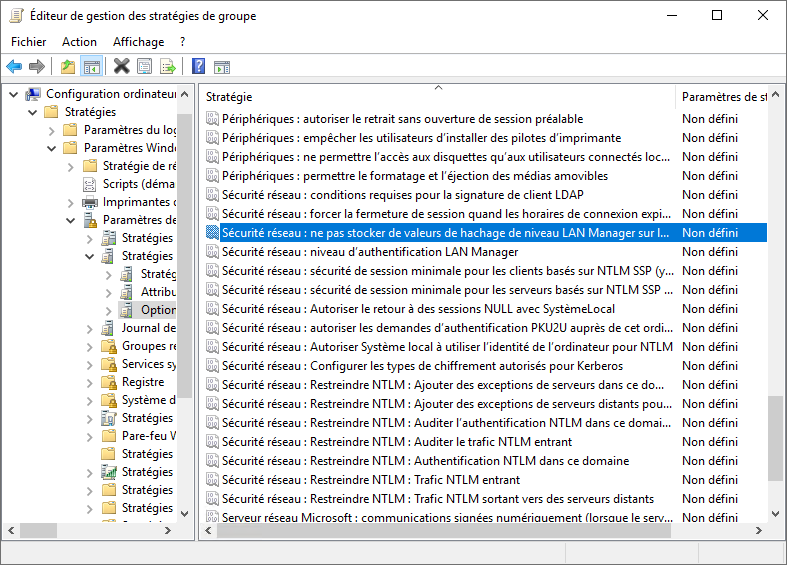

# Modifier la GPO puis accéder à la stratégie '''Configuration ordinateur''' / '''Stratégies''' / ''' | # Modifier la GPO puis accéder à la stratégie '''Configuration ordinateur''' / '''Stratégies''' / '''Paramètres Windows''' / '''Paramètres de sécurité''' / '''Stratégies locales''' / '''Options de sécurité''' puis accéder aux propriétés de la stratégie '''Sécurité réseau : ne pas stocker de valeurs de hachage de niveau LAN Manager sur la prochaine modification de mot de passe'''.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_LMHASH_EDIT.png]] | ||

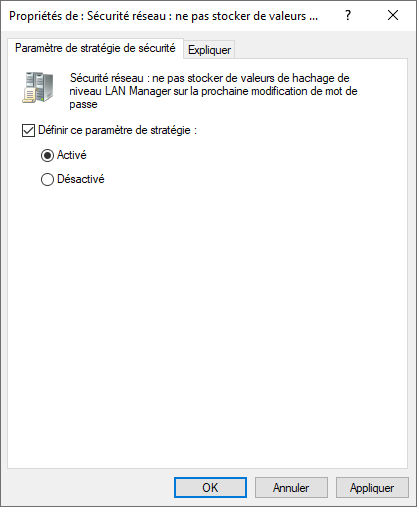

# Depuis la boîte de dialogue des '''Propriétés''', sélectionner l'option '''Activé''' | # Depuis la boîte de dialogue des '''Propriétés''', activer l'option '''Définir ce paramètre de stratégie''' puis sélectionner l'option '''Activé'''. Cliquer sur le bouton {{Bouton|OK}} pour enregistrer les paramètres.<br />[[Image:MMCGPO_NEWOBJECT_O_WINDOWS_LMHASH_SETTINGS.png]] | ||

=== Renouvellement automatique du mot de passe pour les comptes carte à puce === | |||

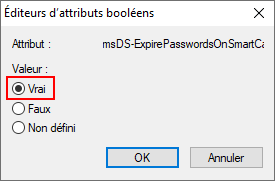

{{Synthèse Score Sécurité|oradad={{Score ORADAD 4}}|pingcastle=0|mo={{Feu vert}}|CVE=—|criticite={{Feu orange}}|compatibilite=—|correctifs=—}} | |||

==== Objet de la stratégie ==== | |||

Les mots de passe des comptes disposant exclusivement d’une authentification par carte à puce seront automatiquement renouvelés à leur échéance. | |||

L’outil '''ORADAD''' la prise en charge de cette fonctionnalité par Active Directory. Si la fonction n’est pas déployée, une vulnérabilité de {{ Score ORADAD 4 }} apparaîtra dans le rapport final. | |||

==== Mise en place de la stratégie ==== | |||

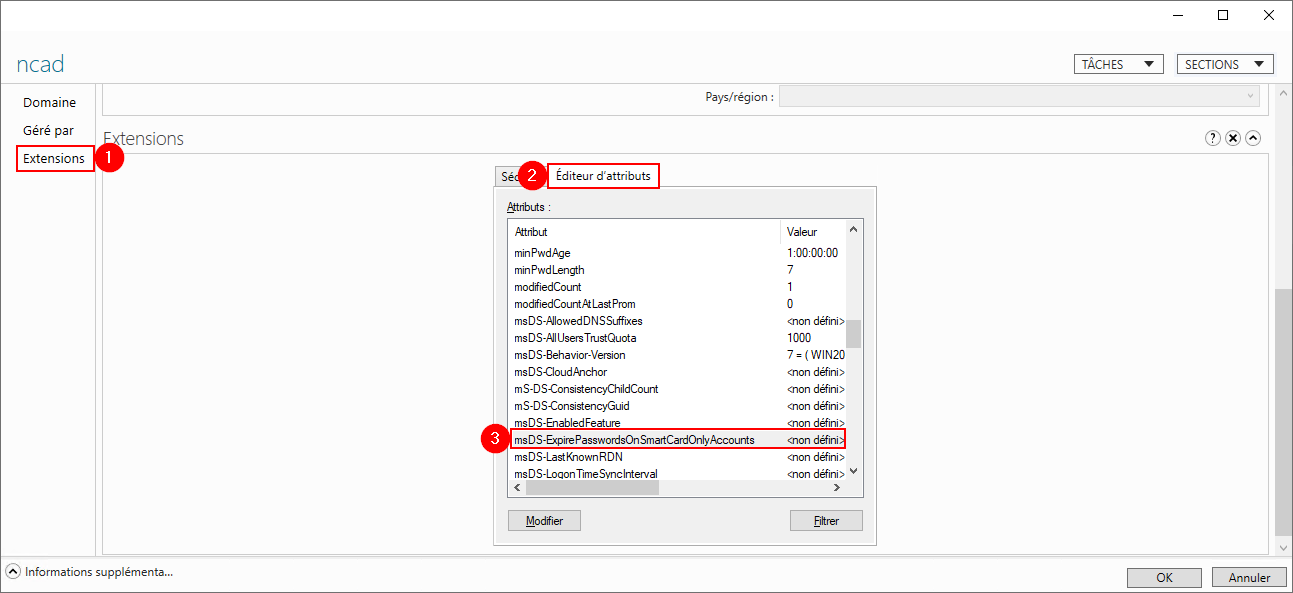

# Ouvrir le ''' | # Ouvrir le '''Centre d’administration Active Directory''' avec un compte de privilèges '''Adminis du domaine'''. | ||

# | # Basculer sur la vue '''Arborescence''' en cliquant sur l’onglet '''liste'''. | ||

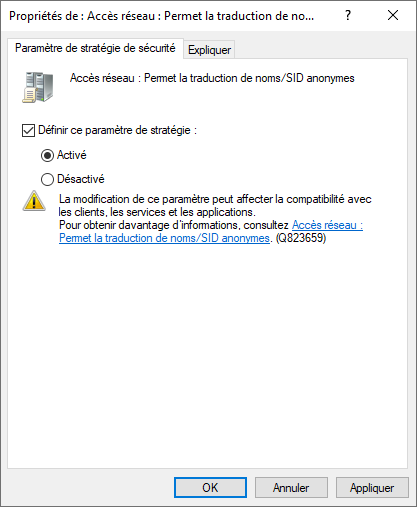

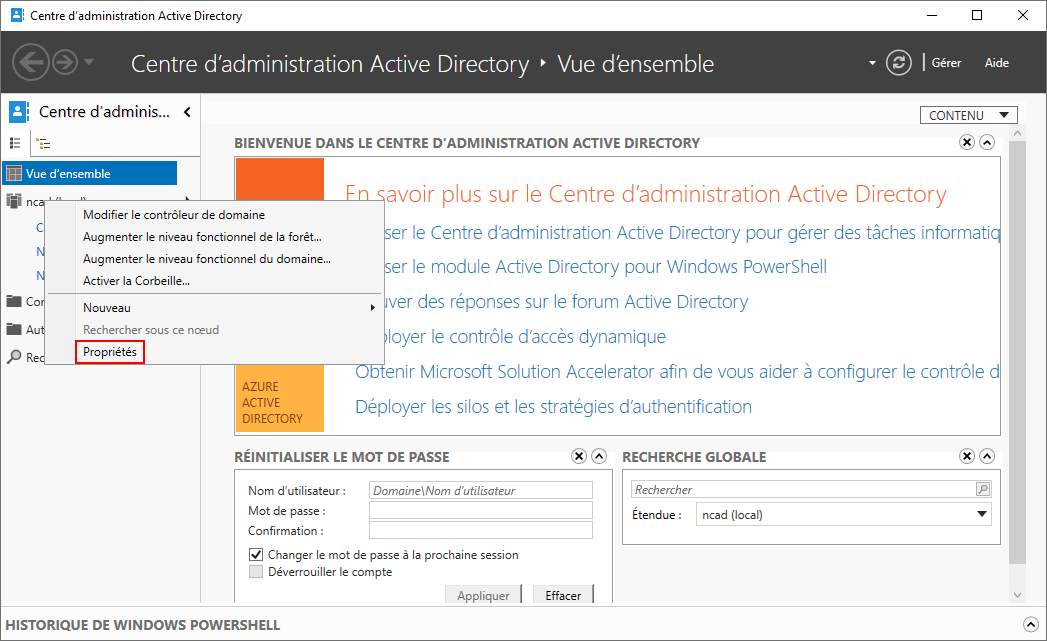

# Depuis la boîte de dialogue | # Effectuer un clic droit sur la '''racine du domaine''' puis cliquer sur '''Propriétés'''.<br />[[Image:CAAD_PROPRIETES.png]] | ||

# | # Depuis la boîte de dialogue, cliquer sur '''Extensions'''{{Exp|1}} puis sur l'onglet '''Editeur d'attributs'''{{Exp|2}}. Cliquer sur la ligne '''mDS-ExpirePasswordsOnSmartCardOnlyAccounts'''{{Exp|3}} puis sur le bouton {{Bouton|Afficher}}<br />[[Image:CAAD_PROPRIETES_ATTRIBUTS_MSDS-EXPIREPASSWORDSONSMARTCARDONLYACCOUNTS.png]] | ||