« Postfix » : différence entre les versions

(→Liens) |

|||

| (107 versions intermédiaires par le même utilisateur non affichées) | |||

| Ligne 1 : | Ligne 1 : | ||

{{Serveur de Messagerie}} | |||

[[Image:POSTFIX_Logo.png|300px|center]] | [[Image:POSTFIX_Logo.png|300px|center]] | ||

| Ligne 10 : | Ligne 12 : | ||

Pour faciliter la compréhensions et le fonctionnement de '''Postfix''', cette documentation explique l'installation du système pas à pas avec divers tests pour valider le fonctionnement attendu. | Pour faciliter la compréhensions et le fonctionnement de '''Postfix''', cette documentation explique l'installation du système pas à pas avec divers tests pour valider le fonctionnement attendu. | ||

== Architecture == | |||

* Notre serveur '''Postfix''' est installé sur la même machines que les services '''Courier''' qui vont permettre de relever les mails. Notre machine a pour IP '''10.0.0.44''', comme nom d'hôte '''alice.lan''' et comme nom de domaine pour la messagerie '''@mail.glx'''. | |||

[[Image:Postfix.png|thumb|center|750px|Vue schématique de l'installation]] | |||

* Voici un schéma plus précis de '''Postfix''' et plus particulièrement les différents sous-programmes qui le compose. Des analyses de logs reprenant ce schéma de principe sont disponibles '''[[Postfix#Analyse_de_logs|ici]]'''. | |||

[[Image:Postfix_Architecture_Procmail.png|thumb|center|750px|Architecture de Postfix]] | |||

== Installation == | == Installation == | ||

| Ligne 15 : | Ligne 27 : | ||

Il sera nécessaire d'installer les services suivants : | Il sera nécessaire d'installer les services suivants : | ||

* '''Postfix''', qui est le MTA; | * '''Postfix''', qui est le MTA; | ||

* '''Procmail''', qui est le MDA ''(Mail Delivery Agent)'' permettant de | * '''Procmail''', qui est le MDA ''(Mail Delivery Agent)'' permettant de délivrer les mails aux utilisateurs UNIX locaux; | ||

* '''Courier-Pop''', qui est le serveur POP pour la récupération des messages par l'utilisateur via un client de messagerie; | * '''Courier-Pop''', qui est le serveur POP pour la récupération des messages par l'utilisateur via un client de messagerie; | ||

* '''Courier-Imap''', qui est le serveur IMAP pour la récupération des messages par l'utilisateur via un client de messagerie ou un webmail; | * '''Courier-Imap''', qui est le serveur IMAP pour la récupération des messages par l'utilisateur via un client de messagerie ou un webmail; | ||

| Ligne 23 : | Ligne 35 : | ||

* Un assistant d'installation se lancera et posera des questions. Peu importe les réponses, la configuration sera réinitialisée et étudiée pas à pas. | * Un assistant d'installation se lancera et posera des questions. Peu importe les réponses, la configuration sera réinitialisée et étudiée pas à pas. | ||

== | <div style="width:100%;background-color:#dddddd;margin-top:15px; margin-bottom:15px"> | ||

<div style="width:100%;background-color:#CCCCCC;font-family:cursive;font-size:16px;height:25px;text-align:center">Prise en charge des quotas</div> | |||

<div style="width:99%;padding:5px;"> | |||

* Par défaut, '''Postfix''' ne supporte pas les [[Postfix_Mysql#Gestion_des_quotas|quotas]]. Pour greffer cette fonctionnalités à '''Postfix''', il est nécessaire de lui appliquer le patch adéquate. Tous d'abord, il faut récupérer les sources de '''Postfix''' puis les sauvegarder dans le dossier '''/usr/src/''' : | |||

{{ Box Console | objet=apt-get build-dep postfix<br /> | |||

cd /usr/src<br /> | |||

apt-get source postfix }} | |||

* Avant de télécharger le patch, il est nécessaire de vérifier la version de '''Postfix''' : | |||

{{ Box Console | objet=postconf mail_version<br /> | |||

mail_version = 2.9.6 }} | |||

* Une fois la version connu, on se rend sur le site du développeur du patch ''(http://vda.sourceforge.net/)'' puis on choisi le patch approprié à notre version de '''Postfix''' : | |||

{{ Box Console | objet=wget http://vda.sourceforge.net/VDA/postfix-vda-v11-2.9.6.patch }} | |||

* Maintenant, on applique le patch. Pour cela, on se place dans le dossier des sources de '''Postfix''', puis avec la commande '''patch''', on y intègre les éléments du patch : | |||

{{ Box Console | objet=cd /usr/src/postfix-2.9.6/<br /> | |||

patch -p1 < ../postfix-vda-v11-2.9.6.patch }} | |||

* Ouvrir le fichier '''/usr/src/postfix-2.9.6/debian/rules''', puis remplacer : | |||

export DEB_BUILD_HARDENING=1 | |||

* Par : | |||

export DEB_BUILD_HARDENING=0 | |||

* | * On va pouvoir construire le nouveau package '''Postfix''' : | ||

{{ Box Console | objet=cd /usr/src/postfix-2.9.6/<br /> | |||

dpkg-buildpackage }} | |||

* | * Si l'on se place dans le dossier '''/usr/src/''' on peut remarquer plusieurs packages '''.deb'''. Les deux packages qui nous intéresse sont postfix_2.9.6-1~12.04.1_i386.deb et postfix-mysql_2.9.6-1~12.04.1_i386.deb : | ||

{{ Box Console | objet=ls -l | |||

<font color=green>postfix_2.9.6-1~12.04.1_i386.deb</font><br /> | |||

postfix-cdb_2.9.6-1~12.04.1_i386.deb<br /> | |||

postfix-dev_2.9.6-1~12.04.1_all.deb<br /> | |||

postfix-doc_2.9.6-1~12.04.1_all.deb<br /> | |||

postfix-ldap_2.9.6-1~12.04.1_i386.deb<br /> | |||

<font color=green>postfix-mysql_2.9.6-1~12.04.1_i386.deb</font><br /> | |||

postfix-pcre_2.9.6-1~12.04.1_i386.deb<br /> | |||

postfix-pgsql_2.9.6-1~12.04.1_i386.deb }} | |||

<br /> | |||

{{ Box Remarque | objet=Les packages ont été réalisés en prenant en compte des paramètres du système ainsi que sa configuration matériel. Il se peut que les paquets générés aient des terminaisons différentes, par exemple amd64 au lieu de i386.}} | |||

* On procède à l'installation de ces deux packages sur le système : | |||

= | {{ Box Console | objet=dpkg -i postfix_2.9.6-1~12.04.1_i386.deb postfix-mysql_2.9.6-1~12.04.1_i386.deb}} | ||

</div> | |||

</div> | |||

== Configuration de base == | |||

<div style="text-align:center;color:red;font-family:cursive;font-size:14px;background-color:#DDDDDD;border-radius:5px;width:550px;margin:auto;height:60px;">Configuration de base pour un usage local uniquement.<br />Tout au long de cette documentation nous utiliseront le nom de domaine fictif mail.glx. Nos adresses mails seront de la forme @mail.glx.</div> | |||

=== | === Fichier /etc/postfix/main.cf === | ||

* Le fichier de configuration '''main.cf''' contient les éléments de configuration sur le MTA Postfix. Nous ferons une sauvegarde du fichier existant : | |||

{{ Box Console | objet=cp /etc/postfix/main.cf /etc/postfix/main.cf.bak<br /> | |||

rm /etc/postfix/main.cf }} | |||

* Puis nous créerons un nouveau fichier '''main.cf''' et nous y insérons les éléments suivants : | |||

smtpd_banner = $myhostname ESMTP $mail_name | |||

biff = no | |||

append_dot_mydomain = no | |||

readme_directory = no | |||

myhostname = alice.lan | |||

alias_maps = hash:/etc/aliases | |||

alias_database = hash:/etc/aliases | |||

=== | mydomain = mail.glx | ||

myorigin = $mydomain | |||

mydestination = localhost $mydomain | |||

relayhost = | |||

mynetworks = 127.0.0.0/8 [::ffff:127.0.0.0]/124 [::1]/128 | |||

home_mailbox = Maildir/ | |||

mailbox_command = procmail -a "$EXTENSION" | |||

recipient_delimiter = + | |||

inet_interfaces = all | |||

message_size_limit = 5120000 | |||

mailbox_size_limit = 10240000 | |||

smtpd_relay_restrictions = permit_mynetworks permit_sasl_authenticated defer_unauth_destination | |||

smtpd_recipient_restrictions = | |||

permit_mynetworks | |||

reject_unauth_destination | |||

permit | |||

* On indique à '''Postfix''' les destinations locales dans le paramètre '''mydestination''' ''(les noms de domaines pour lesquels Postfix doit gérer les courriers entrants)'' | |||

* Le paramètre '''mynetworks''' contient la liste des réseaux. Par la suite ce paramètre pourra être utilisé dans des règles de filtrage. Le relayage SMTP est uniquement autorisé depuis un hôte contenu dans '''mynetwork'''. | |||

* | * Lorsque vous vous connecter au serveur '''Postfix''' en '''ssh''', le terminal vous notifie lorsqu'il y a des nouveaux mails. Il est possible de désactiver cette notification via le paramètre '''biff'''. | ||

* La variable '''home_mailbox''' indique où trouver le répertoire mail des utilisateurs. Dans ce cas de configuration, se sera '''/home/<user>/Maildir/'''. | |||

* | * La variable '''inet''' indique sur quel''(s)'' interface''(s)'' réseau le serveur doit écouter. Ici il écoute sur toutes les interfaces. | ||

* La variable '''message_size_limit''' indique la taille maximale d'un message - pièce jointe incluse ''(en Ko, ici 5120000/1000/1024 = 5 Mo)''. | |||

* | * La variable '''mailbox_size_limit''' indique la taille maximale d'une boîte mail ''(en Ko, ici 10240000/1000/1024 = 10 Mo)''. | ||

{{ | {{ Box Attention | objet=Par défaut, la variable home_mailbox a pour valeur /var/mail. Les messages sont enregistrés dans un fichier texte portant le nom de l'utilisateur UNIX. Ce mode de fonctionnement n'est pas compatible avec les daemons courier-pop et courier-imap}} | ||

=== Fichier /etc/procmailrc === | |||

* Le daemon '''procmail''' interrogera ce fichier pour chaque mail entrant. On y définira la localisation des répertoires de stockage des mails pour les utilisateurs UNIX. | |||

MAILDIR=$HOME/Maildir | |||

DEFAULT=$MAILDIR/ | |||

{{ | {{ Box Attention | objet=Le fichier n'existe pas, il faut le créer ! }} | ||

=== Création du répertoire mail === | |||

Dans notre cas nous disposons de l'utilisateur UNIX '''alice''' sur notre serveur avec pour répertoire personnel '''/home/alice'''. | |||

* | * Création des répertoires pour la boîte mail électronique de '''alice''' : | ||

{{ | {{ Box Console | objet=cd /home/alice<br /> | ||

maildirmake Maildir<br /> | |||

maildirmake -f Sent Maildir<br /> | |||

maildirmake -f Queue Maildir<br /> | |||

maildirmake -f junkmail Maildir<br /> | |||

maildirmake -f virus Maildir<br /> | |||

maildirmake -f Drafts Maildir<br /> | |||

maildirmake -f Trash Maildir<br /> | |||

chown alice:alice Maildir -R<br /> | |||

chmod 700 Maildir -R }} | |||

* | * Pour que cette opération s'effectue automatiquement à chaque ajout d'un nouvel utilisateur UNIX : | ||

{{ | {{ Box Console | objet=sudo maildirmake /etc/skel/Maildir<br /> | ||

sudo maildirmake /etc/skel/Maildir/.Drafts<br /> | |||

sudo maildirmake /etc/skel/Maildir/.Sent<br /> | |||

sudo maildirmake /etc/skel/Maildir/.Trash<br /> | |||

sudo maildirmake /etc/skel/Maildir/.Templates }} | |||

<br /><br /> | |||

{{ Box Remarque | objet=Nos comptes mails sont basés sur les utilisateurs UNIX du serveur.}} | |||

=== Application des paramètres === | |||

* | * Pour que les modifications soient prises en compte, il faut redémarrer '''Postfix''' : | ||

{{ | {{ Box Console | objet=sudo service postfix restart }} | ||

=== Test de validation du serveur === | |||

==== Test du serveur SMTP ==== | |||

* Nous pouvons vérifier le bon fonctionnement du serveur '''SMTP''' en s'y connectant avec la commande '''telnet''' : | |||

{{ Box_Console | objet= telnet 127.0.0.1 25}} | |||

* Le serveur répondra par un code '''220''' contenant la '''bannière''' qui a été définit au paramètre '''smtpd_banner''' dans le fichier '''main.cf'''. | |||

{{ Box_Console | objet=<span style="font-family:sans-serif;color:blue">telnet 127.0.0.1 25</span><br /> | |||

Trying 127.0.0.1...<br /> | |||

Connected to 127.0.0.1.<br /> | |||

Escape character is '^]'.<br /> | |||

220 alice.lan ESMTP Postfix}} | |||

* Pour valider son fonctionnement, nous allons envoyer un mail. Commençons d'abord par indiquer notre '''adresse mail émetteur''' : | |||

{{ Box_Console | objet=<span style="font-family:sans-serif;color:blue">mail from:<root@mail.glx></span><br /> | |||

250 2.1.0 OK }} | |||

* Le serveur acquittant avec le code '''250''', nous pouvons maintenant indiquer l'adresse de l'expéditeur : | |||

{{ Box_Console | objet=<span style="font-family:sans-serif;color:blue">rcpt to:<alice@mail.glx></span><br /> | |||

250 2.1.5 OK }} | |||

* Le serveur doit acquitter également avec le code '''250'''. Maintenant nous allons rédiger le '''contenu du mail'''. Pour cela, il faut saisir la commande '''data''' : | |||

* | {{ Box_Console | objet=<span style="font-family:sans-serif;color:blue">data</span> }} | ||

* Le serveur répondra par : | |||

{{ Box_Console | objet=< | {{ Box_Console | objet=354 End data with <CR><LF>.<CR><LF> }} | ||

* Dès lors, nous pouvons maintenant rédiger notre mail. La touche '''Entrée''' est interprétée comme un '''retour à la ligne''' dans le mail. | |||

. | |||

= | {{ Box_Console | objet=test d'envoi / réception<br /> | ||

Merci ;) }} | |||

* | * Le mail rédigé, on revient à la ligne avec la touche '''Entrée''', puis on saisit un '''point ''(.)''''' et on appui de nouveau sur la touche '''Entrée''' : | ||

{{ | {{ Box_Console | objet=<span style="font-family:sans-serif;color:blue">.</span>}} | ||

* Le serveur | * Le serveur valide la mise en attente de distribution du mail et retourne son numéro d'identifiant dans la file d'attente : | ||

{{ | {{ Box_Console | objet=250 2.0.0 Ok: queued as C01187F9FA }} | ||

* On ferme la connexion avec la commande '''quit''' : | |||

{{ Box_Console | objet=<span style="font-family:sans-serif;color:blue">quit</span><br /> | |||

221 2.0.0 Bye<br /> | |||

Connection closed by foreign host. }} | |||

==== Test du serveur POP3 ==== | |||

* On | * On va vérifier la bonne réception du mail envoyé à l'étape précédente. Pour cela on se connecte au serveur sur le port '''110''' : | ||

{{ | {{ Box_Console | objet=<span style="font-family:sans-serif;color:blue">telnet 10.0.0.44 110</span><br /> | ||

Trying 10.0.0.44... | |||

Connected to 10.0.0.44. | |||

Escape character is '^]'. | |||

+OK Hello there. | |||

}} | |||

* On | * On indique le nom d'utilisateur UNIX du compte avec la commande '''user''' : | ||

{{ | {{ Box_Console | objet=<span style="font-family:sans-serif;color:blue">user alice</span><br /> | ||

+OK Password required }} | |||

* | * Le serveur demande le mot de passe du compte, on lui indique via la commande '''pass''' : | ||

{{ | {{ Box_Console | objet=<span style="font-family:sans-serif;color:blue">pass alice</span><br /> | ||

+OK logged in. }} | |||

* Le serveur accepte la connexion. On consulte la liste des messages avec la commande '''list''' : | |||

{{ Box_Console | objet=<span style="font-family:sans-serif;color:blue">list</span><br /> | |||

+OK POP3<br /> | |||

1 280<br /> | |||

. }} | |||

* On affiche les '''20''' premières lignes du message '''1''' avec la commande '''top''' : | |||

== | {{ Box_Console | objet=<span style="font-family:sans-serif;color:blue">top 1 20</span><br /> | ||

+OK headers follow.<br /> | |||

Return-Path: <root@mail.glx><br /> | |||

X-Original-To: alice@mail.glx<br /> | |||

Delivered-To: alice@mail.glx<br /> | |||

Received: from pfalk.net.ncad.fr (pfalk.net.ncad.fr [10.0.0.48])<br /> | |||

__by alice.lan (Postfix) with SMTP id A3242628A2<br /> | |||

__for <alice@mail.glx>; Thu, 30 Jan 2014 01:20:57 +0100 (CET)<br /><br /> | |||

test<br /> | |||

. | |||

}} | |||

==== Test du serveur IMAP ==== | |||

* On se connecte au serveur sur le port '''imap 143''' : | |||

{{ Box Console | objet=<span style="color:blue;font-family:sans-serif">telnet 10.0.0.44 143</span><br /> | |||

Trying 10.0.0.44...<br /> | |||

Connected to 10.0.0.44.<br /> | |||

Escape character is '^]'.<br /> | |||

¤ OK [CAPABILITY IMAP4rev1 UIDPLUS CHILDREN NAMESPACE THREAD=ORDEREDSUBJECT THREAD=REFERENCES SORT QUOTA IDLE ACL<br />ACL2=UNION] Courier-IMAP ready. Copyright 1998-2011 Double Precision, Inc. See COPYING for distribution information. }} | |||

* Le serveur attend un login est un mot de passe. Pour cela, on utilise la commande '''LOGIN <user> <password>''' : | |||

== | {{ Box Console | objet=<span style="color:blue;font-family:sans-serif">01 LOGIN alice alice</span><br /> | ||

1 OK LOGIN Ok. }} | |||

* On demande la liste des répertoires grâce à la commande '''LIST "" "*"''' : | |||

{{ Box Console | objet=<span style="color:blue;font-family:sans-serif">2 LIST "" "*"</span><br /> | |||

<br /><br /> | ¤ LIST (\HasNoChildren) "." "INBOX.Queue"<br /> | ||

¤ LIST (\HasNoChildren) "." "INBOX.Drafts"<br /> | |||

¤ LIST (\HasNoChildren) "." "INBOX.Trash"<br /> | |||

¤ LIST (\HasNoChildren) "." "INBOX.junkmail"<br /> | |||

¤ LIST (\HasNoChildren) "." "INBOX.Sent"<br /> | |||

¤ LIST (\Marked \HasChildren) "." "INBOX"<br /> | |||

¤ LIST (\HasNoChildren) "." "INBOX.virus"<br /> | |||

2 OK LIST completed }} | |||

* On accède au dossier des messages reçus dans '''INBOX''' avec la commande '''SELECT <nom_dossier>''' : | |||

== | {{ Box Console | objet=<span style="color:blue;font-family:sans-serif">3 SELECT INBOX</span><br /> | ||

¤ FLAGS (\Draft \Answered \Flagged \Deleted \Seen \Recent)<br /> | |||

¤ OK [PERMANENTFLAGS (\* \Draft \Answered \Flagged \Deleted \Seen)] Limited<br /> | |||

¤ 4 EXISTS<br /> | |||

¤ 4 RECENT<br /> | |||

¤ OK [UIDVALIDITY 1391044096] Ok<br /> | |||

¤ OK [MYRIGHTS "acdilrsw"] ACL<br /> | |||

3 OK [READ-WRITE] Ok }} | |||

* | * On liste les messages reçus dans le dossier '''INBOX''' avec la commande '''SELECT <nom_dossier>''' : | ||

{{ Box Console | objet=<span style="color:blue;font-family:sans-serif">4 UID FETCH 1:* RFC822.SIZE</span><br /> | |||

¤ 1 FETCH (UID 1 RFC822.SIZE 280)<br /> | |||

4 OK FETCH completed. }} | |||

* | * On consulte le message avec l''''UID 1''' en saisisant la commande '''UID FETCH <UID_message> BODY[]''' : | ||

{{ Box Console | objet=<span style="color:blue;font-family:sans-serif">5 UID FETCH 4 BODY[]</span><br /> | |||

¤ 4 FETCH (UID 1 BODY[] {310}<br /> | |||

Return-Path: <root@mail.glx><br /> | |||

X-Original-To: alice@mail.glx<br /> | |||

Delivered-To: alice@mail.glx<br /> | |||

Received: from pfalk.net.ncad.fr (pfalk.net.ncad.fr [10.0.0.48])<br /> | |||

___by alice.lan (Postfix) with SMTP id 511AB628A2<br /> | |||

___for <alice@mail.glx>; Thu, 30 Jan 2014 01:56:23 +0100 (CET)<br /><br /> | |||

test d'envoi / réception<br /> | |||

Merci ;)<br /> | |||

)<br /> | |||

¤ 4 FETCH (FLAGS (\Seen \Recent))<br /> | |||

5 OK FETCH completed. }} | |||

* | * On ferme la connexion avec la commande '''LOGOUT''' : | ||

{{ Box Console | objet=<span style="color:blue;font-family:sans-serif">6 logout</span><br /> | |||

¤ BYE Courier-IMAP server shutting down<br /> | |||

6 OK LOGOUT completed<br /> | |||

Connection closed by foreign host. }} | |||

==== Autres méthodes ==== | |||

On peut également vérifier que le mail a bien été acheminé. | |||

* | * Via les logs stockés dans '''/var/log/mail.log''' : | ||

Jan 30 02:29:40 alice postfix/local[13772]: C01187F9FA: to=<alice@mail.glx>, relay=local, delay=50, delays=49/0.17/0/0.14, dsn=2.0.0, status=sent (delivered to command: procmail -a "$EXTENSION") | |||

Jan 30 02:29:40 alice postfix/qmgr[13254]: C01187F9FA: removed | |||

* | * En interrogeant la file d'attente : | ||

{{ Box Console | objet= | {{ Box Console | objet=/usr/bin/mailq }} | ||

== Authentification SMTP Postfix == | |||

<div style="text-align:center;color:red;font-family:cursive;font-size:14px;background-color:#DDDDDD;border-radius:5px;width:550px;margin:auto;margin-bottom:25px;height:210px;">SMTP en Open Relay<br /><br /> | |||

Jusqu'à présent Postfix accepte de délivrer les messages de n'importe quel utilisateur. La raison est simple : aucune demande de mot de passe pour se connecter. | |||

<br /><br /> | |||

Cette section va justement permettre d'initier une phase d'authentification pour toute tentative d'envoi de messages via Postfix. Ceci permettra d'éviter que le serveur soit utiliser à tort par des personnes mal intentionnées pour diffuser du spam''. </div> | |||

Contrairement aux serveurs pop ''(courier-pop)'' et imap ''(courier-imap)'', la connexion au serveur SMTP s'effectue sans demande de mot de passe. Pour remédier à cette faille de sécurité propre à la configuration par défaut de Postfix, nous installeront le paquet '''sasl2-bin''' qui permettra l'authentification des utilisateurs avec le module pam ''('''P'''luggable '''A'''uthentication '''M'''odules, utilisé par Linux)''. | |||

= | {{ Box Console | objet=sudo apt-get install sasl2-bin }} | ||

=== Activation du module === | |||

* Editer le fichier de configuration '''/etc/default/saslauthd''', puis remplacer : | |||

START=no | |||

* par : | |||

START=yes | |||

Par défaut, le mécanisme d'authentification utilisé est '''pam''' ''(paramètre MECHANISMS)'' ce qui nous conviens pour le moment ''(authentification via les comptes UNIX existants)''. | |||

* Remplacer aussi la ligne : | |||

= | OPTIONS="-c -m /var/run/saslauthd" | ||

* Par : | |||

OPTIONS="-c -m /var/spool/postfix/var/run/saslauthd" | |||

* On crée le répertoire '''/var/spool/postfix/var/run/saslauthd''' avec les permissions adéquates : | |||

{{ Box Console | objet= | {{ Box Console | objet=mkdir -p /var/spool/postfix/var/run/saslauthd<br /> | ||

chown -R root:sasl /var/spool/postfix/var/run/saslauthd<br /> | |||

chmod 710 /var/spool/postfix/var/run/saslauthd }} | |||

* | * On ajoute l'utilisateur '''Postfix''' au groupe '''sasl''' : | ||

{{ Box Console | objet= | {{ Box Console | objet=adduser postfix sasl }} | ||

* On crée le fichier '''/etc/pam.d/smtp''' et on y insère les éléments suivants : | |||

@include common-auth | |||

@include common-account | |||

@include common-password | |||

@include common-session | |||

* | * On démarre le daemon saslauthd : | ||

{{ | {{ Box Console | objet=service saslauthd start }} | ||

=== Intégration dans Postfix === | |||

* Ajouter les lignes suivantes à la fin du fichier '''/etc/postfix/main.cf''' : | |||

broken_sasl_auth_clients = yes | |||

smtpd_recipient_restrictions = | |||

permit_mynetworks, | |||

permit_sasl_authenticated, | |||

reject_unauth_destination | |||

smtpd_sasl_auth_enable = yes | |||

smtpd_sasl_local_domain = $mydomain | |||

smtpd_sasl_security_options = noanonymous | |||

broken_sasl_auth_clients = yes | |||

smtpd_sasl_type = cyrus | |||

cyrus_sasl_config_path = /etc/postfix/sasl | |||

* Créer le fichier '''/etc/postfix/sasl/smtpd.conf''' | |||

pwcheck_method: saslauthd | |||

mech_list: PLAIN LOGIN | |||

* On redémarre '''Postfix''' pour appliquer les nouveaux paramètres : | |||

{{ Box Console | objet=service postfix restart }} | |||

=== Vérification === | |||

==== La commande ehlo ==== | |||

La commande ehlo permet de s'annoncer au serveur. Certains serveur SMTP la requiert avant toute autre action. Dans le cas présent, elle nous permet de voir les méthodes d'authentification acceptées par le serveur SMTP. | |||

* | * Résultat de la commande '''ehlo''' <span style="font-family:sans-serif;color:red">sans</span> le module '''sasl''' d'activé : | ||

{{ Box Console | objet=<span style="font-family:sans-serif;color:blue">telnet 10.0.0.44 25</span><br /> | {{ Box Console | objet=<span style="font-family:sans-serif;color:blue">telnet 10.0.0.44 25</span><br /> | ||

| Ligne 444 : | Ligne 464 : | ||

Escape character is '^]'.<br /> | Escape character is '^]'.<br /> | ||

220 alice.lan ESMTP Postfix<br /> | 220 alice.lan ESMTP Postfix<br /> | ||

<span style="font-family:sans-serif;color:blue"> | <span style="font-family:sans-serif;color:blue">ehlo alice.lan</span><br /> | ||

250-alice.lan<br /> | |||

250-PIPELINING<br /> | |||

250-SIZE 5120000<br /> | |||

250-VRFY<br /> | |||

250 | 250-ETRN<br /> | ||

250-ENHANCEDSTATUSCODES<br /> | |||

250 | 250-8BITMIME<br /> | ||

250 DSN }} | |||

250 | |||

* | * Résultat de la commande '''ehlo''' <span style="font-family:sans-serif;color:green">avec</span> le module '''sasl''' d'activé : | ||

{{ Box Console | objet=<span style="font-family:sans-serif;color:blue">telnet 10.0.0.44 25</span><br /> | |||

Trying 10.0.0.44...<br /> | |||

Connected to 10.0.0.44.<br /> | |||

Escape character is '^]'.<br /> | |||

220 alice.lan ESMTP Postfix<br /> | |||

<span style="font-family:sans-serif;color:blue">ehlo ncad.fr</span><br /> | |||

250-alice.lan<br /> | |||

250-PIPELINING<br /> | |||

250-SIZE 5120000<br /> | |||

250-VRFY<br /> | |||

250-ETRN<br /> | |||

<span style="font-family:sans-serif;color:green">250-AUTH PLAIN LOGIN<br /> | |||

250-AUTH=PLAIN LOGIN</span><br /> | |||

250-ENHANCEDSTATUSCODES<br /> | |||

250-8BITMIME<br /> | |||

250 DSN }} | |||

==== Envoi sans authentification ==== | |||

* Tentative d'envoi sans authentification : | |||

< | {{ box Console | objet=<span style="font-family:sans-serif;color:blue">telnet 10.0.0.44 25</span><br /> | ||

Trying 10.0.0.44...<br /> | |||

Connected to 10.0.0.44.<br /> | |||

Escape character is '^]'.<br /> | |||

220 alice.lan ESMTP Postfix<br /> | |||

= | mail from:<root@mail.glx><br /> | ||

250 2.1.0 Ok<br /> | |||

rcpt to:<nicolas@cachelou.fr><br /> | |||

554 5.7.1 <nicolas@cachelou.fr>: <span style="font-family:sans-serif;color:red">Relay access denied</span><br /> | |||

221 2.7.0 Error: I can break rules, too. Goodbye.<br /> | |||

Connection closed by foreign host. }} | |||

* Trace laissée dans '''/var/log/mail.log''' : | |||

[[ | Jan 30 13:17:32 alice postfix/smtpd[20759]: NOQUEUE: reject: RCPT from pfalk.net.ncad.fr[10.0.0.48]: 554 5.7.1 <nicolas@cachelou.fr>: Relay access denied; from=<root@mail.glx> to=<nicolas@cachelou.fr> proto=SMTP | ||

Le serveur refuse le destinataire avec pour motif : '''Relay access denied'''. | |||

{{ Box Remarque | objet=Le serveur autorise de transmettre les mails sans authentification pour tous les domaines renseignés dans le paramètre mydestination du fichier /etc/postfix/main.cf. }} | |||

=== | ==== Envoi avec authentification ==== | ||

* | * Tentative d'envoi avec authentification : | ||

{{ Box Console | objet=<span style="font-family:sans-serif;color:blue">telnet 10.0.0.44 25</span><br /> | |||

Trying 10.0.0.44...<br /> | |||

Connected to 10.0.0.44.<br /> | |||

Escape character is '^]'.<br /> | |||

220 alice.lan ESMTP Postfix<br /> | |||

<span style="font-family:sans-serif;color:blue">auth login YWxpY2U=</span><br /> | |||

334 UGFzc3dvcmQ6<br /> | |||

<span style="font-family:sans-serif;color:blue">YWxpY2U=</span><br /> | |||

235 2.7.0 Authentication successful<br /> | |||

mail from:<root@mail.glx><br /> | |||

250 2.1.0 Ok<br /> | |||

rcpt to:<nicolas@cachelou.fr><br /> | |||

250 2.1.5 Ok<br /> | |||

data<br /> | |||

354 End data with <CR><LF>.<CR><LF><br /> | |||

test<br /> | |||

.<br /> | |||

250 2.0.0 Ok: queued as 8EDAD62881 }} | |||

<br /> | |||

{{ Box Information | objet=Le nom d'utilisateur et le mot de passe sont encodés en Base64. Plus d'informations [[Debug_Messagerie#S.27authentifier|ici]] }} | |||

* Trace laissée dans '''/var/log/mail.log''' : | |||

Jan 30 14:48:59 alice postfix/smtpd[24312]: CD53F62881: client=pfalk.net.ncad.fr[10.0.0.48], sasl_method=login, sasl_username=alice@alice.lan | |||

Jan 30 14:49:05 alice postfix/cleanup[24315]: CD53F62881: message-id=<> | |||

Jan 30 14:49:05 alice postfix/qmgr[24195]: CD53F62881: from=<root@mail.glx>, size=190, nrcpt=1 (queue active) | |||

Jan 30 14:49:07 alice postfix/smtp[24316]: CD53F62881: to=<nicolas@cachelou.fr>, relay=aspmx.l.google.com[173.194.78.27]:25, delay=16, delays=14/0.13/1.2/0.56, dsn=5.7.1, status=bounced (host aspmx.l.google.com[173.194.78.27] said: 550-5.7.1 [109.190.9.125 11] Our system has detected that this message is 550-5.7.1 not RFC 2822 compliant. To reduce the amount of spam sent to Gmail, 550-5.7.1 this message has been blocked. Please review 550 5.7.1 RFC 2822 specifications for more information. dq1si3286812wib.75 - gsmtp (in reply to end of DATA command)) | |||

Jan 30 14:49:07 alice postfix/cleanup[24315]: 31F5F63799: message-id=<20140130134907.31F5F63799@alice.lan> | |||

Jan 30 14:49:07 alice postfix/qmgr[24195]: 31F5F63799: from=<>, size=2576, nrcpt=1 (queue active) | |||

Jan 30 14:49:07 alice postfix/bounce[24317]: CD53F62881: sender non-delivery notification: 31F5F63799 | |||

Jan 30 14:49:07 alice postfix/qmgr[24195]: CD53F62881: removed | |||

Jan 30 14:49:07 alice postfix/local[24318]: 31F5F63799: to=<root@mail.glx>, relay=local, delay=0.3, delays=0.05/0.12/0/0.13, dsn=2.0.0, status=sent (delivered to command: procmail -a "$EXTENSION") | |||

Jan 30 14:49:07 alice postfix/qmgr[24195]: 31F5F63799: removed | |||

D'après les logs, l'authentification a réussi. Cependant, l'envoi du mail vers '''nicolas@cachelou.fr''' a échoué car le fournisseur du service de messagerie '''GMail''' a refusé le message. GMail n'accepte pas les messages sans objet. | |||

== Sécuriser les échanges SMTP == | |||

<div style="text-align:center;color:red;font-family:cursive;font-size:14px;background-color:#DDDDDD;border-radius:5px;width:550px;margin:auto;height:180px;">Avertissement<br /><br /> | |||

Cette section à deux objectifs : vous montrer des méthodes de sécurisation pour votre serveur mail, mais aussi vous sensibiliser sur la sécurité en général des applications. | |||

Vous observerez qu'à défaut d'une connexion sécurisée, toutes les données transitent en clair sur le réseau. Il est dès lors facile pour des personnes mal intentionnées de les récupérer et d'en faire mauvaise usage.</div> | |||

=== Défaut des échanges en clairs === | |||

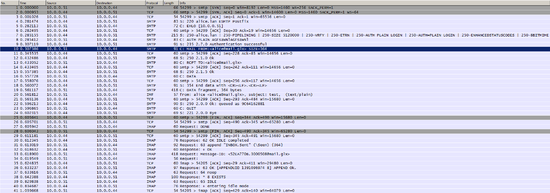

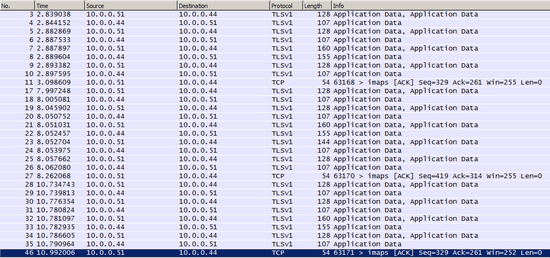

Par défaut, tous les échanges s'effectuent en clair : aussi bien la phase d'authentification que l'envoie du message. Voici ci-dessous, une capture d'un analyseur de trame ''(Wireshark)'' lors de l'envoi d'un courriel depuis le client de messagerie '''Thundirbird'''. | |||

[[Image:POSTFIX_Analyse_SMTP_Send.png|thumb|center|550px|Trame d'échanges SMTP entre Thundirbird et Postfix]] | |||

- | |||

On remarquera surtout le couple '''login''' et '''mot de passe''' ainsi que '''l'émetteur''' et '''le destinataire''' du message. Il est facile pour des logiciels espions installés sur le PC ou le réseau de récupérer ces données afin de réutiliser le compte mail pour diffuser du SPAM. | |||

Dans des cas beaucoup plus grave, les données du comptes permettent de récupérer une copie des messages stockés sur le serveur de mail. | |||

=== | === Activer TLS === | ||

* | * Ajouter les lignes suivantes dans le fichier de configuration de Postfix '''/etc/postfix/main.cf''' juste après la ligne '''readme_directory = no''' : | ||

smtpd_tls_cert_file=/etc/postfix/ssl/smtpd.cert | |||

smtpd_tls_key_file=/etc/postfix/ssl/smtpd.key | |||

smtpd_use_tls=yes | |||

smtpd_tls_received_header = yes | |||

smtpd_tls_loglevel = 1 | |||

smtpd_tls_ask_ccert = yes | |||

smtpd_tls_security_level = may | |||

smtp_tls_loglevel = 1 | |||

smtp_tls_cert_file=/etc/postfix/ssl/smtpd.cert | |||

smtp_tls_key_file=/etc/postfix/ssl/smtpd.key | |||

Les '''deux premières''' lignes concernent respectivement le '''certificat''' et la '''clé privée'''. La troisième permet d'activer le module '''tls''' sur le serveur. Les lignes '''4 à 6''' permettent de '''tracer''' l'usage du certificat dans les logs ''(pour le debuggage)''. La ligne '''7''' spécifie le niveau de '''tolérance''' en matière de sécurité du serveur. Elle sera étudié plus en détail par la suite. | |||

Enfin le deuxième bloc concerne les '''informations de chiffrement''' pour la connexion du '''client''' ''(même certificat aussi bien pour le serveur que le client)''. | |||

* | * Créer le certificat '''ssl''' dans le répertoire '''/etc/postfix/ssl''' : | ||

{{ Box Console | objet=<span style="color:blue;font-family:sans-serif">mkdir -p /etc/postfix/ssl<br /> | |||

cd /etc/postfix/ssl<br /> | |||

openssl req -new -outform PEM -out smtpd.cert -newkey rsa:2048 -nodes -keyout smtpd.key -keyform PEM -days 365 -x509</span><br /> | |||

<span style="color:grey">Generating a 2048 bit RSA private key<br /> | |||

=== | .................................................................................+++<br /> | ||

..........................................................................+++<br /> | |||

writing new private key to 'imap.key'<br /></span> | |||

- - - - -<br /> | |||

<span style="color:grey">You are about to be asked to enter information that will be incorporated<br /> | |||

into your certificate request.<br /> | |||

What you are about to enter is what is called a Distinguished Name or a DN.<br /> | |||

There are quite a few fields but you can leave some blank<br /> | |||

For some fields there will be a default value,<br /> | |||

If you enter '.', the field will be left blank.<br /></span> | |||

- - - - -<br /> | |||

Country Name (2 letter code) [AU]:<span style="color:blue;font-family:sans-serif">FR</span><br /> | |||

State or Province Name (full name) [Some-State]:<span style="color:blue;font-family:sans-serif">Paris</span><br /> | |||

Locality Name (eg, city) []:<span style="color:blue;font-family:sans-serif">Paris</span><br /> | |||

Organization Name (eg, company) [Internet Widgits Pty Ltd]:<span style="color:blue;font-family:sans-serif">NCad Network</span><br /> | |||

Organizational Unit Name (eg, section) []:<span style="color:blue;font-family:sans-serif">Intranet Goulouxiou</span><br /> | |||

Common Name (e.g. server FQDN or YOUR name) []:<span style="color:blue;font-family:sans-serif">10.0.0.44</span><br /> | |||

Email Address []:<span style="color:blue;font-family:sans-serif">tech@ncad.fr</span> }} | |||

<br /><br /> | |||

{{ Box Information | objet=Pour un serveur en production on prendra son IP publique ou son nom de machine (champ Common Name). }} | |||

{{ Box Console | objet=< | * Redémarrer le service '''Postfix''' pour appliquer la configuration | ||

{{ Box Console | objet=service postfix restart }} | |||

<div style="width:100%;background-color:#dddddd;margin-top:15px; margin-bottom:15px"> | |||

<div style="width:100%;background-color:#CCCCCC;font-family:cursive;font-size:16px;height:25px;text-align:center">Forcer TLS pour les envois</div> | |||

<div style="width:99%;padding:5px;"> | |||

Il se peut que malgré l'activation de '''TLS''', l'acheminement des courriels vers le '''MTA''' du destinataire s'effectue en clair. Il est possible de forcer l'activation via une table de correspondance. | |||

* Pour vérifier si le message reçu a été transmis chiffré, il suffit de regarder son en-tête. Par exemple voici un courriel envoyé non chiffré : | |||

< | |||

Received: from geocoucou.net.ncad.fr (mail.geocoucou.eu. [109.190.211.49]) | |||

by mx.google.com with <span style="color:red;font-family:sans-serif">ESMTP</span> id g1si9649314wmg.53.2016.03.15.03.21.07 | |||

for <cacheloun@gmail.com>; | |||

Tue, 15 Mar 2016 03:21:07 -0700 (PDT) | |||

* | * Si ce dernier avait été chiffré, c'est le service '''ESMTPS''' qui serait apparu en lieu et place de '''ESMTP''' dans l'en-tête du courriel. | ||

* Dans le fichier de configuration '''/etc/postfix/main.cf'''' - après la ligne '''smtpd_tls_security_level''' - on y ajoute la ligne suivante : | |||

smtp_tls_policy_maps = hash:/etc/postfix/tls_policy_map | |||

* Cette ligne permet de forcer l’activation de '''TLS''' pour des domaines de messagerie bien définis. Dans notre cas, ces derniers seront listés dans le fichier '''/etc/postfix/tls_policy_map''' et renseigné comme ceci : | |||

gmail.com encrypt | |||

* Il faut générer la base et recharger la configuration de '''Postfix''' pour que les modifications soient prises en compte. | |||

{{ Box Console | objet=postmap /etc/postfix/tls_policy_map<br /> | |||

service postfix reload }} | |||

{{ Box Console | objet=<span style="font-family:sans-serif;color:blue">telnet 10.0.0.44 25</span><br /> | * Maintenant, si nous renvoyons un courriel vers une adresse '''gmail.com''' depuis notre serveur de messagerie, voici ce que nous observons dans les en-têtes : | ||

Received: from geocoucou.net.ncad.fr (mail.geocoucou.eu. [2001:41d0:fe20:c101:10:46:0:49]) | |||

by mx.google.com with <span style="color:green;font-family:sans-serif">ESMTPS</span> id h197si23802268wmd.118.2016.03.15.03.31.17 | |||

for <cacheloun@gmail.com> | |||

<span style="color:green;font-family:sans-serif">(version=TLS1_1 cipher=ECDHE-RSA-AES128-SHA bits=128/128);</span> | |||

Tue, 15 Mar 2016 03:31:17 -0700 (PDT) | |||

{{ Box Remarque | objet=On remarquera que le service qui apparaît dans l'en-tête du courriel est '''ESMTPS'''. }} | |||

</div></div> | |||

=== Vérification === | |||

* Se connecter au serveur '''Postfix''' depuis le port '''smtp 25''' : | |||

{{ Box Console | objet=<span style="font-family:sans-serif;color:blue">telnet 10.0.0.44 25</span><br /> | |||

Trying 10.0.0.44...<br /> | Trying 10.0.0.44...<br /> | ||

Connected to 10.0.0.44.<br /> | Connected to 10.0.0.44.<br /> | ||

| Ligne 634 : | Ligne 681 : | ||

250-ETRN<br /> | 250-ETRN<br /> | ||

<span style="font-family:sans-serif;color:green">250-STARTTLS</span><br /> | <span style="font-family:sans-serif;color:green">250-STARTTLS</span><br /> | ||

250-AUTH PLAIN LOGIN<br /> | |||

250-AUTH=PLAIN LOGIN<br /> | |||

250-ENHANCEDSTATUSCODES<br /> | 250-ENHANCEDSTATUSCODES<br /> | ||

250-8BITMIME<br /> | 250-8BITMIME<br /> | ||

250 DSN }} | 250 DSN }} | ||

On | On remarquera l'apparition de la ligne '''StartTLS''' qui indique que le serveur peut chiffrer les échanges si le client le souhaite. | ||

* | * Effectuer un test d'envoi en configurant le compte mail sur un client de messagerie en utilisant pour le serveur '''SMTP''' le port '''25''' et comme sécurité pour la connexion '''STARTTLS'''. L'adresse des serveurs '''POP/IMAP''' et '''SMTP''' correspond à l'adresse IP du serveur '''Postfix'''. | ||

* Lors de l'envoi d'un message on observe ceci dans les logs '''Postfix''' dans le fichier '''/var/log/mail.log''' : | |||

Jan 30 20:17:54 alice postfix/smtpd[28407]: connect from oxtrode.net.ncad.fr[10.0.0.51] | |||

Jan 30 20:17:54 alice postfix/smtpd[28407]: Anonymous TLS connection established from oxtrode.net.ncad.fr[10.0.0.51]: TLSv1 with cipher ECDHE-RSA-AES256-SHA (256/256 bits) | |||

Jan 30 20:17:54 alice postfix/smtpd[28407]: 98A4163777: client=oxtrode.net.ncad.fr[10.0.0.51], sasl_method=PLAIN, sasl_username=alice@alice.lan | |||

Jan 30 20:17:54 alice postfix/cleanup[28410]: 98A4163777: message-id=<52EAA55B.7090404@mail.glx> | |||

Jan 30 20:17:54 alice postfix/smtpd[28407]: disconnect from oxtrode.net.ncad.fr[10.0.0.51] | |||

Jan 30 20:17:54 alice postfix/qmgr[28182]: 98A4163777: from=<alice@mail.glx>, size=726, nrcpt=1 (queue active) | |||

Jan 30 20:17:55 alice postfix/smtp[28411]: Untrusted TLS connection established to aspmx.l.google.com[173.194.78.27]:25: TLSv1.1 with cipher ECDHE-RSA-RC4-SHA (128/128 bits) | |||

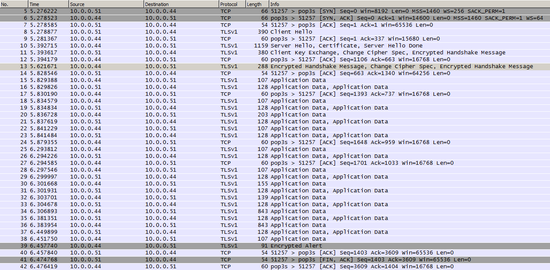

* On peut également remarquer avec l'analyseur de trame que le dialogue entre le '''client de messagerie''' et le '''serveur SMTP''' est '''chiffré''' ''(cipher ECDHE-RSA-AES256-SHA)'': | |||

[[Image:POSTFIX_Analyse_SMTP_Send_TLS.png|thumb|center|550px|Trame d'échanges SMTP entre Thundirbird et Postfix chiffrée]] | |||

=== Forcer l'authentification chiffrée en StartTLS === | |||

== | * Dans ce mode de configuration, deux types d'échanges cohabitent : <span style="color:green">sécurisés</span> et <span style="color:red">non sécurisés</span>. Ceci se vérifie facilement en accédant au serveur : | ||

{{ Box Console | objet=<span style="font-family:sans-serif;color:blue">telnet 10.0.0.44 25</span><br /> | |||

Trying 10.0.0.44...<br /> | |||

Connected to 10.0.0.44.<br /> | |||

Escape character is '^]'.<br /> | |||

220 alice.lan ESMTP Postfix<br /> | |||

ehlo ncad.fr<br /> | |||

250-alice.lan<br /> | |||

250-PIPELINING<br /> | |||

250-SIZE 5120000<br /> | |||

250-VRFY<br /> | |||

250-ETRN<br /> | |||

<span style="font-family:sans-serif;color:green">250-STARTTLS</span><br /> | |||

<span style="font-family:sans-serif;color:red">250-AUTH PLAIN LOGIN<br /> | |||

250-AUTH=PLAIN LOGIN<br /></span> | |||

250-ENHANCEDSTATUSCODES<br /> | |||

250-8BITMIME<br /> | |||

250 DSN }} | |||

* On remarque que le serveur nous informe sur deux choses : | |||

** Il accepte l''''authentification en clair''' dont il nous énonce les méthodes : <span style="color:red">PLAIN LOGIN</span>. | |||

** Il accepte les '''échanges chiffrés''' en nous indiquant <span style="color:green">StartTLS</span>. | |||

* Il est possible de forcer '''Postfix''' à n'accepter que '''les connexions chiffrées'''. Cependant, avec '''STARTTLS''' le serveur débutera sa conversation en clair jusqu'à ce que le client accepte STARTTLS ''(c.f Capture d'écran [[Postfix#V.C3.A9rification_2|Vérification]] ligne 1 à 5)''. Pour cela, dans le fichier '''/etc/postfix/main.cf''' on va remplacer : | |||

smtpd_tls_security_level = may | |||

* Par : | |||

smtpd_tls_security_level = encrypt | |||

* On redémarre le service Postfix : | |||

{{ Box Console | objet=sudo service postfix restart }} | |||

* Puis on se connecter de nouveau au serveur : | |||

{{ Box Console | objet=<span style="font-family:sans-serif;color:blue">telnet 10.0.0.44 25</span><br /> | |||

Trying 10.0.0.44...<br /> | |||

{{Box Console | objet= | Connected to 10.0.0.44.<br /> | ||

Escape character is '^]'.<br /> | |||

220 alice.lan ESMTP Postfix<br /> | |||

ehlo ncad.fr<br /> | |||

250-alice.lan<br /> | |||

250-PIPELINING<br /> | |||

250-SIZE 5120000<br /> | |||

250-VRFY<br /> | |||

250-ETRN<br /> | |||

<span style="font-family:sans-serif;color:green">250-STARTTLS</span><br /> | |||

250-ENHANCEDSTATUSCODES<br /> | |||

250-8BITMIME<br /> | |||

250 DSN }} | |||

On remarque la disparition des lignes '''AUTH'''. | |||

* | * Cette fois, si on tente d'envoyer un message en connexion non chiffrée, le serveur nous refuse la requête dès le '''mail from:''' : | ||

{{ Box Console | objet=<span style="font-family:sans-serif;color:blue">telnet 10.0.0.44 25</span><br /> | |||

Trying 10.0.0.44...<br /> | |||

Connected to 10.0.0.44.<br /> | |||

Escape character is '^]'.<br /> | |||

220 alice.lan ESMTP Postfix<br /> | |||

mail from:<alice@mail.glx><br /> | |||

<span style="font-family:sans-serif;color:red">530 5.7.0 Must issue a STARTTLS command first</span> }} | |||

== Sécuriser les échanges IMAP == | |||

= | <div style="text-align:center;color:red;font-family:cursive;font-size:14px;background-color:#DDDDDD;border-radius:5px;width:550px;margin:auto;height:180px;">Avertissement<br /><br /> | ||

Cette section à deux objectifs : vous montrer des méthodes de sécurisation pour votre serveur mail, mais aussi vous sensibiliser sur la sécurité en général des applications. | |||

Vous observerez qu'à défaut d'une connexion sécurisée, toutes les données transitent en clair sur le réseau. Il est dès lors facile pour des personnes mal intentionnées de les récupérer et d'en faire mauvaise usage.</div> | |||

=== Défaut des échanges en clair === | |||

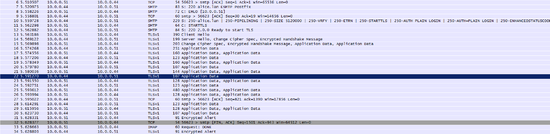

Tout comme pour le '''SMTP''', tous les échanges s'effectuent en clair aussi bien la phase d'authentification que la consultation des différents dossiers. Voici, ci-dessous, une capture de trame lorsqu'on navigue dans les différents dossiers de son client de messagerie '''Imap'''. | |||

[[Image:POSTFIX_Analyse_IMAP.png|thumb|center|550px|Trame d'échanges Imap entre Thundirbird et Postfix]] | |||

Il est important de constater que sur cette trame le login ''(alice)'' et le mot de passe ''(alice)'' sont visibles en clair sur la capture ''(à la 5ème ligne)''. Il est toujours plus facile pour des logiciels espions installés sur le PC ou le réseau de récupérer ces données afin de consulter les messages reçus et sauvegardés sur le serveur '''Imap'''. | |||

= | {{ Box Attention | objet=Les données transitent en clair de la machine ou est installé le client de messagerie jusqu'au serveur mail du fournisseur du service }} | ||

=== Activer SSL === | |||

* Installation du service '''courier-imap-ssl''' : | |||

= | {{Box Console | objet=sudo apt-get install courier-imap-ssl}} | ||

Le service '''courier-imap-ssl''' écoute sur le port '''993'''. Bien que le certificat soit généré automatiquement, il est nécessaire de le recréer. Pour la génération du certificat on prendra l''''IP privée''' du serveur. | |||

{{ Box Information | objet=Pour un serveur en production on prendra son IP publique ou son '''nom de machine''' (champ Common Name). }} | |||

{{ Box Information | objet=Pour un serveur en production on prendra son IP publique ou son nom de machine (champ Common Name). }} | |||

* Génération du certificat : | * Génération du certificat : | ||

{{Box Console | objet=cd /etc/courier/<br /> | {{Box Console | objet=cd /etc/courier/<br /> | ||

openssl req -new -outform PEM -out | openssl req -new -outform PEM -out imapd.cert -newkey rsa:2048 -nodes -keyout imapd.key -keyform PEM -days 365 -x509<br /> | ||

<span style="color:grey">Generating a 2048 bit RSA private key<br /> | <span style="color:grey">Generating a 2048 bit RSA private key<br /> | ||

.................................................................................+++<br /> | .................................................................................+++<br /> | ||

..........................................................................+++<br /> | ..........................................................................+++<br /> | ||

writing new private key to ' | writing new private key to 'imap.key'<br /></span> | ||

- - - - -<br /> | - - - - -<br /> | ||

<span style="color:grey">You are about to be asked to enter information that will be incorporated<br /> | <span style="color:grey">You are about to be asked to enter information that will be incorporated<br /> | ||

| Ligne 787 : | Ligne 823 : | ||

Email Address []:<span style="color:blue;font-family:sans-serif">tech@ncad.fr</span> }} | Email Address []:<span style="color:blue;font-family:sans-serif">tech@ncad.fr</span> }} | ||

* Création du fichier '''.pem'''. Ce fichier est une fusion de ''' | * Création du fichier '''imapd.pem'''. Ce fichier est une fusion de '''imapd.cert''' et '''imapd.key''' : | ||

{{Box Console | objet=cd /etc/courier<br /> | {{Box Console | objet=cd /etc/courier<br /> | ||

touch imapd.pem<br /> | touch imapd.pem<br /> | ||

cat | cat imapd.cert > imapd.pem<br /> | ||

cat | cat imapd.key >> imapd.pem}} | ||

* Modification de la configuration de '''courier- | * Modification de la configuration de '''courier-imap-ssl'''. Pour cela, vérifier les paramètres suivants dans le fichier de configuration '''/etc/courier/imapd-ssl''' : | ||

TLS_PROTOCOL="TLS1_1:TLS1:SSL3" | TLS_PROTOCOL="TLS1_1:TLS1:SSL3" | ||

TLS_CERTFILE=/etc/courier/ | TLS_CERTFILE=/etc/courier/imapd.pem | ||

TLS_TRUSTCERTS=/etc/courier/ | TLS_TRUSTCERTS=/etc/courier/imapd.pem | ||

TLS_VERIFYPEER=NONE | TLS_VERIFYPEER=NONE | ||

* On redémarre le service pour prendre en compte les nouveaux paramètres : | * On redémarre le service pour prendre en compte les nouveaux paramètres : | ||

{{ Box Console | objet=service courier- | {{ Box Console | objet=service courier-imap-ssl restart }} | ||

=== Vérification === | === Vérification === | ||

* Se connecter au serveur '''Postfix''' depuis le port '''smtp | * Se connecter au serveur '''Postfix''' depuis le port '''smtp 993''' : | ||

{{ Box Console | objet=<span style="font-family:sans-serif;color:blue">telnet 10.0.0.44 | {{ Box Console | objet=<span style="font-family:sans-serif;color:blue">telnet 10.0.0.44 993</span><br /> | ||

Trying 10.0.0.44... | Trying 10.0.0.44... | ||

Connected to 10.0.0.44. | Connected to 10.0.0.44. | ||

| Ligne 816 : | Ligne 852 : | ||

}} | }} | ||

Le serveur répond sur le port | Le serveur répond sur le port 993. | ||

* On peut remarquer avec l'analyseur de trames que le dialogue entre le '''client de messagerie''' et le '''serveur | * On peut remarquer avec l'analyseur de trames que le dialogue entre le '''client de messagerie''' et le '''serveur IMAP''' est '''chiffré''' : | ||

[[Image: | [[Image:POSTFIX_Analyse_IMAP_Send_SSL.png|thumb|center|550px|Trame d'échanges IMAP entre Thundirbird et Courier-Imap-SSL chiffrée]] | ||

== | == Sécuriser les échanges POP == | ||

= | <div style="text-align:center;color:red;font-family:cursive;font-size:14px;background-color:#DDDDDD;border-radius:5px;width:550px;margin:auto;height:180px;">Avertissement<br /><br /> | ||

Cette section à deux objectifs : vous montrer des méthodes de sécurisation pour votre serveur mail, mais aussi vous sensibiliser sur la sécurité en général des applications. | |||

Vous observerez qu'à défaut d'une connexion sécurisée, toutes les données transitent en clair sur le réseau. Il est dès lors facile pour des personnes mal intentionnées de les récupérer et d'en faire mauvaise usage.</div> | |||

=== Défaut des échanges en clair === | |||

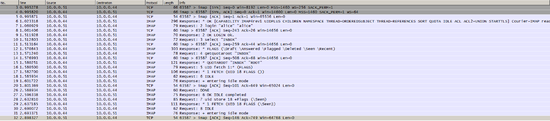

À l'image de '''SMTP''' et '''IMAP''' vus précédemment, tous les échanges s'effectuent en clair quelques soit le type d'échange ''(signalisation, authentification, données)''. Voici, ci-dessous, une capture de trame lorsqu'on effectue une relève '''POP''' avec son client de messagerie. | |||

[[Image:POSTFIX_Analyse_POP.png|thumb|center|550px|Trame d'échanges POP entre Thundirbird et Postfix]] | |||

Il est important de constater que sur cette trame le login ''(ligne 10 : USER '''alice''')'' et le mot de passe ''(ligne 12 : PASS '''alice''')'' sont visibles en clair sur la capture. Il est toujours plus facile pour des logiciels espions installés sur le PC ou le réseau de récupérer ces données afin de consulter les messages reçus et sauvegardés sur le serveur '''POP'''. | |||

{{ Box Attention | objet=Les données transitent en clair de la machine ou est installé le client de messagerie jusqu'au serveur mail du fournisseur du service }} | |||

=== Activer SSL === | |||

* Installation du service '''courier-pop-ssl''' : | |||

{{Box Console | objet=sudo apt-get install courier-pop-ssl}} | |||

Le service '''courier-pop-ssl''' écoute sur le port '''995'''. Bien que le certificat soit généré automatiquement, il est nécessaire de le recréer. Pour la génération du certificat on prendra l'IP privée du serveur. | |||

. | |||

{{ Box Information | objet=Pour un serveur en production on prendra son IP publique ou son nom de machine (champ Common Name). }} | |||

* | * Génération du certificat : | ||

{{Box Console | objet=cd /etc/courier/<br /> | |||

openssl req -new -outform PEM -out popd.cert -newkey rsa:2048 -nodes -keyout popd.key -keyform PEM -days 365 -x509<br /> | |||

<span style="color:grey">Generating a 2048 bit RSA private key<br /> | |||

.................................................................................+++<br /> | |||

..........................................................................+++<br /> | |||

writing new private key to 'popd.key'<br /></span> | |||

- - - - -<br /> | |||

<span style="color:grey">You are about to be asked to enter information that will be incorporated<br /> | |||

into your certificate request.<br /> | |||

What you are about to enter is what is called a Distinguished Name or a DN.<br /> | |||

There are quite a few fields but you can leave some blank<br /> | |||

For some fields there will be a default value,<br /> | |||

If you enter '.', the field will be left blank.<br /></span> | |||

- - - - -<br /> | |||

Country Name (2 letter code) [AU]:<span style="color:blue;font-family:sans-serif">FR</span><br /> | |||

State or Province Name (full name) [Some-State]:<span style="color:blue;font-family:sans-serif">Paris</span><br /> | |||

Locality Name (eg, city) []:<span style="color:blue;font-family:sans-serif">Paris</span><br /> | |||

Organization Name (eg, company) [Internet Widgits Pty Ltd]:<span style="color:blue;font-family:sans-serif">NCad Network</span><br /> | |||

Organizational Unit Name (eg, section) []:<span style="color:blue;font-family:sans-serif">Intranet Goulouxiou</span><br /> | |||

Common Name (e.g. server FQDN or YOUR name) []:<span style="color:blue;font-family:sans-serif">10.0.0.44</span><br /> | |||

Email Address []:<span style="color:blue;font-family:sans-serif">tech@ncad.fr</span> }} | |||

* Création du fichier '''.pem'''. Ce fichier est une fusion de '''popd.cert''' et '''popd.key''' : | |||

{{Box Console | objet=cd /etc/courier<br /> | |||

cat popd.cert > popd.pem<br /> | |||

cat popd.key >> popd.pem}} | |||

* Modification de la configuration de '''courier-pop-ssl'''. Pour cela, vérifier les paramètres suivants dans le fichier de configuration '''/etc/courier/pop3d-ssl''' : | |||

TLS_PROTOCOL="TLS1_1:TLS1:SSL3" | |||

TLS_CERTFILE=/etc/courier/popd.pem | |||

TLS_TRUSTCERTS=/etc/courier/popd.pem | |||

TLS_VERIFYPEER=NONE | |||

* | * On redémarre le service pour prendre en compte les nouveaux paramètres : | ||

{{ Box Console | objet=service courier-pop-ssl restart }} | |||

=== Vérification === | |||

* | * Se connecter au serveur '''Postfix''' depuis le port '''smtp 995''' : | ||

{{ Box Console | objet=<span style="font-family:sans-serif;color:blue">telnet 10.0.0.44 995</span><br /> | |||

Trying 10.0.0.44... | |||

Connected to 10.0.0.44. | |||

Escape character is '^]'. | |||

}} | |||

Le serveur répond sur le port '''995'''. | |||

* On peut remarquer avec l'analyseur de trames que le dialogue entre le '''client de messagerie''' et le '''serveur POPs''' est '''chiffré''' : | |||

[[Image:POSTFIX_Analyse_POP_Releve_SSL.png|thumb|center|550px|Trame d'échanges POP entre Thundirbird et Courier-pop-SSL chiffrée]] | |||

== Restrictions SMTP == | |||

=== Familles de restrictions === | |||

==== Ordre d'écriture ==== | |||

* Pour rappel, voici un exemple d'envoi de mail : | |||

* | |||

{{ Box Console | objet=telnet 10.0.0.44 587<br /> | {{ Box Console | objet=telnet 10.0.0.44 587<br /> | ||

| Ligne 915 : | Ligne 955 : | ||

Connected to 10.0.0.44.<br /> | Connected to 10.0.0.44.<br /> | ||

Escape character is '^]'.<br /> | Escape character is '^]'.<br /> | ||

220 alice.lan ESMTP Postfix | 220 alice.lan ESMTP Postfix <span style="color:red">''(smtpd_client_restrictions)''</span><br /> | ||

ehlo ncad.fr <span style="color:red">''(smtpd_helo_restrictions)''</span><br /> | |||

<span style="color:red"> | 250-alice.lan<br /> | ||

250-PIPELINING<br /> | |||

250-SIZE 5120000<br /> | |||

250-VRFY<br /> | |||

250-ETRN<br /> | |||

250-alice.lan<br /> | |||

250-PIPELINING<br /> | |||

250-SIZE 5120000<br /> | |||

250-VRFY<br /> | |||

250-ETRN<br /> | |||

250-STARTTLS<br /> | 250-STARTTLS<br /> | ||

250-AUTH PLAIN LOGIN<br /> | 250-AUTH PLAIN LOGIN<br /> | ||

| Ligne 938 : | Ligne 968 : | ||

250-8BITMIME<br /> | 250-8BITMIME<br /> | ||

250 DSN<br /> | 250 DSN<br /> | ||

mail from:< | AUTH LOGIN YWxpY2U=<br /> | ||

334 UGFzc3dvcmQ6<br /> | |||

YWxpY2U=<br /> | |||

235 2.7.0 Authentication successful<br /> | |||

mail from:<alice@mail.glx> <span style="color:red">''(smtpd_sender_restrictions)''</span><br /> | |||

250 2.1.0 Ok<br /> | 250 2.1.0 Ok<br /> | ||

rcpt to:< | rcpt to:<nicolas@cachelou.fr> <span style="color:red">''(smtpd_recipient_restrictions)''</span><br /> | ||

<span style="color:red"> | 250 2.1.5 Ok<br /> | ||

data <span style="color:red">''(smtpd_data_restrictions)''</span><br /> | |||

354 End data with <CR><LF>.<CR><LF><br /> | |||

test<br /> | |||

. <span style="color:red">''(smtpd_end_of_data_restrictions)''</span><br /> | |||

250 2.0.0 Ok: queued as EA0F262846<br /> | |||

quit<br /> | |||

221 2.0.0 Bye<br /> | |||

Connection closed by foreign host. }} | |||

* En <span style="color:red">rouge</span>, ce sont les paramètres qui vont permettre de restreindre l'utilisation des commandes ''(ehlo, mail from:, rcpt to:, data)'' en y appliquant des vérifications ''(adresses mail existantes, utilisateur authentifié, adresse IP du client, ...)''. | |||

* L'ordre d'apparition de ces paramètres dans le terminal de commande ci-dessus devra être respecté lorsqu'ils seront utilisés dans le fichier de configuration de '''Postfix''' : | |||

<em>[...]</em> | |||

smtpd_client_restrictions = ... | |||

smtpd_ehlo_restrictions = ... | |||

smtpd_sender_restrictions = ... | |||

smtpd_recipient_restrictions = ... | |||

smtpd_data_restrictions = ... | |||

smtpd_end_of_data_restrictions = ... | |||

<em>[...]</em> | |||

==== Étude de cas ==== | |||

== | Les vérifications <span style="color:green">smtpd_sender_restrictions</span> et <span style="color:blue">smtpd_recipient_restrictions</span> sont respectivement effectuées sur l'émetteur et le destinataire de chacun des messages traités par notre serveur '''SMTP Postfix'''. | ||

* Envoi d'un courriel depuis le serveur '''Postfix''' : | |||

[[Image:POSTFIX_Send.png|center]] | |||

<p style="text-align:center;font-family:cursive">Le <span style="color:green">sender</span> est '''alice@mail.glx''' et le <span style="color:blue">receiver</span> est '''autre@ncad.fr'''.</p> | |||

<span style=" | |||

<span style=" | |||

* Réception d'un courriel depuis le serveur '''Postfix''' : | |||

[[Image:POSTFIX_Receive.png|center]] | |||

<p style="text-align:center;font-family:cursive">Le <span style="color:green">sender</span> est '''autre@ncad.fr''' et le <span style="color:blue">receiver</span> est '''alice@mail.glx'''.</p> | |||

* | * Envoi d'un courrier vers une autre '''boîte locale''' : | ||

[[Image:POSTFIX_Local.png|center]] | |||

<p style="text-align:center;font-family:cursive">Le <span style="color:green">sender</span> est '''alice@mail.glx''' et le <span style="color:blue">receiver</span> est '''lapin-blanc@mail.glx'''.</p> | |||

=== Restriction sur le nombre de destinataire === | |||

* Un message peut être envoyé par un ou plusieurs destinataires. Par défaut, '''Postfix''' permet d'envoyer un message à '''1000''' destinataires en même temps. Il est possible de personnaliser ce paramètre en renseignant la variable smtpd_recipient_limit. | |||

* | * Par exemple, nous souhaitons limiter le nombre de destinataires maximums pour un message à deux. Dans le fichier '''/etc/postfix/main.cf''', nous allons ajouter la ligne suivante : | ||

smtpd_recipient_limit = 2 | |||

* | * On applique les paramètres : | ||

{{ Box Console | objet= | {{ Box Console | objet=service postfix restart }} | ||

* | * On essaye d'envoyer un mail à plus de deux destinataires : | ||

{{ Box Console | objet= | {{ Box Console | objet=telnet 10.0.0.44 25<br /> | ||

Trying 10.0.0.44...<br /> | Trying 10.0.0.44...<br /> | ||

Connected to 10.0.0.44.<br /> | Connected to 10.0.0.44.<br /> | ||

Escape character is '^]'.<br /> | Escape character is '^]'.<br /> | ||

220 alice.lan ESMTP Postfix<br /> | 220 alice.lan ESMTP Postfix<br /> | ||

mail from:<cacheln@mail.glx><br /> | |||

250 2.1.0 Ok<br /> | 250 2.1.0 Ok<br /> | ||

< | rcpt to:<cacheln@ncad.fr><br /> | ||

< | 250 2.1.5 Ok<br /> | ||

rcpt to:<nicolas@cachelou.fr><br /> | |||

250 2.1.5 Ok<br /> | |||

rcpt to:<tech@ncad.fr><br /> | |||

<font color=red>452 4.5.3 Error: too many recipients</font> }} | |||

=== Restrictions | === Restrictions sur le client === | ||

La directive '''smtpd_client restrictions''' permet de définir des restrictions de connexion au service SMTP. | |||

* On va tout d'abord créer un fichier qui contiendra les adresses IP à blacklister. On nommera ce fichier '''bl_reverse''' et on l'enregistrera à la racine '''/etc/postfix/'''. Ce fichier contiendra les deux lignes suivantes : | |||

10.0.0.50 REJECT Adresse IP blacklistée | |||

10.0.0.51 DEFER | |||

{{ Box Remarque | objet=Il est également possible de renseigner un nom d'hôte à la place d'une adresse IP. }} | |||

* | * Nous générons la base à l'aide de la commande '''postmap''' : | ||

{{ Box Console | objet=postmap /etc/postfix/bl_reverse }} | |||

* Dans le fichier de configuration '''/etc/postfix/main.cf''' nous ajoutons les deux lignes suivantes : | |||

smtpd_client_restrictions = | |||

check_client_access hash:/etc/postfix/bl_reverse | |||

* Maintenant, connectons nous au serveur SMTP depuis la machine '''10.0.0.50''' et tentons d'envoyer un courrier : | |||

< | {{ Box Console | objet=<span style="font-family:sans-serif;color:blue">telnet 10.0.0.44 25</span><br /> | ||

< | Trying 10.0.0.44...<br /> | ||

Connected to 10.0.0.44.<br /> | |||

Escape character is '^]'.<br /> | |||

220 alice.lan ESMTP Postfix<br /> | |||

<span style="font-family:sans-serif;color:blue">mail from:<root@mail.glx></span><br /> | |||

250 2.1.0 Ok<br /> | |||

<span style="font-family:sans-serif;color:blue">rcpt to:<alice@mail.glx></span><br /> | |||

<span style="font-family:sans-serif;color:red">450 4.7.1 <ncad.net.ncad.fr[10.0.0.50]>: Client host rejected: Access denied</span>}} | |||

* Dans le cas ci-dessus, le serveur rejette la requête avec un code d'erreur temporaire '''''(450)'''''. Si ce code est perçu par un serveur SMTP tentant d'acheminer un courriel, il retentera l'opération plus tard. Si le code d'erreur est renvoyé à un client de messagerie ''(Thunderbird, Outlook, ...)'', ce dernier annulera la tentative d'envoi. | |||

* | * On répète maintenant l'opération depuis la machine '''10.0.0.51''' : | ||

{{ Box Console | objet=telnet 10.0.0. | {{ Box Console | objet=<span style="font-family:sans-serif;color:blue">telnet 10.0.0.44 25</span><br /> | ||

Trying 10.0.0. | Trying 10.0.0.44...<br /> | ||

Connected to 10.0.0. | Connected to 10.0.0.44.<br /> | ||

Escape character is '^]'.<br /> | Escape character is '^]'.<br /> | ||

220 | 220 alice.lan ESMTP Postfix<br /> | ||

mail from:< | <span style="font-family:sans-serif;color:blue">mail from:<root@mail.glx></span><br /> | ||

250 2.1.0 Ok<br /> | 250 2.1.0 Ok<br /> | ||

rcpt to:<alice@mail.glx>< | <span style="font-family:sans-serif;color:blue">rcpt to:<alice@mail.glx></span><br /> | ||

<span style="font-family:sans-serif;color:red">554 5.7.1 <oxtrode.net.ncad.fr[10.0.0.51]>: Client host rejected: Adresse IP blacklist e</span>}} | |||

* Cette fois, le serveur renvoi un code d'erreur permanent '''''(554)'''''. Si ce code est perçu par un serveur SMTP tentant d'acheminer un courriel, ce dernier renverra à l'émetteur un échec de remise avec le motif '''554 5.7.1 <oxtrode.net.ncad.fr[10.0.0.51]>: Client host rejected: Adresse IP blacklist e'''. Si le code d'erreur est renvoyé à un client de messagerie, ce dernier annulera la tentative d'envoi. | |||

.< | * Depuis les logs Postfix, on peut observer les différentes tentatives de connexion qui ont été rejetées : | ||

{{ Box Console | objet=<span style="font-family:sans-serif;color:blue">cat /var/log/mail.log | grep "Client host rejected"</span><br /> | |||

Jan 24 14:38:48 alice postfix/smtpd[31423]: NOQUEUE: reject: RCPT from<br /> | |||

ncad.net.ncad.fr[10.0.0.50]: 450 4.7.1 <ncad.net.ncad.fr[10.0.0.50]>:<br /> | |||

Client host rejected: Access denied; from=<root@mail.glx> to=<alice@mail.glx><br /> | |||

proto=ESMTP | |||

Jan 24 14:58:00 alice postfix/smtpd[31667]: NOQUEUE: reject: RCPT from<br /> | |||

oxtrode.net.ncad.fr[10.0.0.51]: 554 5.7.1 <ncad.net.ncad.fr[10.0.0.51]>:<br /> | |||

Client host rejected: Adresse IP blacklist e; from=<root@mail.glx> to=<alice@mail.glx> proto=ESMTP | |||

}} | |||

=== Restrictions sur le hello/ehlo === | |||

* | * La commande '''ehlo''' permet de s'annoncer au serveur avec un nom de domaine. Les spammeurs utilisent souvent des noms inexistants ou encore des adresses IP sans reverse DNS valide. | ||

smtpd_helo_required = yes | |||

smtpd_helo_restrictions = | |||

reject_unknown_helo_hostname | |||

* | * On applique les paramètres : | ||

{{ Box Console | objet=service postfix restart }} | |||

* Maintenant on tente d'envoyer un mail sans commande '''ehlo''' au démarrage de la connexion : | |||

</ | {{ Box Console | objet=telnet 10.0.0.44 587<br /> | ||

Trying 10.0.0.44...<br /> | |||

= | Connected to 10.0.0.44.<br /> | ||

Escape character is '^]'.<br /> | |||

220 alice.lan ESMTP Postfix<br /> | |||

mail from:<alice@mail.glx><br /> | |||

<span style="color:red">503 5.5.1 Error: send HELO/EHLO first</span> }} | |||

* | * On essaye cette fois-ci en utilisant un nom de domaine fictif ''(filtre reject_unknown_helo_hostname)'': | ||

{{ Box Console | objet=telnet 10.0.0.44 587<br /> | |||

Trying 10.0.0.44...<br /> | |||

Connected to 10.0.0.44.<br /> | |||

Escape character is '^]'.<br /> | |||

220 alice.lan ESMTP Postfix<br /> | |||

ehlo quoi.tld<br /> | |||

250-alice.lan<br /> | |||

250-PIPELINING<br /> | |||

250-SIZE 5120000<br /> | |||

250-VRFY<br /> | |||

250-ETRN<br /> | |||

250-STARTTLS<br /> | |||

250-AUTH PLAIN LOGIN<br /> | |||

250-AUTH=PLAIN LOGIN<br /> | |||

250-ENHANCEDSTATUSCODES<br /> | |||

250-8BITMIME<br /> | |||

250 DSN<br /> | |||

mail from:<root@mail.glx><br /> | |||

250 2.1.0 Ok<br /> | |||

rcpt to:<alice@mail.glx><br /> | |||

<span style="color:red">450 4.7.1 <quoi.tld>: Helo command rejected: Host not found</span> }} | |||

=== | === Restriction émetteur/sender === | ||

{{ Box Information | objet=Les restrictions sur le destinataire s'effectuent grâce au paramètre <span style="color:grey">smtpd_sender_restrictions</span> qui est à insérer dans le fichier de configuration <span style="color:grey">/etc/postfix/main.cf</span> juste après le paramètre <span style="color:grey">smtpd_helo_restrictions</span>. }} | |||

==== Contrôler l'adresse mail de l'émetteur ==== | |||

{{ Box Attention | objet=Compatible uniquement avec les serveur smtp Postfix dont l'authentification est activée. }} | |||

* Par défaut les utilisateur peuvent envoyer des messages en utilisant n'importe quel adresse mail. Voici un exemple : | |||

{{ Box Console | objet=<span style="font-family:sans-serif;color:blue">telnet 10.0.0.44 25</span><br /> | |||

Trying 10.0.0.44...<br /> | |||

Connected to 10.0.0.44.<br /> | |||

Escape character is '^]'.<br /> | |||

220 alice.lan ESMTP Postfix<br /> | |||

<span style="font-family:sans-serif;color:blue">AUTH LOGIN YWxpY2U=</span><br /> | |||

334 UGFzc3dvcmQ6<br /> | |||

<span style="font-family:sans-serif;color:blue">YWxpY2U=</span><br /> | |||

235 2.7.0 Authentication successful<br /> | |||

<span style="font-family:sans-serif;color:blue">mail from:<cache@fictif.tld></span><br /> | |||

250 2.1.0 Ok<br /> | |||

<span style="font-family:sans-serif;color:blue">rcpt to:<nicolas@cachelou.fr></span><br /> | |||

250 2.1.5 Ok<br /> | |||

<span style="font-family:sans-serif;color:blue">data</span><br /> | |||

354 End data with <CR><LF>.<CR><LF><br /> | |||

<span style="font-family:sans-serif;color:blue">test</span><br /> | |||

<span style="font-family:sans-serif;color:blue">.</span><br /> | |||

<span style="font-family:sans-serif;color:green">250 2.0.0 Ok: queued as 7CBDD62846</span><br /> | |||

<span style="font-family:sans-serif;color:blue">quit</span><br /> | |||

221 2.0.0 Bye<br /> | |||

Connection closed by foreign host. }} | |||

Ici, nous avons envoyé un mail en utilisant le compte '''smtp''' de '''alice''' à '''nicolas @ cachelou.fr''' en présentant l'adresse mail émetteur '''cache@fictif.tld'''. | |||

* Tous d'abord, on va ajouter une base de correspondance '''logins utilisateurs''' et '''adresses mails'''. Pour cela il faudra ajouter le paramètre '''smtpd_sender_login_maps''' suivi du fichier contenant la table de '''correspondance'''. Ce paramètre devra être renseigné juste après les éléments de '''smtpd_helo_restrictions''' dans le fichier '''/etc/postfix/main.cf'''. | |||

smtpd_sender_login_maps = hash:/etc/postfix/sender_login | |||

* Juste en dessous de ce paramètre, nous allons indiquer à '''Postfix''' de vérifier systématiquement la correspondance entre l''''adresse de l'émetteur''' et le '''login du compte mail''' utilisé via la table de correspondance '''sender_login''' : | |||

* | |||

smtpd_sender_restrictions = | |||

permit_mynetworks | |||

reject_sender_login_mismatch | |||

* Nous allons renseigner dans le fichier '''sender_login''' les informations du compte '''alice''' comme ceci : | |||

alice@mail.glx alice | |||

* Nous générons la base à l'aide de la commande '''postmap''' : | |||

{{ Box Console | objet=sudo postmap sender_login }} | |||

* Nous redémarrons '''Postfix''' pour appliquer les paramètres : | |||

* Nous redémarrons '''Postfix''' pour appliquer les paramètres : | |||

{{ Box Console | objet=sudo service postfix restart }} | {{ Box Console | objet=sudo service postfix restart }} | ||

* | * Maintenant, voici le même test avec les restrictions d'activées : | ||

{{ Box Console | objet=telnet 10.0.0. | {{ Box Console | objet=<span style="font-family:sans-serif;color:blue">telnet 10.0.0.44 25</span><br /> | ||

Trying | Trying 10.0.0.44...<br /> | ||

Connected to | Connected to 10.0.0.44.<br /> | ||

Escape character is '^]'.<br /> | Escape character is '^]'.<br /> | ||

220 | 220 alice.lan ESMTP Postfix<br /> | ||

<span style="font-family:sans-serif;color:blue">AUTH LOGIN YWxpY2U=</span><br /> | |||

334 UGFzc3dvcmQ6<br /> | |||

<span style="font-family:sans-serif;color:blue">YWxpY2U=</span><br /> | |||

235 2.7.0 Authentication successful<br /> | |||

<span style="font-family:sans-serif;color:blue">mail from:<cache@fictif.tld></span><br /> | |||

mail from:< | |||

250 2.1.0 Ok<br /> | 250 2.1.0 Ok<br /> | ||

rcpt to:< | <span style="font-family:sans-serif;color:blue">rcpt to:<nicolas@cachelou.fr></span><br /> | ||

<span style="font-family:sans-serif;color:red">553 5.7.1 <cache@fictif.tld>: Sender address rejected: not owned by user alice@mail.glx</span> }} | |||

=== Restrictions destinataire/recipient === | |||

{{ Box Information | objet=Les restrictions sur le destinataire s'effectuent grâce au paramètre <span style="color:grey">smtpd_recipient_restrictions</span> qui est à insérer dans le fichier de configuration <span style="color:grey">/etc/postfix/main.cf</span> juste après le paramètre <span style="color:grey">smtpd_sender_restrictions</span>. }} | |||

==== Syntaxe adresse émetteur ==== | |||

* '''Postfix''' reçoit du courrier électronique d'émetteurs externes ''(adresses autres que celles gérées par Postfix)''. Il est possible de vérifier si ces émetteurs se présentent avec une adresse mail valide et notamment avec : | |||

** un nom de domaine pleinement qualifié du type '''mon-domaine.tld'''; | |||

** un nom de domaine pleinement qualifié et mais qui en plus '''existe'''. | |||

* Voici la syntaxe respective de ces filtres pour Postfix : | |||

smtpd_recipient_restrictions = | |||

reject_non_fqdn_sender, | |||

reject_unknown_sender_domain, | |||

Ces informations sont à insérer juste après la ligne du paramètre '''smtpd_sender_restrictions'''. | |||

* Nous redémarrons '''Postfix''' pour appliquer les paramètres : | |||

{{ Box Console | objet=sudo service postfix restart }} | |||

< | <div style="width:100%;background-color:#dddddd;margin-top:15px; margin-bottom:15px"> | ||

<div style="width:100%;background-color:#CCCCCC;font-family:cursive;font-size:16px;height:25px;text-align:center">Pour mieux comprendre...</div> | |||

= | <div style="width:99%;padding:5px;"> | ||

* | * Vérifions le fonctionnement de ces filtres, déjà le respect de la syntaxe d'un nom de domaine. Pour cela, on envoie un message en mettant comme adresse émetteur '''inconnu@existe-pas''' et à destination de notre serveur '''Postfix''' à l'adresse de destination '''alice@mail.glx'''. Ici, le nom d'hôte '''existe-pas''' n'est pas un nom de domaine. Le serveur <span style="color:red">destinataire</span> qui est notre '''Postfix''' refusera le nom de l'émetteur à cause du premier filtre : '''reject_non_fqdn_sender'''. | ||

{{ Box Console | objet=telnet 10.0.0.49 25<br /> | |||

Trying 10.0.0.49...<br /> | |||

Connected to 10.0.0.49.<br /> | |||

Escape character is '^]'.<br /> | |||

220 geocoucou.net.ncad.fr ESMTP Postfix (GLX-LNN46/Angius)<br /> | |||

mail from:<inconnu@existe-pas><br /> | |||

250 2.1.0 Ok<br /> | |||

rcpt to:<alice@mail.glx><br /> | |||

250 2.1.5 Ok<br /> | |||

data<br /> | |||

354 End data with <CR><LF>.<CR><LF><br /> | |||

test<br /> | |||

.<br /> | |||

<font color=green>250 2.0.0 Ok: queued as 1EAF620F9E</font> }} | |||

* | * Pour le serveur émetteur, le message est bien parti. Vérifions maintenant les logs du serveur destinataire qui est notre '''Postfix''' et plus particulièrement le fichier de log '''/var/log/mail.log''' : | ||

Feb 2 14:22:05 alice postfix/smtpd[9659]: NOQUEUE: reject: RCPT from geocoucou.net.ncad.fr[10.0.0.49]: 504 5.5.2 | |||

<inconnu@existe-pas>: <font color=red>Sender address rejected: need fully-qualified address</font>; from=<inconnu@existe-pas> to=<alice@mail.glx> | |||

proto=ESMTP helo=<geocoucou.net.ncad.fr> | |||

Le message a bien été refusé à cause du nom d''''hôte''' existe-pas qui n'est pas un nom de domaine '''Sender address rejected: need fully-qualified address'''. | |||

* | * Maintenant, vérifions le fonctionnement du second filtre, le nom de domaine existe bien. Pour cela, on envoie un message en mettant comme adresse émetteur '''inconnu@existe-pas.tld''' et toujours comme destination '''alice@mail.glx'''. Ici, le nom de domaine '''existe-pas.tld''' n'existe pas. Le serveur destinataire qui est notre '''Postfix''' refusera le nom de l'émetteur à cause du second filtre : '''reject_unknown_sender_domain'''. | ||

= | {{ Box Console | objet=telnet 10.0.0.49 25<br /> | ||

Trying 10.0.0.49...<br /> | |||

Connected to 10.0.0.49.<br /> | |||

Escape character is '^]'.<br /> | |||

220 geocoucou.net.ncad.fr ESMTP Postfix (GLX-LNN46/Angius)<br /> | |||

mail from:<inconnu@existe-pas.tld><br /> | |||

250 2.1.0 Ok<br /> | |||

rcpt to:<alice@mail.glx><br /> | |||

250 2.1.5 Ok<br /> | |||

data<br /> | |||

354 End data with <CR><LF>.<CR><LF><br /> | |||

test<br /> | |||

.<br /> | |||

250 2.0.0 Ok: queued as 1F99B20F7F }} | |||

* | * Le message est bien partit. Vérifions maintenant les logs du serveur destinataire depuis le fichier de log '''/var/log/mail.log''' : | ||

Feb 2 13:38:14 alice postfix/smtpd[9319]: NOQUEUE: reject: RCPT from geocoucou.net.ncad.fr[10.0.0.49]: 450 4.1.8 | |||

<inconnu@existe-pas.tld>: <font color=red>Sender address rejected: Domain not found</font>; from=<inconnu@existe-pas.tld> to=<alice@mail.glx> | |||

proto=ESMTP helo=<geocoucou.net.ncad.fr> | |||

Le message a bien été refusé à cause de la non résolution du nom de '''domaine existe-pas.tld'''. | |||

</div></div> | |||

==== Syntaxe adresse destinataire ==== | |||

* | * Postfix envoi du courrier électronique à des destinataires externes ''(adresses autres que celles gérées par Postfix)''. Il est possible de vérifier si ces destinations sont valides et notamment avec : | ||

** un nom de domaine pleinement qualifié du type '''mon-domaine.tld'''; | |||

** un nom de domaine pleinement qualifié et mais qui en plus '''existe'''. | |||

* Voici la syntaxe de ces filtres pour Postfix : | |||

smtpd_recipient_restrictions = | |||

reject_non_fqdn_recipient, | |||

reject_unknown_recipient_domain, | |||

* | * Nous redémarrons '''Postfix''' pour appliquer les paramètres : | ||

{{ Box Console | objet=sudo service postfix restart }} | |||

== | ==== Utilisation de blacklistes ==== | ||

* Il existe des blacklistes listant des IPs ou des noms d'hôtes réputés spammeur. Cela permet de bloquer tous les mails en provenance de ces hôtes suspects. | |||