Portail Captif : Différence entre versions

(Page créée avec « == Présentation == === Concept === L'accès au réseau local peut s'effectuer de deux manières : * par câble, en se connectant sur un switch; * par liaison radio (Wifi).... ») |

(→Mise en œuvre) |

||

| (Une révision intermédiaire par le même utilisateur non affichée) | |||

| Ligne 11 : | Ligne 11 : | ||

Les mécanismes de protection d'un réseau wifi sont nombreux et le plus répandu pour le public est WPA. Cependant, ce mécanisme s'avère obsolète si le réseau wifi est destiné à un large public où il devient impensable de divulguer la phrase secrète à tous les utilisateurs. Au lieux de protéger l'accès au réseau sans fil avec un seul identifiant ''(ici la phrase secrète)'', il faudrait plutôt que chaque utilisateur dispose de ses propres identifiants pour pouvoir accéder au réseau sans fil. L'authentification s'effectuerait alors dès que le terminal du client s'associe avec le point d'accès et qu'il tente d'accéder à Internet avec son navigateur web. Il est alors redirigé vers une page d'authentification lui demandant de saisir ses identifiants personnels. | Les mécanismes de protection d'un réseau wifi sont nombreux et le plus répandu pour le public est WPA. Cependant, ce mécanisme s'avère obsolète si le réseau wifi est destiné à un large public où il devient impensable de divulguer la phrase secrète à tous les utilisateurs. Au lieux de protéger l'accès au réseau sans fil avec un seul identifiant ''(ici la phrase secrète)'', il faudrait plutôt que chaque utilisateur dispose de ses propres identifiants pour pouvoir accéder au réseau sans fil. L'authentification s'effectuerait alors dès que le terminal du client s'associe avec le point d'accès et qu'il tente d'accéder à Internet avec son navigateur web. Il est alors redirigé vers une page d'authentification lui demandant de saisir ses identifiants personnels. | ||

| − | === Mise en | + | === Mise en œuvre === |

Le déploiement d'une tel solution nécessite quelques pré-requis : | Le déploiement d'une tel solution nécessite quelques pré-requis : | ||

| Ligne 17 : | Ligne 17 : | ||

* disposer éventuellement (facultatif) d'une seconde machine jouant le rôle de serveur RADIUS; | * disposer éventuellement (facultatif) d'une seconde machine jouant le rôle de serveur RADIUS; | ||

* disposer d'au moins un point d'accès. | * disposer d'au moins un point d'accès. | ||

| + | |||

| + | [[Image:PORCAPT_RES_WIFI.JPG]] | ||

Dans cette solution le réseau Wifi est isolé du réseau câble. Les bornes sont connectées derrière une '''passerelle''' qui n'est ni plus ni moins qu'une machine doté de fonctions de routage, hébergeant le portail captif et éventuellement faisant office de serveur RADIUS si l'on ne veut pas dédier une machine spécifique à cette tâche. | Dans cette solution le réseau Wifi est isolé du réseau câble. Les bornes sont connectées derrière une '''passerelle''' qui n'est ni plus ni moins qu'une machine doté de fonctions de routage, hébergeant le portail captif et éventuellement faisant office de serveur RADIUS si l'on ne veut pas dédier une machine spécifique à cette tâche. | ||

Version actuelle en date du 15 janvier 2012 à 17:12

Présentation

Concept

L'accès au réseau local peut s'effectuer de deux manières :

- par câble, en se connectant sur un switch;

- par liaison radio (Wifi).

Si la première solution est facile à contrôler et à sécuriser (protection physique des équipements, création de VLAN avec des niveau d'accès aux ressources réseaux plus ou moins restreintes) les équipements wifi sont quand à eux plus difficiles à maîtriser si on veut offrir cet accès à un large panel d'utilisateurs sans pour autant compromettre la sécurité.

Les mécanismes de protection d'un réseau wifi sont nombreux et le plus répandu pour le public est WPA. Cependant, ce mécanisme s'avère obsolète si le réseau wifi est destiné à un large public où il devient impensable de divulguer la phrase secrète à tous les utilisateurs. Au lieux de protéger l'accès au réseau sans fil avec un seul identifiant (ici la phrase secrète), il faudrait plutôt que chaque utilisateur dispose de ses propres identifiants pour pouvoir accéder au réseau sans fil. L'authentification s'effectuerait alors dès que le terminal du client s'associe avec le point d'accès et qu'il tente d'accéder à Internet avec son navigateur web. Il est alors redirigé vers une page d'authentification lui demandant de saisir ses identifiants personnels.

Mise en œuvre

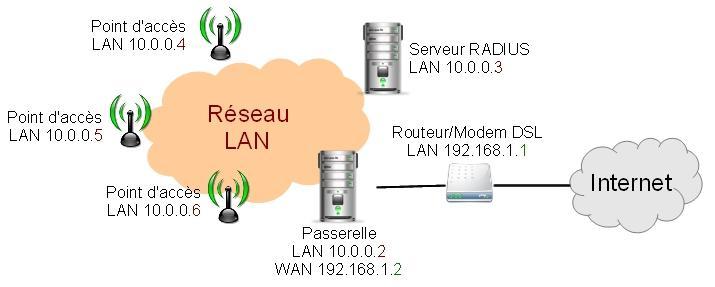

Le déploiement d'une tel solution nécessite quelques pré-requis :

- disposer d'une machine équipé de deux interfaces réseaux;

- disposer éventuellement (facultatif) d'une seconde machine jouant le rôle de serveur RADIUS;

- disposer d'au moins un point d'accès.

Dans cette solution le réseau Wifi est isolé du réseau câble. Les bornes sont connectées derrière une passerelle qui n'est ni plus ni moins qu'une machine doté de fonctions de routage, hébergeant le portail captif et éventuellement faisant office de serveur RADIUS si l'on ne veut pas dédier une machine spécifique à cette tâche.